很久没有写技术性的文章了,最近打算更新一系列的js逆向实战

今天的网站是某安部的一个加密cookie的分析跟破解

aHR0cHM6Ly93d3cubXBzLmdvdi5jbi9uMjI1NDA5OC9uNDkwNDM1Mi8=

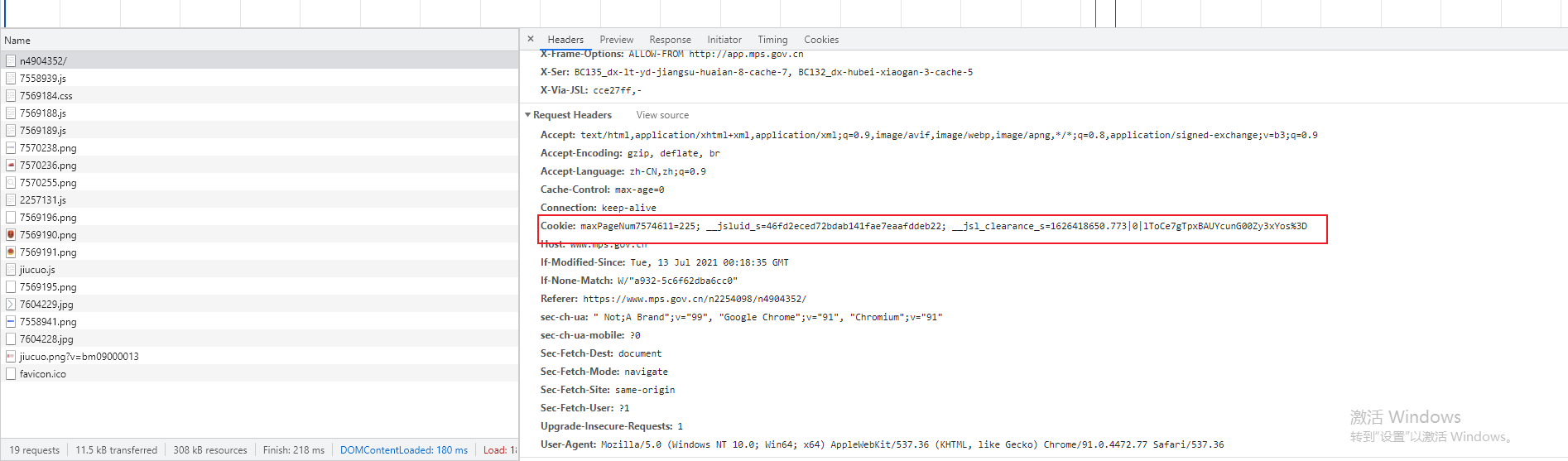

首先打开网站 f12 分析一波

可以看到cookie里有两个加密参数__jsluid_s,__jsl_clearance_s,看到这两个参数基本上就可以判断是加速乐的加密形式,然后走postman 发请求测试一波

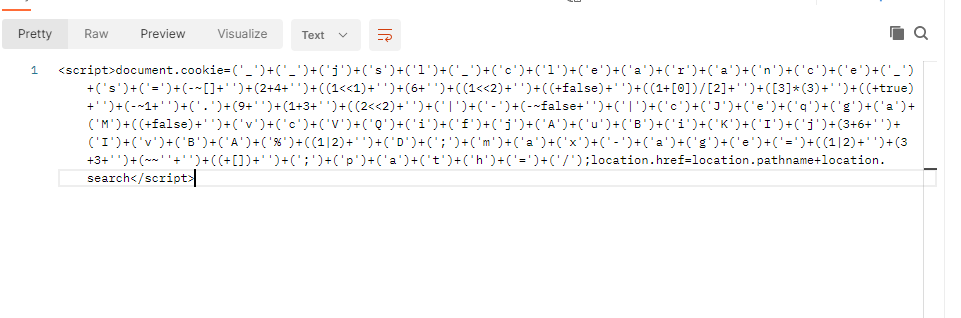

没有携带cookie发送请求返回的是一段代码 可以很明显的看到cookie的赋值,然后把代码复制出来掐头去尾拿出来运行一下看看

function getcookie() {

return ('_') + ('_') + ('j') + ('s') + ('l') + ('_') + ('c') + ('l') + ('e') + ('a') + ('r') + ('a') + ('n') + ('c') + ('e') + ('_') + ('s') + ('=') + (-~[] + '') + (2 + 4 + '') + ((1 << 1) + '') + (6 + '') + ((1 << 2) + '') + ((+false) + '') + ((1 + [0]) / [2] + '') + ([3] * (3) + '') + (1 + 7 + '') + (-~(3) + '') + ('.') + (2 + '') + (-~[2] + '') + (+!+[] * 2 + '') + ('|') + ('-') + (-~false + '') + ('|') + ('Y') + ('d') + ('A') + ('X') + (([2] + 0 >> 2) + '') + ('j') + ('R') + ('%') + ((1 << 1) + '') + ('F') + ('v') + ('s') + ((2) * [2] + '') + ('C') + ('y') + ('v') + ('%') + ((1 << 1) + '') + ('B') + ('s') + ('S') + ('M') + ('B') + ('c') + ('S') + ('q') + ('Z') + ('f') + ('g') + ('D') + ('w') + ('%') + ((2 ^ 1) + '') + ('D') + (';') + ('m') + ('a') + ('x') + ('-') + ('a') + ('g') + ('e') + ('=') + ((2 ^ 1) + '') + (6 + '') + ((+[]) + '') + ((+[]) + '') + (';') + ('p') + ('a') + ('t') + ('h') + ('=') + ('/')

}

console.log(getcookie())

__jsl_clearance_s=1626405984.232|-1|YdAX5jR%2Fvs4Cyv%2BsSMBcSqZfgDw%3D;max-age=3600;path=/很明显的可以看到生成了一个加密参数,看到这个加密之后再找找另外一个加密参数怎么生成的,

使用Charles抓包乐园看到另外一个加密参数是直接跟着第一个服务器返回的

本来以为直接携带这两个参数进行请求就可以直接拿到数据了 当我测试的时候发现没有这么简单

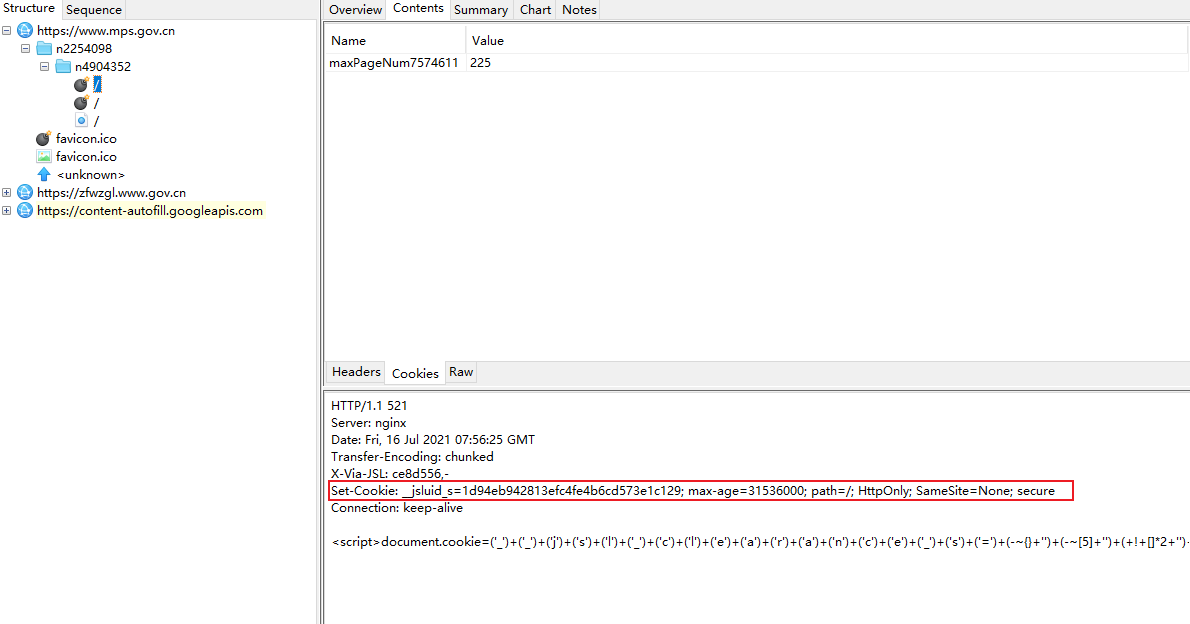

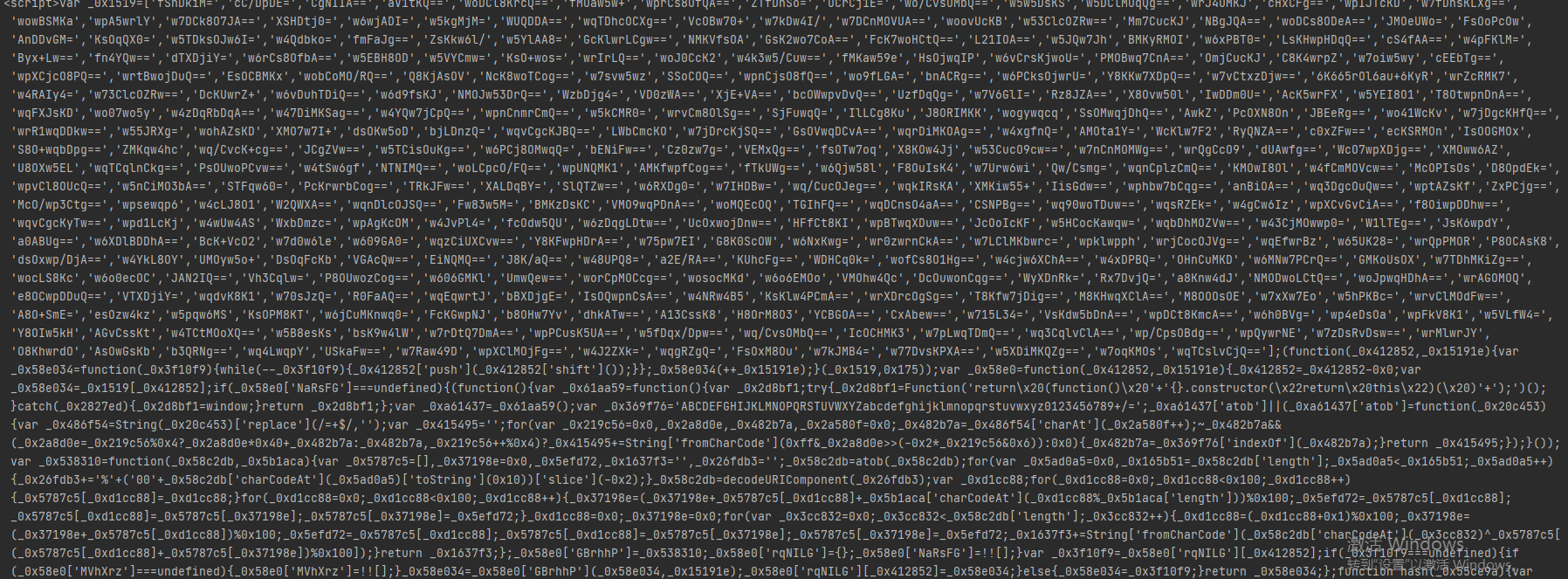

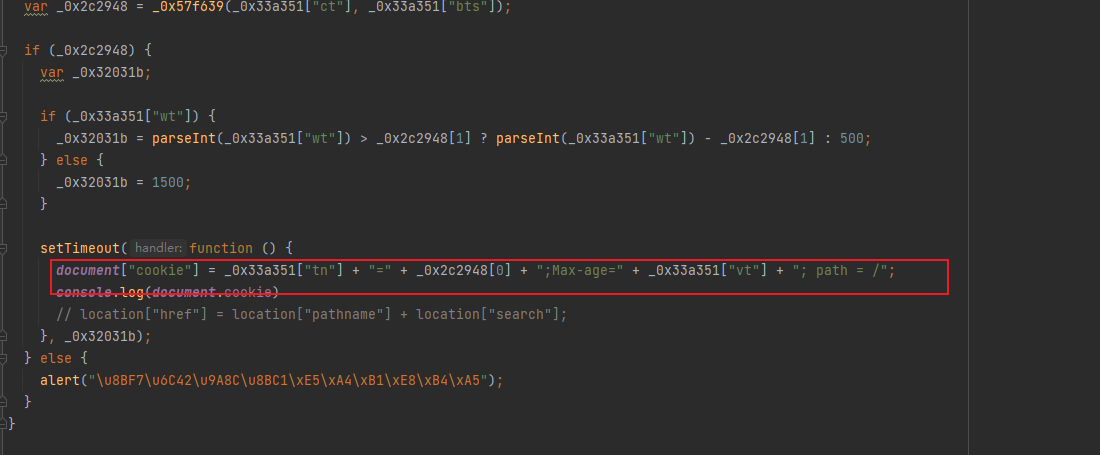

携带这两个cookie发送请求发现返回的是一段ob混淆的js代码,好吧 再接着看 把ob混淆的js代码根据ast解密 直接还原一波

直接可以很清晰的看到在这里又把cookie更新了一下,补上Windows document ua 环境发现直接可以 ![]()

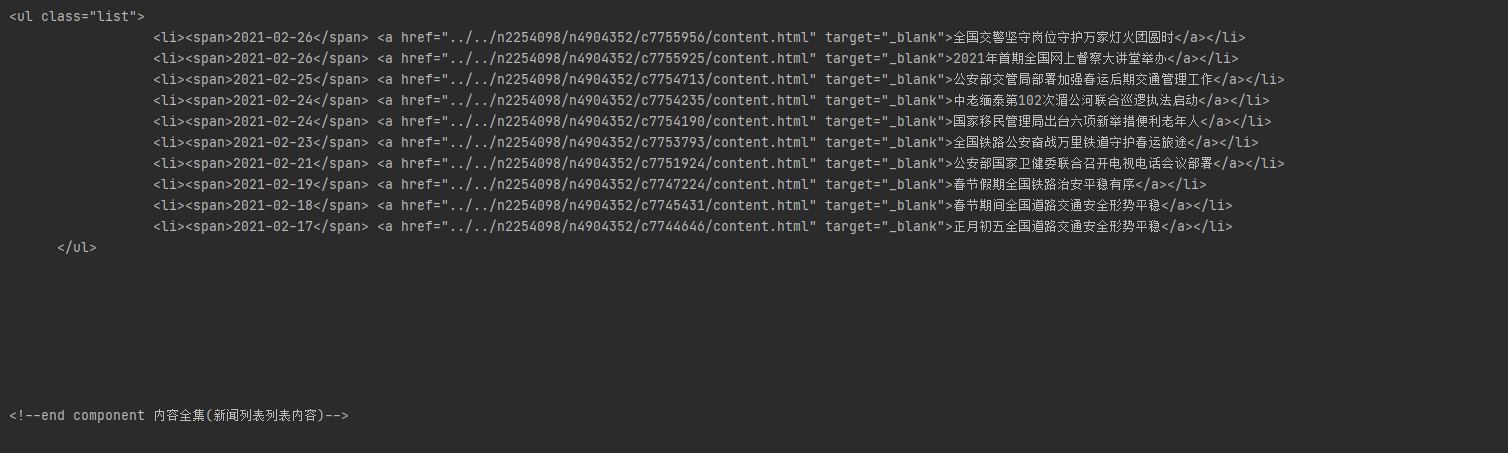

新的加密参数就这么生成出来了,然后携带cookie去发起请求

直接就可以获取到数据了, Nice!

最后

以上就是狂野金鱼最近收集整理的关于python爬虫进阶js逆向实战 | 爬取 破解某安部加速乐cookie的全部内容,更多相关python爬虫进阶js逆向实战内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复