一次性付费进群,长期免费索取资料。

进微信群回复公众号:微信群;QQ群:460500587

教程列表 见微信公众号底部菜单 | 本文底部有推荐书籍

微信公众号:计算机与网络安全

ID:Computer-network

文件包含漏洞可以归为两类:本地文件包含漏洞及远程文件包含漏洞。

攻击者利用文件包含漏洞可以获取服务器代码及敏感文件(如数据库连接文件、配置文件、日志文件)等。

文件包含漏洞一般利用代码中的危险函数来获取服务器代码及敏感文件等。在PHP代码中,危险函数一般有include、include_once、require、require_once、fopen及readfile等。关闭本地文件包含功能只需要在php.ini中设置:allow_url_include=off。关闭远程文件包含功能除了需要关闭本地文件包含功能外,还需要在php.ini中设置:allow_url_fopen=off。PHP 5以前存在本地文件包含功能与远程文件包含功能,自PHP 5及其以后版本,默认就只存在本地文件包含功能了。原因是远程文件包含漏洞比起本地文件包含漏洞的危害更大。为了安全起见,相应的功能就被禁用了。

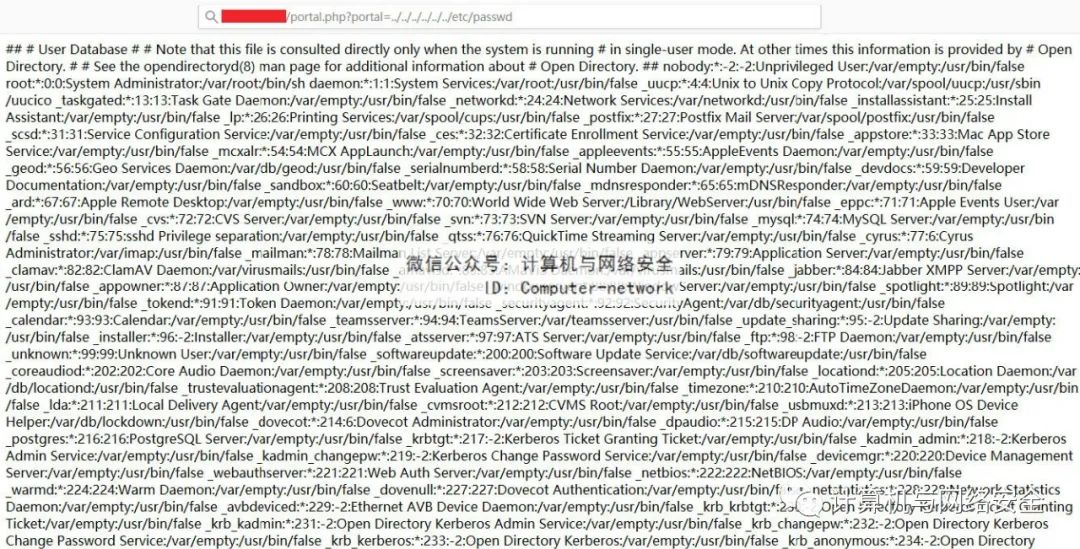

例1:某站存在本地文件包含漏洞,攻击者通过向服务器程序中的危险函数传入读取/etc/passwd文件内容的参数,该参数为../../../../../../etc/passwd,于是,服务器为攻击者传回了他们想要的一些敏感信息:系统的账号与密码的Hash值,如图1所示。

图1 passwd文件内容

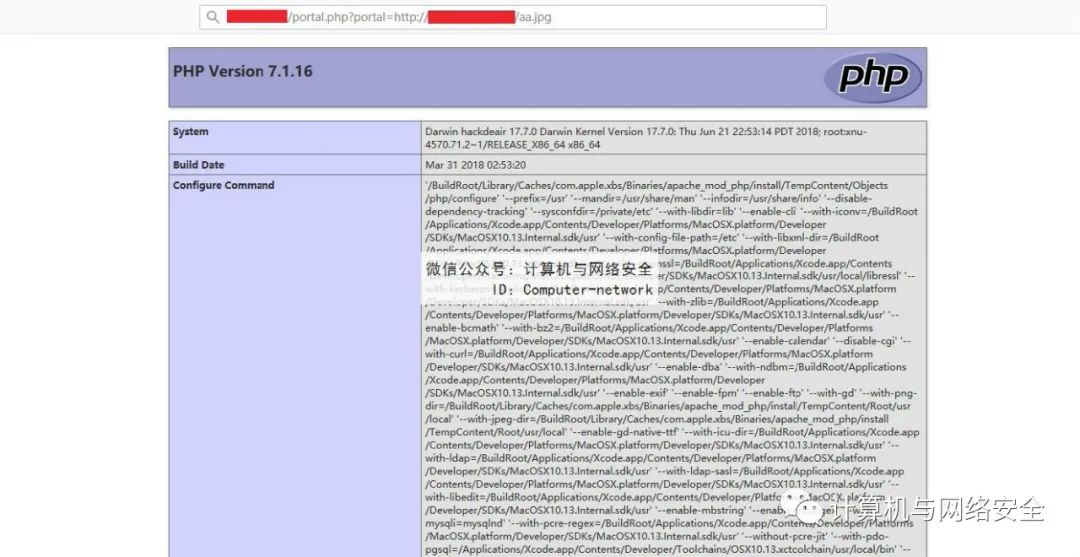

例2:某站存在远程文件包含漏洞,攻击者通过向服务器程序中的危险函数传入远程文件的URL作为其参数。该URL的资源为一张包含PHP代码的图片,图片内容的具体代码为<?php phpinfo();?>。于是,服务器为攻击者传回了他们想要的一些敏感信息,即PHP环境配置信息,如图2所示。

图2 PHP环境配置信息

微信公众号:计算机与网络安全

ID:Computer-network

【推荐书籍】

最后

以上就是大胆刺猬最近收集整理的关于url 本地文件_Web安全:文件包含漏洞的全部内容,更多相关url内容请搜索靠谱客的其他文章。

发表评论 取消回复