1.可以执行history命令查看历史命令:

1)保存1万条命令

可以在/etc/profile中进行修改:

找到:HISTSIZE=1000 修改为:HISTSIZE=10000

2)为历史的命令增加登录的IP地址、执行命令时间等

在/etc/profile的文件尾部添加如下行数配置信息:

USER_IP=`who -u am i 2>/dev/null| awk '{print $NF}' |sed -e 's/[()]//g'`

if [ "$USER_IP" = "" ]

then

USER_IP=`hostname`

fi

export HISTTIMEFORMAT="%F %T $USER_IP `whoami` "

shopt -s histappend

export PROMPT_COMMAND="history -a"

##source /etc/profile让配置生效

2.为普通用户添加sudo权限

1.背景:

sudo是Linux系统管理指令,是允许系统管理员让普通用户执行一些或者全部root命令的一个工具。Linux系统下,为了安全,一般来说我们操作都是在普通用户下操作,但是有时候普通用户需要使用root权限,比如在安装软件的时候。这个时候如果我们切回root用户下效率就会比较低,所以用sudo命令就会很方便。

2.安装sudo

设置之前必须得安装sudo,安装方法:

yum install sudo

3.添加sudo文件的写权限

,命令是: chmod u+w /etc/sudoers

4.设置

(1)进入root用户,打开sudoers文件:

vim /etc/sudoers //打开sudo的配置文件

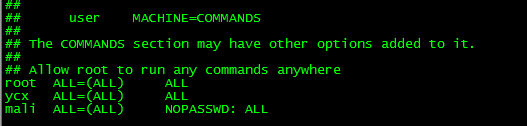

然后给普通用户ycx添加sudo权限,在“root ALL=(ALL)ALL”这一行下面,加入如下图所示的一行(用户名 ALL=(ALL) ALL),并保存。

ps:这里说下你可以sudoers添加下面四行中任意一条

Syntax: user MACHINE=COMMANDS # sudo 语法

root ALL=(ALL) ALL # (All)表示允许用户以哪个用户的权限做事情

omd ALL=(ALL) ALL # omd用户在任何机器上,可以只需任何用户的任何命令 == root用户

omd ALL=(ALL) NOPASSWD: ALL # 免密而且omd用户在任何机器上,可以只需任何用户的任何命令

ftl ALL=(ALL) /bin/cp,/bin/touch # 只允许ftl用户只需root用户的cp,touch命令

5.修改sudo 用户时长,请找到下面行

Defaults env_reset

改变此行为下面这样

Defaults env_reset, timestamp_timeout=x

x 就是代表时间, 单位为分钟, 你可以设置为 10 或 30 ,表示 10 分钟或半小时.

6.撤销sudoers文件写权限

命令:chmod u-w /etc/sudoers

sudo : 暂时切换到超级用户模式以执行超级用户权限,提示输入密码时该密码为当前用户的密码,而不是超级账户的密码。不过有时间限制,Ubuntu默认为一次时长15分钟。

su : 切换到某某用户模式,提示输入密码时该密码为切换后账户的密码,用法为“su 账户名称”。如果后面不加账户时系统默认为root账户,密码也为超级账户的密码。没有时间限制。

sudo -i: 为了频繁的执行某些只有超级用户才能执行的权限,而不用每次输入密码,可以使用该命令。提示输入密码时该密码为当前账户的密码。没有时间限制。执行该命令后提示符变为“#”而不是“$”。想退回普通账户时可以执行“exit”或“logout” 。 要求执行该命令的用户必须在sudoers中才可以

sudo -i 直接运行sudo命令加-i参数 要求执行该命令的用户必须在sudoers中才可以

sudo su 运行sudo命令给su命令提权,运行su命令。 要求执行该命令的用户必须在sudoers中才可以

sudo -i 运行结果 PWD=/root

sudo su 运行结果 PWD=/home/用户名(当前用户主目录)

3.设定密码策略

修改 /etc/login.defs 配置文件

PASS_MAX_DAYS 90 密码最长有效期

PASS_MIN_DAYS 10 密码修改之间最小的天数

PASS_MIN_LEN 8 密码长度

PASS_WARN_AGE 7 口令失效前多少天开始通知用户修改密码

————————————————

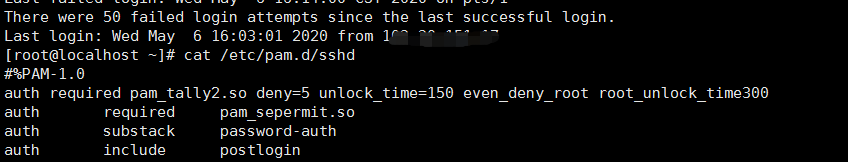

对用户的登录次数进行限制

有一些攻击性的软件是专门采用暴力破解密码的形式反复进行登录尝试,对于这种情况,我们可以调整用户登录次数限制,使其密码输入3次后自动锁定,并且设置锁定时间,在锁定时间内即使密码输入正确也无法登录

打开 /etc/pam.d/sshd 文件,在 #%PAM-1.0 的下面,加入下面的内容,表示当密码输入错误达到3次,就锁定用户150秒,如果root用户输入密码错误达到3次,锁定300秒。锁定的意思是即使密码正确了也登录不了

auth required pam_tally2.so deny=3 unlock_time=150 even_deny_root root_unlock_time300

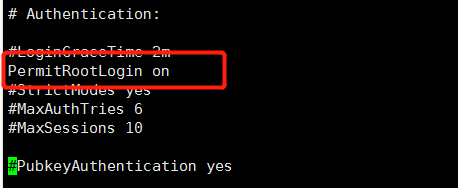

4.禁止ROOT用户远程登录

禁止ROOT用户远程登录 。打开 /etc/ssh/sshd_config

修改完重启服务:systemctl restart sshd.service

5.掉系统不需要的用户和用户组

注意:不建议直接删除,当你需要某个用户时,自己重新添加会很麻烦。

#cp /etc/passwd /etc/passwd.bak #修改之前先备份

#vi /etc/passwd #编辑用户,在前面加上#注释掉此行

#adm:x:3:4:adm:/var/adm:/sbin/nologin

#lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin

#sync:x:5:0:sync:/sbin:/bin/sync

#shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown

#halt:x:7:0:halt:/sbin:/sbin/halt

#uucp:x:10:14:uucp:/var/spool/uucp:/sbin/nologin

#operator:x:11:0:operator:/root:/sbin/nologin

#games:x:12:100:games:/usr/games:/sbin/nologin

#gopher:x:13:30:gopher:/var/gopher:/sbin/nologin

#ftp:x:14:50:FTP User:/var/ftp:/sbin/nologin #注释掉ftp匿名账号

#cp /etc/group /etc/group.bak #修改之前先备份

vi /etc/group

#adm:x:4:root,adm,daemon

#lp:x:7:daemon,lp

#uucp:x:14:uucp

#games:x:20:

#dip:x:40:

6.关闭系统不需要的服务

下面这些服务一般情况下是不需要的,可以选择关闭:

anacron、auditd、autofs、avahi-daemon、avahi-dnsconfd、bluetooth、cpuspeed、firstboot、gpm、haldaemon、hidd、ip6tables、ipsec、isdn、lpd、mcstrans、messagebus、netfs、nfs、nfslock、nscd、pcscd portmap、readahead_early、restorecond、rpcgssd、rpcidmapd、rstatd、sendmail、setroubleshoot、yppasswdd ypserv

7.禁止非root用户执行/etc/rc.d/init.d/下的系统命令

chmod -R 700 /etc/rc.d/init.d/*

8.禁止使用Ctrl+Alt+Del快捷键重启服务器

配置文件:/etc/init/control-alt-delete.conf

#vim /etc/init/control-alt-delete.conf

start on control-alt-delete//注释掉此行即可

exec /sbin/shutdown -r now

9.隐藏服务器系统信息

在缺省情况下,当你登陆到linux系统,它会告诉你该linux发行版的名称、版本、内核版本、服务器的名称。

为了不让这些默认的信息泄露出来,我们要进行下面的操作,让它只显示一个"login:"提示符。

删除/etc/issue和/etc/issue.net这两个文件,或者把这2个文件改名,效果是一样的。

mv /etc/issue /etc/issuebak

mv /etc/issue.net /etc/issue.netbak

10、关闭多余的虚拟控制台

CentOS 6.0 开始 TTY 的配置由 /etc/inittab 更改为 /etc/init/start-ttys.conf,执行以下命令可将默认6个 TTY 改为2个:

找到 tty [1-6] 改成 tty [1-2]

11、使用yum update更新系统时不升级内核,只更新软件包

由于系统与硬件的兼容性问题,有可能升级内核后导致服务器不能正常启动,这是非常可怕的,没有特别的需要,建议不要随意升级内核。

cp /etc/yum.conf /etc/yum.confbak

1、修改yum的配置文件 vi /etc/yum.conf 在[main]的最后添加 exclude=kernel*

2、直接在yum的命令后面加上如下的参数:

yum --exclude=kernel* update

查看系统版本 cat /etc/issue

查看内核版本 uname -a

12、关闭Centos自动更新

chkconfig --list yum-updatesd #显示当前系统状态

service yum-updatesd stop

service yum-updatesd status #查看是否关闭

chkconfig --level 35 yum-updatesd off #禁止开启启动(系统模式为3、5)

chkconfig yum-updatesd off #禁止开启启动(所有启动模式全部禁止)

chkconfig --list yum-updatesd #显示当前系统状态

13、优化Linux内核参数

cp /etc/sysctl.conf /etc/sysctl.confbak

vi /etc/sysctl.conf #在文件末尾添加以下内容

net.ipv4.ip_forward = 1 #修改为1

net.core.somaxconn = 262144

net.core.netdev_max_backlog = 262144

net.core.wmem_default = 8388608

net.core.rmem_default = 8388608

net.core.rmem_max = 16777216

net.core.wmem_max = 16777216

net.ipv4.netfilter.ip_conntrack_max = 131072

net.ipv4.netfilter.ip_conntrack_tcp_timeout_established = 180

net.ipv4.route.gc_timeout = 20

net.ipv4.ip_conntrack_max = 819200

net.ipv4.ip_local_port_range = 10024 65535

net.ipv4.tcp_retries2 = 5

net.ipv4.tcp_fin_timeout = 30

net.ipv4.tcp_syn_retries = 1

net.ipv4.tcp_synack_retries = 1

net.ipv4.tcp_timestamps = 0

net.ipv4.tcp_tw_recycle = 1

net.ipv4.tcp_tw_len = 1

net.ipv4.tcp_tw_reuse = 1

net.ipv4.tcp_keepalive_time = 120

net.ipv4.tcp_keepalive_probes = 3

net.ipv4.tcp_keepalive_intvl = 15

net.ipv4.tcp_max_tw_buckets = 36000

net.ipv4.tcp_max_orphans = 3276800

net.ipv4.tcp_max_syn_backlog = 262144

net.ipv4.tcp_wmem = 8192 131072 16777216

net.ipv4.tcp_rmem = 32768 131072 16777216

net.ipv4.tcp_mem = 94500000 915000000 927000000

/sbin/sysctl -p #使配置立即生效

14、CentOS 系统优化

cp /etc/profile /etc/profilebak2

vi /etc/profile #在文件末尾添加以下内容

ulimit -c unlimited

ulimit -s unlimited

ulimit -SHn 65535

ulimit -S -c 0

export LC_ALL=C

source /etc/profile #使配置立即生效

ulimit -a #显示当前的各种用户进程限制

最后

以上就是负责水壶最近收集整理的关于Linux安全加固1的全部内容,更多相关Linux安全加固1内容请搜索靠谱客的其他文章。

发表评论 取消回复