- 背景

- 修改端口

- 最后禁掉默认的22端口

背景

由于阿里云安骑士不停提示我基线检查有报警,其中有一条“SSH登录基线检测”说明如下:

风险分类:系统-基线策略

检测项说明:

SSH登录安全策略检测如下配置:

- 登录端口是否为默认22端口

- root账号是否允许直接登录

- 是否使用不安全的SSH V1协议

- 是否使用不安全的rsh协议

- 是否运行基于主机身份验证的登录

修复方案:

编辑 /etc/ssh/sshd_config - Port(非22)

- PermitRootLogin(no)

- Protocol(2)

- IgnoreRhosts(yes)

- HostbasedAuthentication(no)

然后容易被攻击,所以就想到了修改ssh连接端口,修改掉默认的

修改端口

执行命令:

vi /etc/ssh/sshd_config 首次打开时找到“#Port 22 ”,去掉前面#号,再增加一条Port 6666,如下:

Port 22

Port 6666这样做是为了确保6666端口不能正常连接的情况下依然能保持22端口连接

然后重新sshd服务。sshd是服务端程序,不带d的是命令行客户端程序

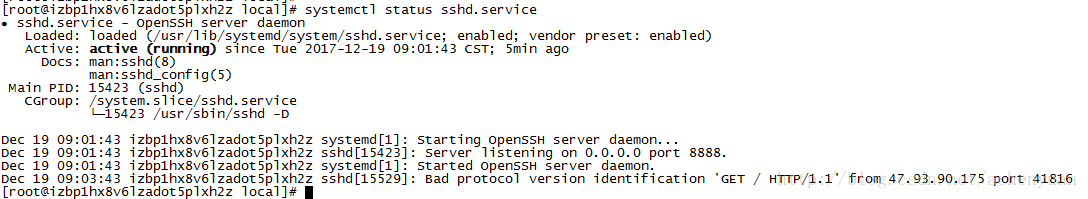

systemctl restart sshd.service不报错的情况下查看sshd状态

systemctl status sshd.service结果如下:

说明正常启动成功了。然后用SecureCRT工具端口号6666连接能正常连接上说明配置正常。

最后禁掉默认的22端口

如上,执行命令

vi /etc/ssh/sshd_config 在Port 22前加上#。

再执行重启服务命令

systemctl restart sshd.service大功告成。

最后

以上就是执着花瓣最近收集整理的关于阿里云centos环境之修改ssh默认端口(八)背景修改端口最后禁掉默认的22端口的全部内容,更多相关阿里云centos环境之修改ssh默认端口(八)背景修改端口最后禁掉默认内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复