文章目录

- 前言

- 一、IP数据包格式

- 二、ICMP协议

- 1、ICMP协议的封装

- 2、Ping命令

- 2.1基本格式

- 2.2ping命令的参数

- 三、ARP协议介绍

- 1、ARP工作原理

- 2、ARP相关命令

- 五、ARP攻击原理(欺骗被攻击的计算机)

- 六、ARP欺骗原理(欺骗网关和主机)

- 总结

- 思考

前言

网络层的功能:网络层定义了基于IP地址协议的逻辑地址,网络层的连接不用媒介类型,选择数据通过网络的最佳路径

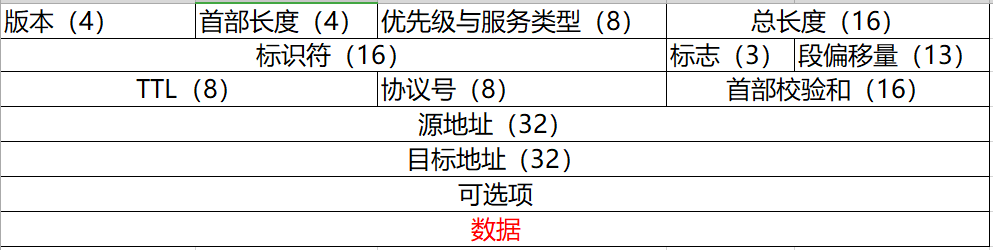

一、IP数据包格式

- 版本号 (4bit):是指IP协议版本,要求版本号一致(目前我们使用的版本号是IPv4)

- 首部长度(4bit):IP数据包的包头长度

- 优先级与服务类型(8bit):表示数据包的优先和服务类型。通过在数据包中划分一定的优先级,用于实现QoS(服务质量)的要求

- 总长度(16bit):定义IP数据包的总长度,最长字节为65535,其中包括包头和数据(一般为20字节)

- 标识符(16bit):用于表示IP数据包的标识符,当IP对上层数据进行分片时,会给所有分片分配一组编号,然后将这些编号放入标识符字段中,以保证分片不会被错误的重组。标识符字段用于标志一个数据包,以便接收节点可以重组被分片的数据包

- 标志(3bit):和标识符一起传递,指示不可以被分片或者最后一个分片是否发出

- 段偏移量(13bit):在一个分片序列中如何将个分片按照什么顺序连接起来

- TTL(8bit):生命周期可以防止一个数据包在网络中无限循环转发没经过一个路由器时TTL-1,当生命周期为0时,该数据包将会被丢弃

- 协议号(8bit):封装的上层协议,其中ICMP:1;TCP:6;UDP:17

- 首部校验和(16bit):该字段只检验数据报的首部,不包括数据部分,因为每经过一次路由器时都需要重新计算首部校验和(其中有的字段:TTL、标志、偏移量都可能发生变换)

- 源地址(32bit):源IP地址

- 目标地址(32bit):源MAC地址

- 可选项:可选项字段会根据实际情况变化,可以和IP一起使用的选项有多个(例如:可以输入创建该数据包的时间等)

- 数据:即上层数据

二、ICMP协议

ICMP:Internet Control Messages Protocol全称是网络控制报文协议,主要用于在IP网络中发送控制消息,提供可能发生在通信环境中的各种问题反馈。

ICMP是一个错误侦测和回馈机制

是通过IP数据包来封装的

用来发送错误和控制消息

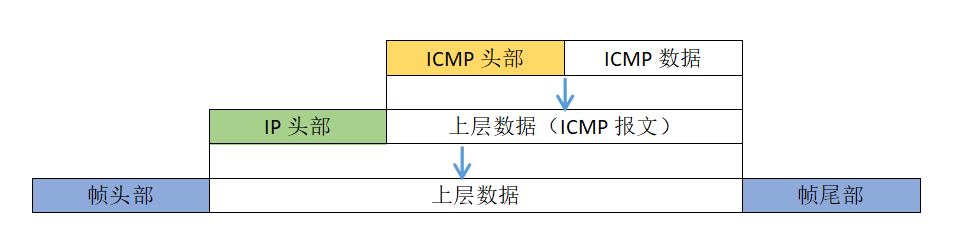

1、ICMP协议的封装

ICMP协议——网络层协议,ICMP数据的封装过程如下图所示:

2、Ping命令

2.1基本格式

ping [-t] [-l 字节数] [-a] [-i] IP_Address|target_name

Ping命令的主要作用有:

- 用来检测网络的连通情况和分析网络速度;

- 根据域名得到服务器IP;

- 根据ping返回的TTL值来判断对方所使用的操作系统及数据包经过路由器数量。

2.2ping命令的参数

常见参数指令如下:

-t Ping 指定的主机,直到停止。

-a 将地址解析为主机名。

-i TTL 生存时间。

-l size 发送缓冲区大小。

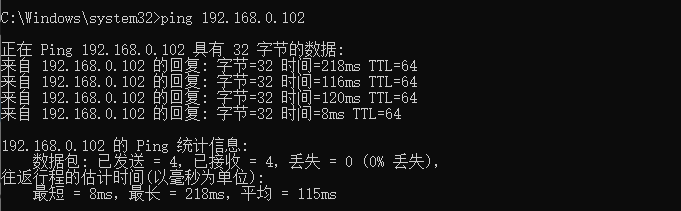

ping通后我们会收到来自目标IP的反馈信息,如下图所示:

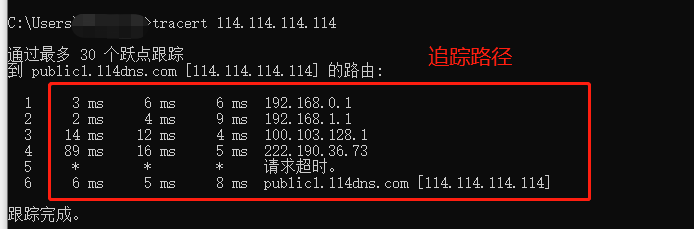

其中我们还可以通过tracert命令来追踪IP路径,查询错误网段:

三、ARP协议介绍

ARP是地址解析协议,是通过解析IP地址得到MAC地址的,是一个在网络协议包中极其重要的网络传输协议,与网卡密切相关。因为在网络层看来,源主机与目标主机地址是通过IP地址进行识别的,而所有的数据传输又依赖网卡等底层硬件,就是要将IP地址转换为数据链路层等够识别的东西。在以太网中用MAC地址进行寻址,以标识不同的主机就需要又能将IP地址转换为MAC地址的协议存在。

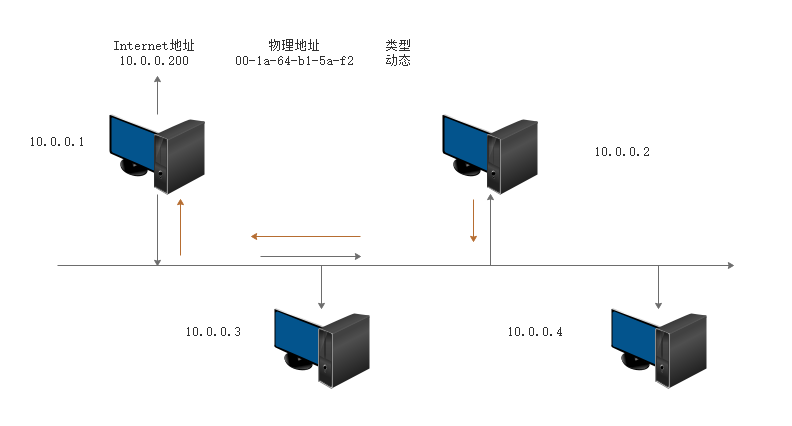

1、ARP工作原理

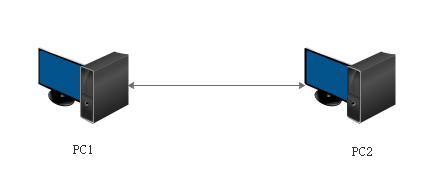

需求分析:对等的环境;PC1和PC2第一次通信

实现步骤

- 使用ipconfig /all查看PC1和PC2的MAC地址

- 使用arp -a 可查看ARP缓存

- 在PC1上ping PC2之后,再用arp -按查看ARP缓存表

以两台主机互相通信为例:

- 当PC1想要发送数据给PC2,首先在自己的本地ARP缓存表中检查主机PC2的匹配MAC地址

- 如果PC1缓存中没有找到相应的条目,他将询问主机PC2的MAC地址,从而将ARP请求帧广播到本地网络的所有主机,该帧中包络源主机PC1的IP、MAC地址,本地网络中的所有主机都收到了ARP请求,并且检查是否与自己的IP地址相匹配,如果发现请求中IP地址与自己的IP不匹配,则丢弃数据

- 主机PC2确定ARP请求中的IP地址与自己的IP地址匹配,则将主机PC1的IP地址与MAC地址添加到本地缓存表中

- 主机PC2将包含其MAC地址的ARP回复消息直接发送回主机PC1(实现数据帧的单播)

- 主机PC1收到PC2发送的ARP回复,将PC2的IP地址和MAC地址添加到自己的ARP缓存表中,本机缓存是有生存周期的,默认ARP缓存表有效期为120s。当超过该有效期后,将会重复上面操作(主机PC2的MAC地址一旦确定,主机PC1就能像主机PC2发送IP信息)

2、ARP相关命令

-a 通过询问当前协议数据,显示当前 ARP 项。 如果指定 inet_addr,则只显示指定计算机的 IP 地址和物理地址。如果不止一个网络接口使用 ARP,则显示每个 ARP 表的项。

-g 与 -a 相同。

-v 在详细模式下显示当前 ARP 项。所有无效项和环回接口上的项都将显示。

inet_addr 指定 Internet 地址。

-N if_addr 显示 if_addr 指定的网络接口的 ARP 项。

-d 删除 inet_addr 指定的主机。inet_addr 可以是通配符 *,以删除所有主机。

-s 添加主机并且将 Internet 地址 inet_addr与物理地址 eth_addr 相关联。物理地址是用连字符分隔的 6 个十六进制字节。该项是永久的。

eth_addr 指定物理地址。

if_addr 如果存在,此项指定地址转换表应修改的接口的 Internet 地址。如果不存在,则使用第一个适用的接口。

示例:

arp -s 157.55.85.212 00-aa-00-62-c6-09… 添加静态项。

arp -a … 显示 ARP 表。

五、ARP攻击原理(欺骗被攻击的计算机)

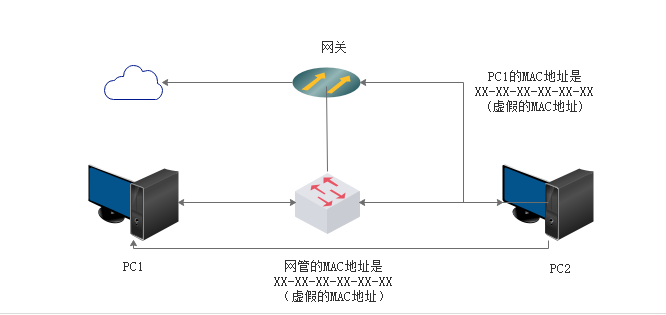

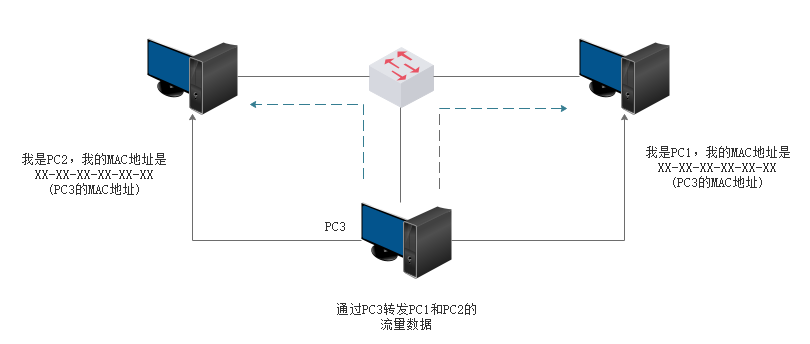

ARP攻击发送的是ARP应答,但是ARP应答中的MAC地址为虚假地址,所以在其他主机想要进行通信时,会将目的MAC地址设置成此虚假MAC地址导致无法正常通信。

六、ARP欺骗原理(欺骗网关和主机)

ARP欺骗的原理和ARP攻击基本相同,但是效果不同。ARP攻击最终的结果是导致网络中断,而ARP欺骗的最终结果是使得流量通过自身达到监控或控制的目的。

利用ARP欺骗管理网络:通过牛角网络监控机软件管理网络;设置监控范围;进行网络管理;验证效果

总结

认识IP数据包格式

ICMP协议的封装和ping命令的使用

知道ARP协议的原理,并掌握如何实现IP地址到MAC地址的解析

认识ARP攻击与ARP欺骗,知道攻击与欺骗的区别

思考

ping不通的几种情况

- 主机有一个默认网关,如果ping其它网段的地址到不了的话会显示请求超时,此时他把ICMP包发给网关,至于后面的事就与他无关,如果没有包回应,就显示request timeout

- 当一个主机没有默认网关或者配置了网关但是和网关不通时,如果他ping其它网段的地址,显示的是Destination host

unreachable (此时可通过发送ARP请求包请求网关的MAC地址) - 当一个路由器ping他路由表中没有的地址时,如果没有回应,则显示request timeout(此时不发任何包)

- 当路由器ping一个路由表中存在的地址时,如果没有回应,则显示request

timeout(此时发送ARP请求包,请求目标IP的MAC地址)

最后

以上就是悦耳期待最近收集整理的关于网络层协议与应用前言一、IP数据包格式二、ICMP协议三、ARP协议介绍五、ARP攻击原理(欺骗被攻击的计算机)六、ARP欺骗原理(欺骗网关和主机)总结的全部内容,更多相关网络层协议与应用前言一、IP数据包格式二、ICMP协议三、ARP协议介绍五、ARP攻击原理(欺骗被攻击内容请搜索靠谱客的其他文章。

发表评论 取消回复