实验工具:

ENSP(搭建拓扑)

VM虚拟机(kali、win7)

1.环境配置

ENSP:

1.1 使用设备

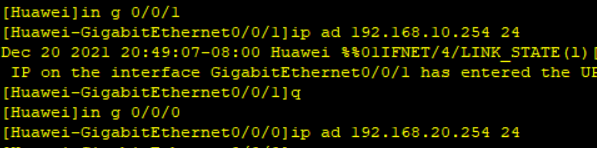

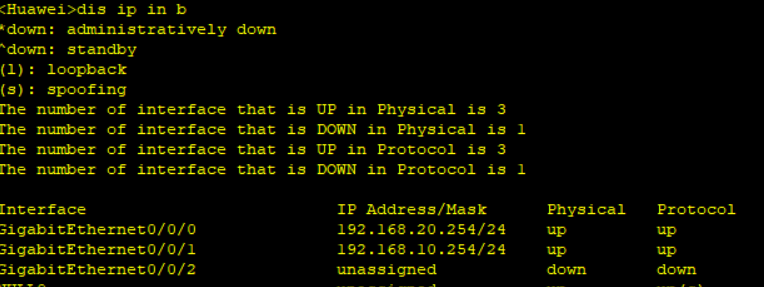

1.2 ENSP设备配置

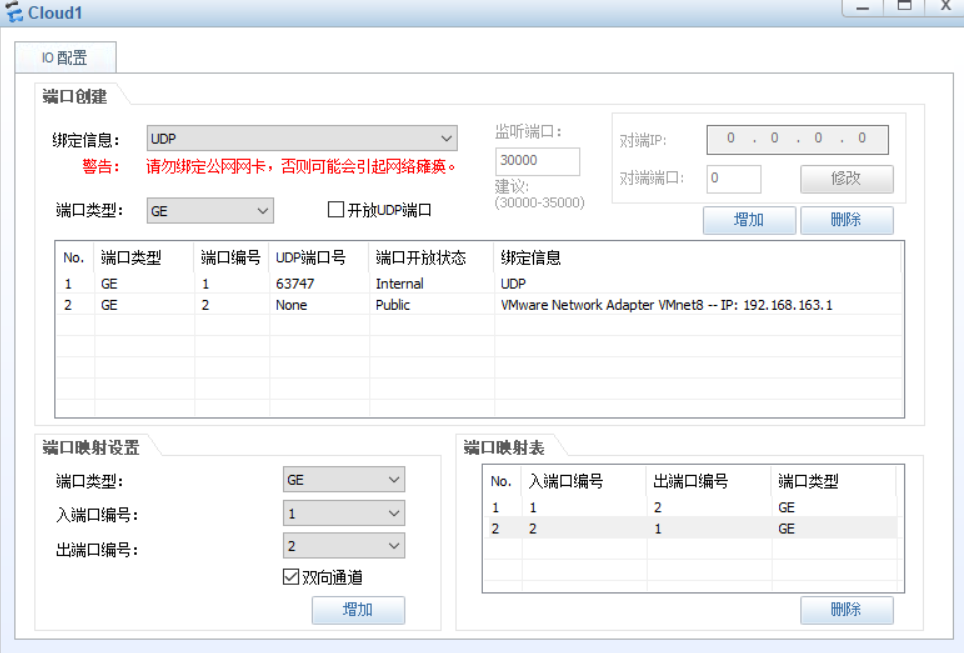

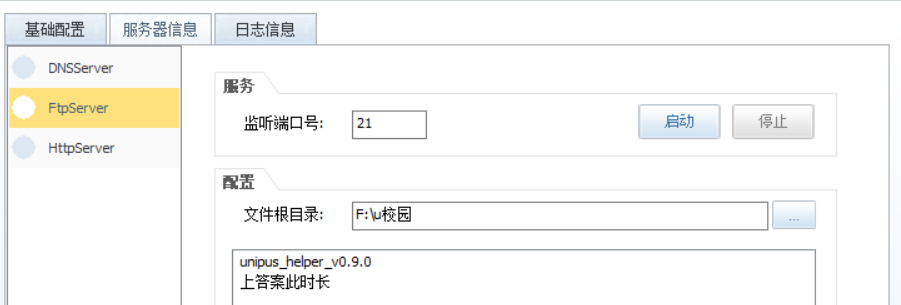

Kali(v8网卡)

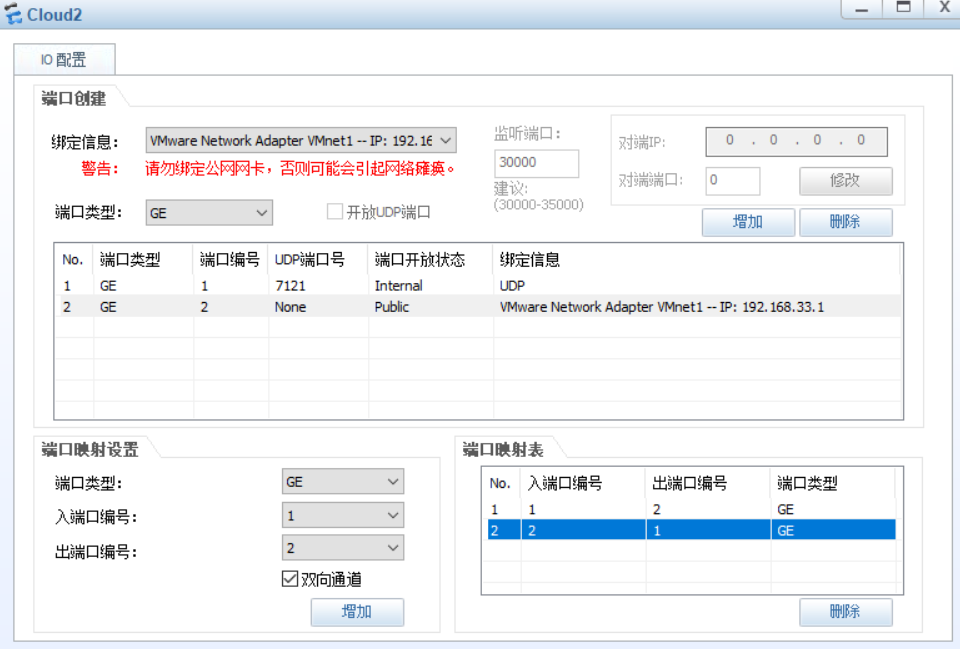

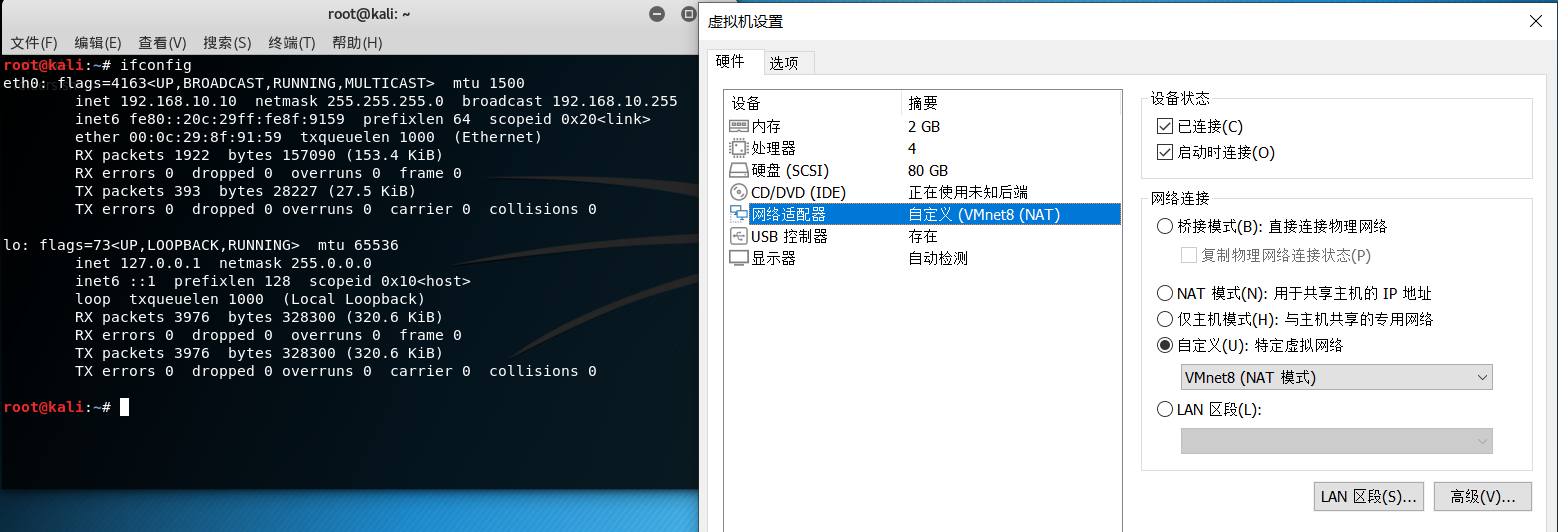

win7(v1网卡)

路由器配置

路由器配置查询

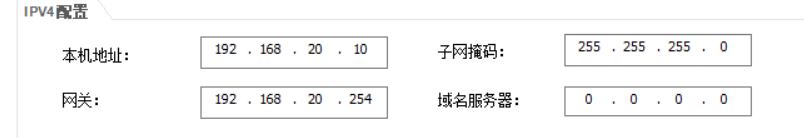

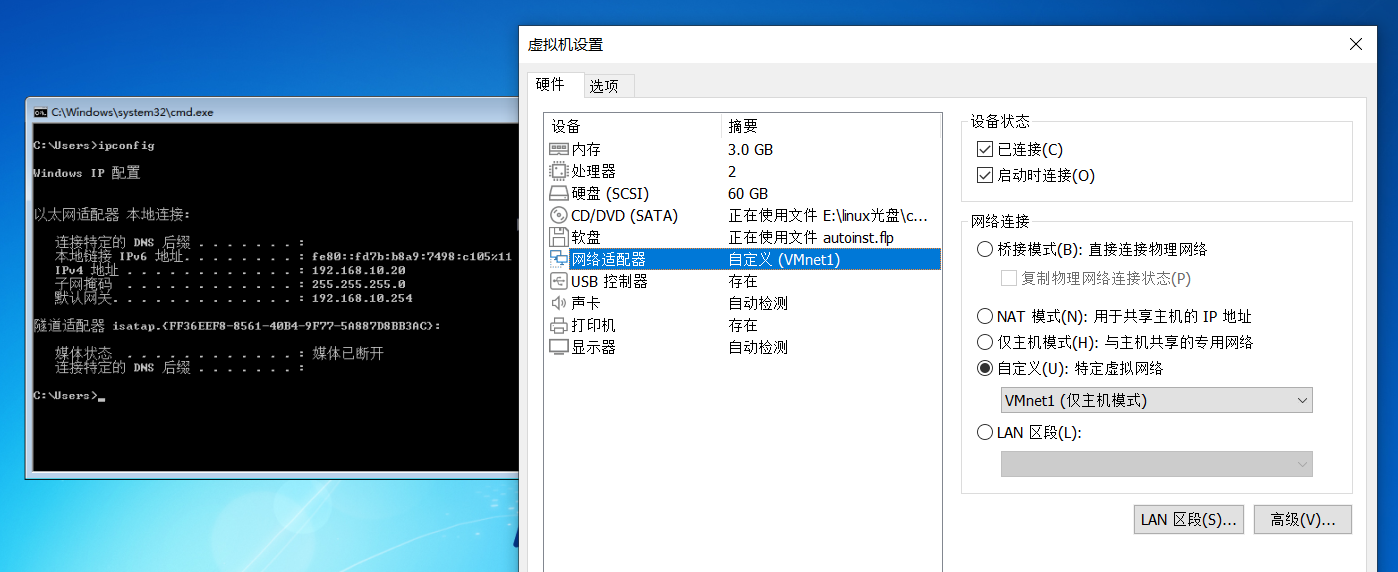

服务器配置

VM虚拟机:

1.3 VM虚拟机配置(kali、win7)

——具体IP,子网,网关配置方法如ARP欺骗实验一样

目的:让kali、win7可以通过云连入ensp拓扑中

kali配置:

Win7配置:

2.检测

2.1 win7检测

检测命令

ping 192.168.10.10 目的:测试与kali之间的网络连通

ftp 192.168.10.10 目的:测试与服务器之间的配置出错

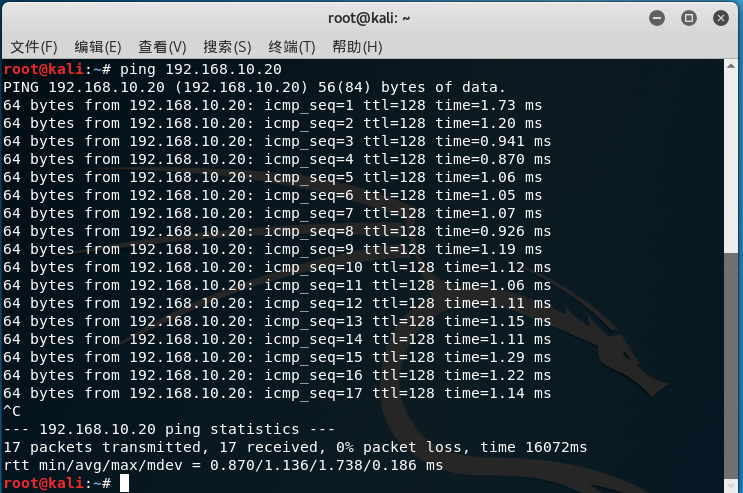

2.2 kali检测

检测命令

ping 192.168.10.20

目的:测试与win7之间的网络连通(若ping不通可能是win7防火墙未关闭)

3. 开始实验

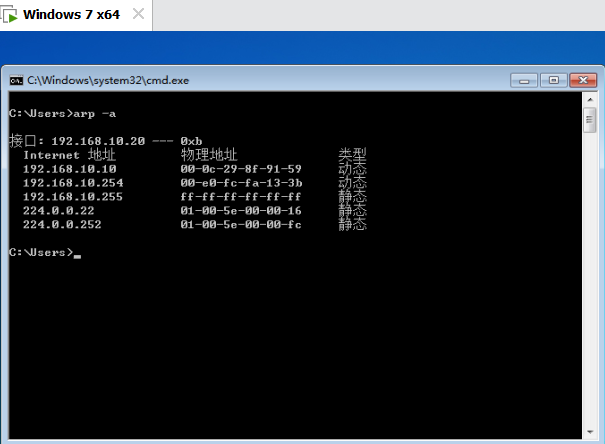

3.1 查看win7中arp表 目的:和实验抓包做比对

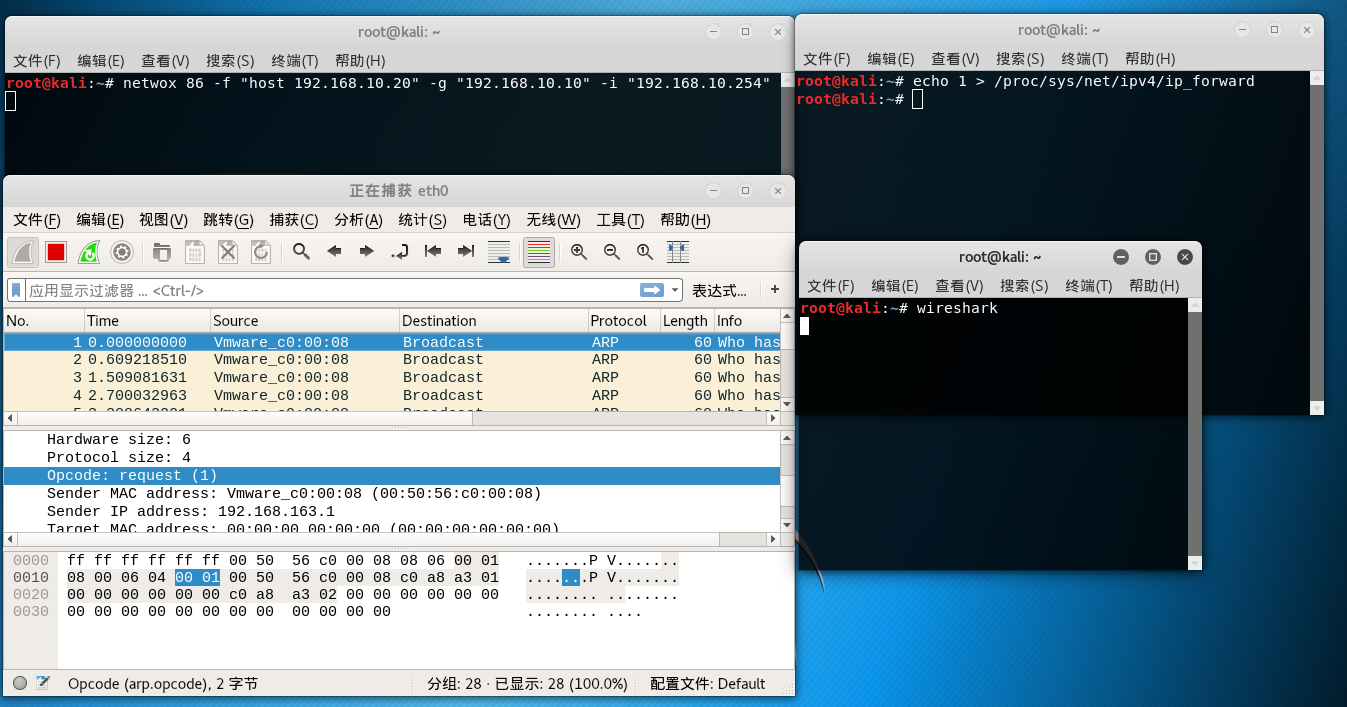

3.2 kali进行IP重定向攻击

命令:netwox 86 -f "host 192.168.10.20" -g "192.168.10.10" -i "192.168.10.254"

被攻击者IP 攻击者(伪装者)IP 被伪装者IP

注:echo 1 > /proc/sys/net/ipv4/ip_forward 开启路由转发功能

wireshrak 打开抓包工具

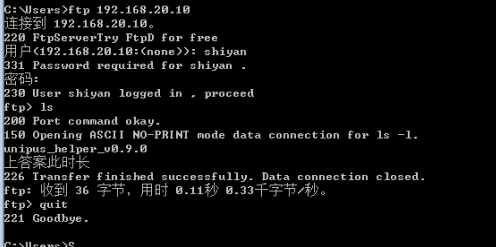

3.3 win7远程登陆服务器

命令:ftp 192.168.20.10

3.4 查看抓包工具(wireshark)

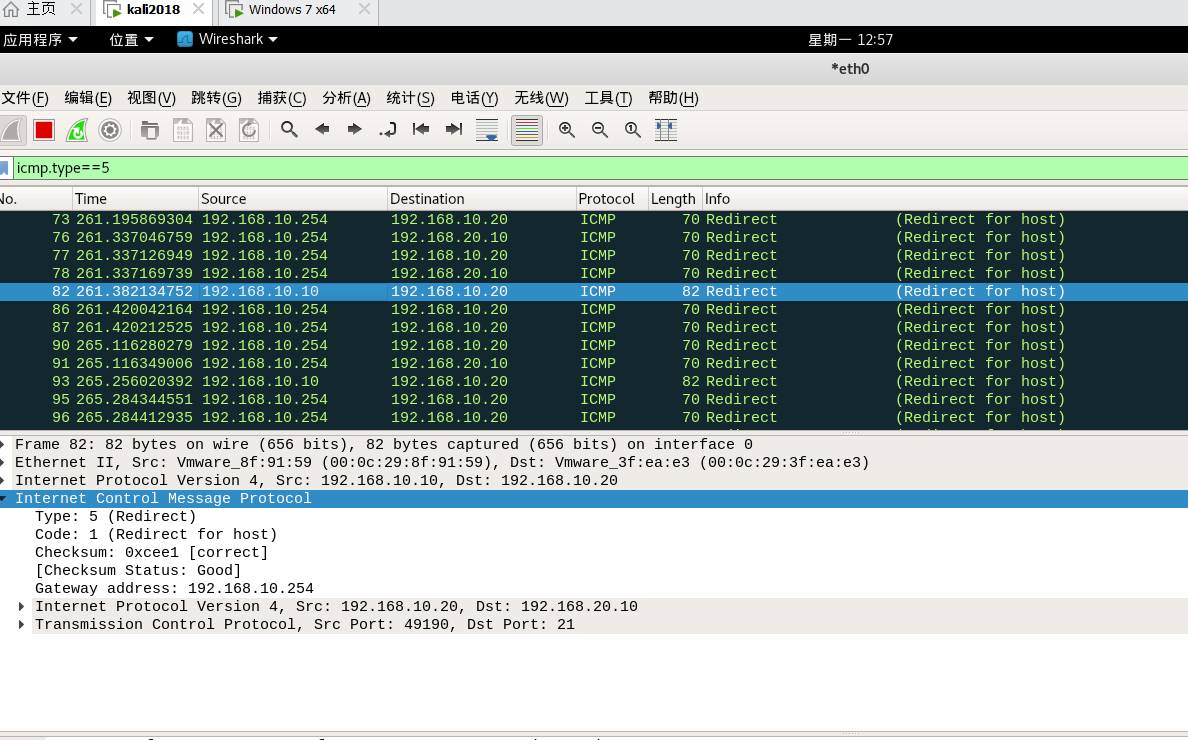

wireshark筛选条件

icmp.type==5 筛选出icmp数据且类型为5(重定向)的数据

上图解释(原理):

重定向攻击 源192.168.10.10 目标192.168.10.20

伪装为192.168.10.254

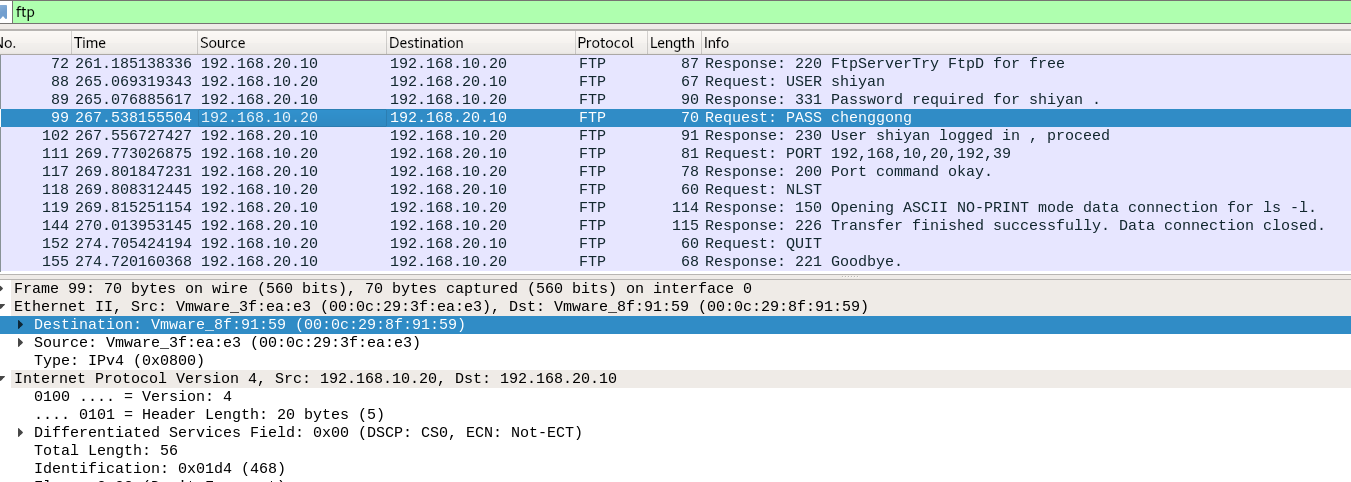

wireshark筛选条件

ftp

192.168.10.20(win7 IP地址) 192.168.20.10(服务器IP地址)

*-*-*-*-13-3b(网关MAC地址) *-*-*-*-91-59(kali MAC地址)

结论:

因为在wireshark抓包工具中可见ftp数据有

源192.168.10.20(win7 IP地址) 目标192.168.20.10(服务器IP地址)

*-*-*-*-ea-e3(win7 MAC地址) *-*-*-*-91-59(kali MAC地址)

代表:win7去服务器先发给了kali,所以IP重定向攻击实验成功

最后

以上就是大方秋天最近收集整理的关于ICMP重定向攻击的全部内容,更多相关ICMP重定向攻击内容请搜索靠谱客的其他文章。

发表评论 取消回复