目录

一、网络攻击

二、现代加密技术

1.共享密钥加密算法/对称加密算法

2.公钥加密算法/非对称加密算法

三、数字签名

四、报文摘要

两种报文摘要算法

五、数字证书与CA

六、虚拟专用网VPN

1.二层隧道协议

2.IPSec原理

2.1IPSec两种模式

传输模式

3.SSL和HTTPS

4.应用层协议

4.1 S-HTTP

4.2 PGP

4.3 S/MIME,SET和Kerberos认证

七、防火墙

八、计算机病毒

九、IDS与IPS

9.1 入侵检测系统的数据源

9.2 入侵检测系统分类

9.3 入侵防御系统IPS

一、网络攻击

被动攻击:典型的是监听,最难被检测,重点是预防,主要手段是加密。

主动攻击:假冒、重放、欺骗、消息篡改和拒绝服务,重点是检测,手段有防火墙、入侵检测等技术。

真题练习

()不属于主动攻击

A.流量分析 B.重放 C.IP地址欺骗 D.拒绝服务

答案:A

二、现代加密技术

共享密钥加密算法/对称加密算法:加密和解密密钥也一样

公钥加密算法/非对称加密算法:加密和解密密钥不一样

1.共享密钥加密算法/对称加密算法

数据加密标准(DES):每一个分组为64位,进行16轮迭代,产生一组64位密文数据,使用的密钥是56位。

3DES:使用两个密钥,执行三次DES算法,密钥长度为112位。

国际数据加密算法(IDEA):使用128位密钥,IDEA可以使用硬件或软件实现,比DES快。

高级密钥标准(AES):AES的分组长度为128位支持128,192,256位三种密钥长度,可以通过硬软件实现。

流加密算法和RC4:加密速度快,可以达到DES10倍。

2.公钥加密算法/非对称加密算法

每个实体有两个密钥:公钥公开,私钥自己保存

公钥加密,私钥解密,可以实现保密通信

私钥加密,公钥解密,可实现数字签名

典型公钥加密算法:RSA

真题练习

1.下面的加密算法中(1)属于非对称加密算法。若甲、乙采用非对称密钥体系进行保密通信,甲用乙的公钥加密数据文件,乙使用(2)来对数据文件进行解密.

(1)A.AES B.RSA C.IDEA D.DES

(2)A.甲的公钥 B.甲的私钥 C.乙的公钥 D.乙的私钥

答案:B D

2.DES是一种(1)加密算法,其密钥长度是56位,3DES是基于DES的加密方式,对明文进行三次DES操作,以提高加密强度,其密钥长度是(2)位。

(1)A.共享密钥 B.公开密钥 C.报文摘要 D.访问控制

(2)A.56 B.112 C.128 D.168

答案:A B

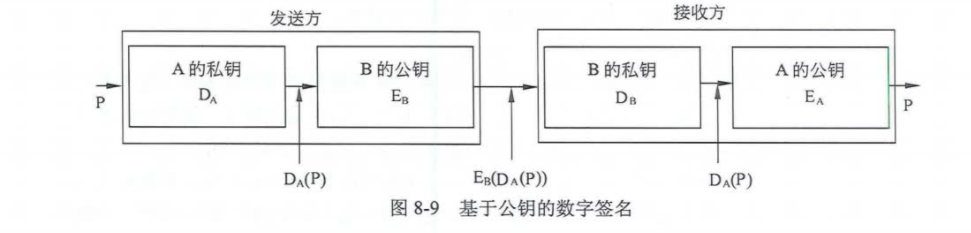

三、数字签名

数字签名是用于确认发送者身份和消息完整性的一个加密消息摘要。

接收者可以核实发送者身份。

发送者不能抵赖。

接收者不能伪造。

真题练习

在安全通信中,A将所发送的信息使用(1)进行数字签名,B收到该消息后可利用(2)验证该消息的真实性。

(1)A.A的公钥 B.A的私钥 C.B的公钥 D.B的私钥

(2)A.A的公钥 B.A的私钥 C.B的公钥 D.B的私钥

答案:B A

四、报文摘要

两种报文摘要算法

MD5:对任意长度报文进行运算,先把报文按512分组,最后得到128位报文摘要。

SHA:最终产生160位报文摘要,报文摘要更长。计算速度比MD5慢,比MD5更安全。

真题练习

MD5是(1)算法,对任意长度的输入计算到结果为(2)位。

(1)A.路由选择 B.摘要 C.共享密钥 D.公开密钥

(2)A.56 B.128 C.140 D.160

答案:B B

五、数字证书与CA

| 数字证书 | |

| 姓名、地址、组织 | 所有者公钥 |

| 证书有效期 | 认证机构数据签名 |

数字证书(Digital Certificate,类似身份证的作用)

CA(Certificate Authority,电子商务认证授权机构)

真题练习

1.用户收到经A数字签名后的消息M,为验证消息的真实性,首先需要从CA获取用户A的数字证书,该数字证书包含(1),可利用(2)验证该证书的真伪,然后利用(3)验证M的真实性。

(1)A.A的公钥 B.A的私钥 C.B的公钥 D.B的私钥

(2)A.CA的公钥 B.B的私钥 C.A的公钥 D.B的私钥

(3)A.CA的公钥 B.B的私钥 C.A的公钥 D.B的私钥

答案:A A C

六、虚拟专用网VPN

虚拟专用网(Virtual Private Network,VPN)

一种建立在公网上,由某一组织或某一群用户专用的通信网络

二层VPN:L2TP和PPTP(基于PPP)

三层VPN:IPSec和GRE

四层VPN:SSL

实现VPN关键技术

(1) 隧道技术

(2)加解密技术

(3)密钥管理技术

(4)身份认证技术

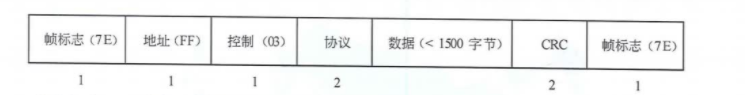

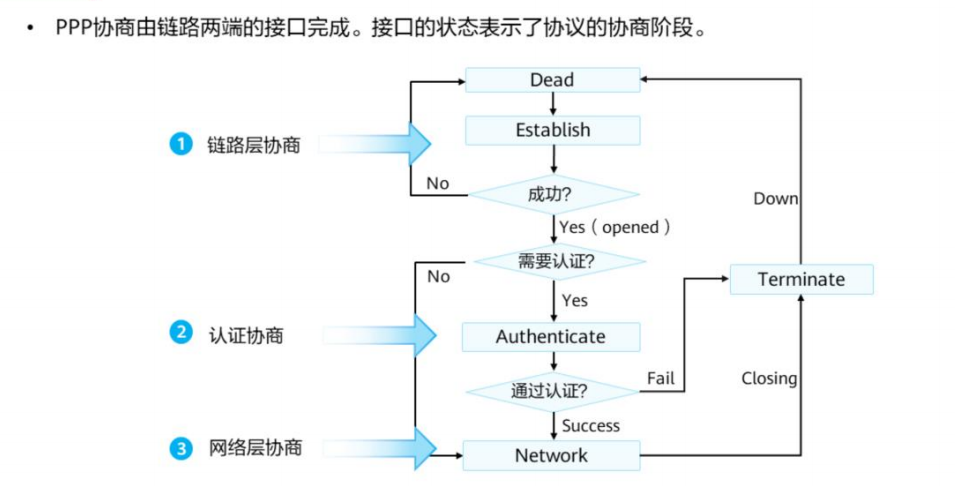

1.二层隧道协议

二层隧道协议有PPTP和L2TP,都是把数据封装在PPP帧中在因特网上传输的

PPP协议可以在点对点链路上传输多种上层协议的数据包,有校验位

PPP协议包含链路控制协议LCP和网络控制协议NCP

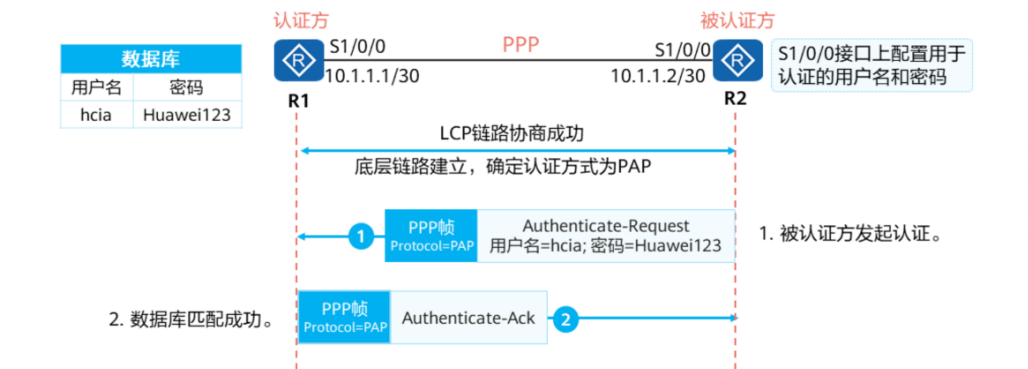

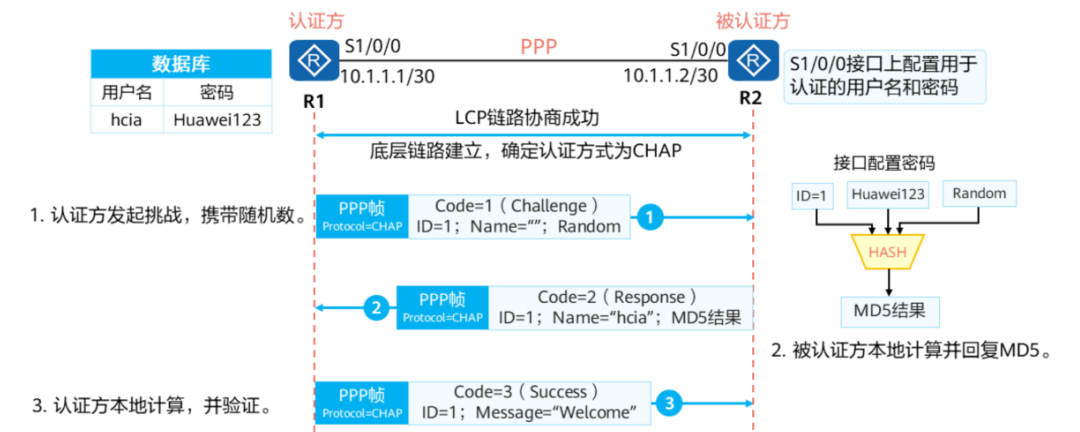

PPP协议认证模式 PAP和CHAP

PAP:两次握手,明文认证,不安全

CHAP:三次握手,认证过程不传送用户密码,传送的是由用户密码生成的hash值

真题练习

CHAP协议是PPP链路上采用的一种身份认证协议,这种协议采用(1)握手方式周期性的验证通信对方的身份,当认证服务器发出一个挑战报文时,则终端就计算该报文的(2),并把结果返回服务器。

(1)A.两次 B.三次 C.四次 D.周期性

(2)A.密码 B.补码 C.CHAP值 D.HASH值

答案:B D

2.IPSec原理

IPSec(IP Security)是IETF定义的一组协议,用于增加IP网络安全性。

IPSec的功能分为下面三类。

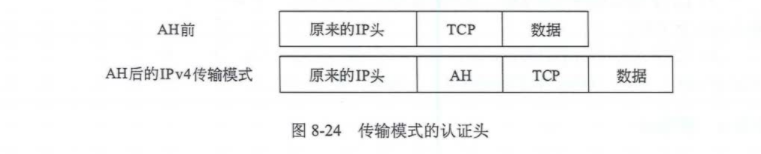

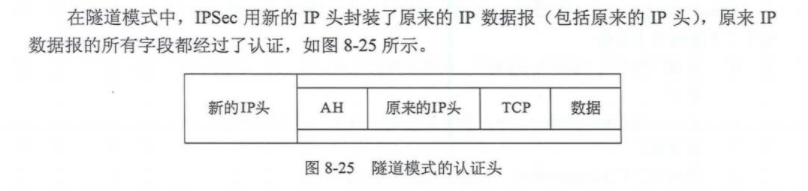

认证头(AH):用于数据完整性认证和数据源认证。

封装安全负荷(ESP):提供数据保密性和数据完整性认证。

Internet密钥交换协议(IKE):用于生成和分发在ESP和AH中使用的密钥。

2.1IPSec两种模式

传输模式

隧道模式

真题练习

以下关于IPSec协议的描述中,正确的是()

A.IPSec认证头AH不提供数据加密服务

B.IPSec封装安全负荷(ESP)用于数据完整性认证和数据源认证

C.IPSec的传输模式对原来的IP数据报进行了封装和加密,在加上新的IP头

D.IPSec通过应用层的Web服务器建立安全连接

答案:A

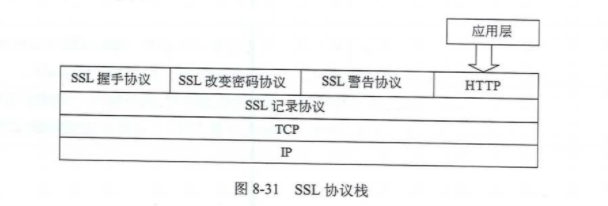

3.SSL和HTTPS

安全套接层

安全套接层(Secure Socket Layer,SSL)是Netscape于1994年开发的传输层安全协议,面向用于实现Web安全通信。

1999年,IETF基于SSL3.0版本,制定了传输层安全标准TLS(Transport Layer Security)。

SSL/TLS在Web安全通信中被称为HTTPS。

真题练习

于HTTP相比,HTTPS协议将传输的内容进行加密,更加安全,HTTPS基于(1)安全协议,其默认端口是(2)。

(1)A.RSA B.DES C.SSL D.SSH

(2)A.1023 B.443 C.80 D.8080

答案:C B

4.应用层协议

4.1 S-HTTP

S-HTTP安全的超文本传输协议(Secyre HTTP,S-HTTP),是一个面向报文的安全通信协议。

S-HTTP的语法与HTTP一样,但报文头有所区别,报文体经过了加密。

真题练习

以下关于S-HTTP描述中,正确的是()

A.S-HTTP是一种面向报文的安全通信协议,使用TCP 443端口

B.S-HTTP使用得到语法和报文与HTTP相同

C.S-HTTP可以写成HTTPS

D.S-HTTP的安全基础并非SSL

答案:D

4.2 PGP

PGP(Pretty Good Privacy)是1991年开发的电子邮件加密软件包,提供数据加密和数字签名两种服务。PGP使用RSA公钥证书身份认证,使用IDEA(128位密钥)进行数据加密,使用MD5进行数据完整性验证。

4.3 S/MIME,SET和Kerberos认证

S/MIME(Secure/Multipurpose Internet Mail Extensions)是提供安全的电子邮件传输服务

SET(Secure Electronic Transcation,SET)安全的电子交易,保障电子商务安全

Kerberos是一种认证服务,支持AAA:认证、授权和审计

七、防火墙

防火墙作为网络安全的第一道门户,可以实现内部可信任网络和外部不可信息网络之间(或是内部不同网络安全区域之间)的隔离和访问控制。

防火墙技术分类:包过滤、状态化防火墙、应用层网关、应用层检测DPI

八、计算机病毒

病毒是指一段可执行的程序代码,通过对其他程序进行修改,可以感染这些程序,使其含有该病毒程序的一个副本。

病毒四个阶段

(1)潜伏阶段

(2)繁殖阶段

(3)触发阶段

(4)执行阶段

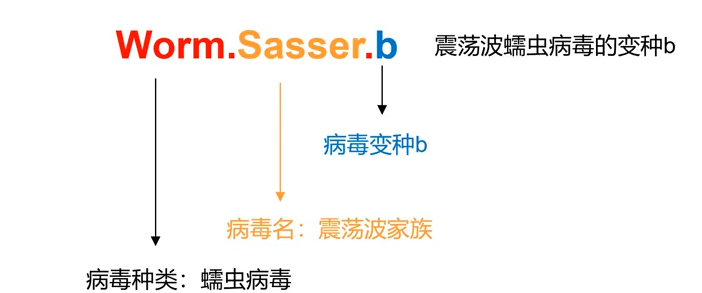

病毒的分类和命名规则

病毒的一般格式为<病毒前缀><病毒名><病毒后缀>

病毒前缀:病毒的种类。

病毒名:病毒的家族特征。

病毒后缀:区别某个家族病毒的不同变种。

常见病毒类型

| 病毒类型 | 前缀 | 特征 | 代表 |

| 蠕虫病毒 | Worm | 通过网络或系统漏洞传播 | 冲击波病毒(阻塞网络) |

| 木马病毒 | Torjan | 通过网络或系统漏洞进行用户系统并隐藏起来,向外界泄露用户的解密信息 | 游戏木马Trojan.LMir.PSW.60 |

| 黑客病毒 | Hack | 远程控制用户计算机 | HACK.Nether.Client |

| 宏病毒 | Macro | 脚本病毒,感染Word、Excel | Macro.Word97 |

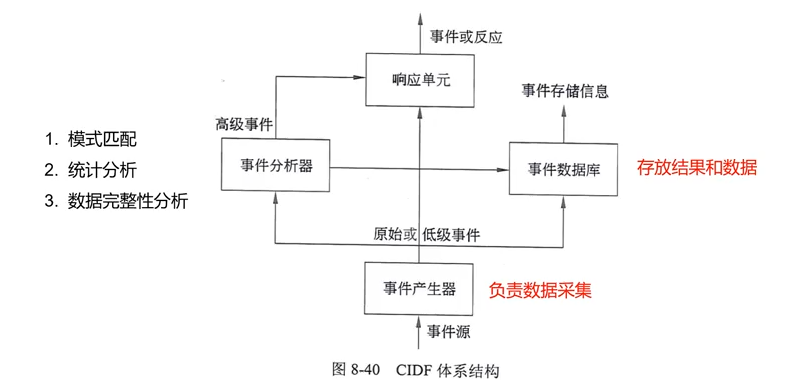

九、IDS与IPS

入侵检测系统IDS是防火墙的第二道安全屏障

9.1 入侵检测系统的数据源

(1)操作系统审计记录

(2)操作系统日志

(3)网络数据

9.2 入侵检测系统分类

按信息来源分:HIDS、NIDS、DIDS(主机/网络/分布式)

按响应方式分:实时检测和非实时检测

按数据分析的技术和处理方式分:异常检测、误用检测、混合检测

异常检测:建立并不断更新和维护系统正常行为的轮廓,定义报警阈值,差异程序超过定义阈值的行为发出报警。能够检测出从未出现过的攻击,但误报率高。

误用检测:对已知的入侵行为进行特征提取,并建立相应的入侵模式,从而形成入侵模式库。

对于已知的入侵行为的检测率较高,对于未知的入侵检测准确率低,依赖于特征库。

包含专家系统和模式匹配

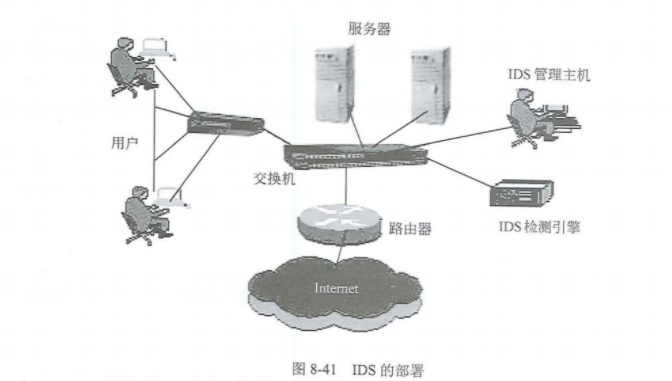

9.3 入侵防御系统IPS

IPS是一种能够检测出网络攻击,并且在检测到网络攻击后能够积极主动响应攻击的软硬件网络系统。

IPS与IDS区别

1.网络中的部署位置不同

IPS一般是串行部署,IDS一般旁路部署

2.入侵响应能力不同

IDS将入侵行为记入日志,并向网络管理员发出警报

IPS检测到入侵行为后,能够对攻击行为进行主动的防御。

真题练习

以下关于入侵检测系统描述种,正确的是()

A.实现内外网隔离与访问控制

B.对进出网络的信息进行实时监测与对比,及时发现攻击行为

C.隐藏内部网络拓扑

D.预防、监测和消除网络病毒

答案:B

最后

以上就是听话薯片最近收集整理的关于2022软考网工笔记(网络安全)一、网络攻击二、现代加密技术三、数字签名 四、报文摘要五、数字证书与CA六、虚拟专用网VPN七、防火墙八、计算机病毒九、IDS与IPS的全部内容,更多相关2022软考网工笔记(网络安全)一、网络攻击二、现代加密技术三、数字签名 四、报文摘要五、数字证书与CA六、虚拟专用网VPN七、防火墙八、计算机病毒九、IDS与IPS内容请搜索靠谱客的其他文章。

发表评论 取消回复