文章目录

- 1. 感知层

- 1.1 无线传感器网络基本安全需求

- 1.2 无线传感器网络特殊安全需求

- 2. 感知层安全威胁

- 2.1 被动攻击

- 2.2 主动攻击

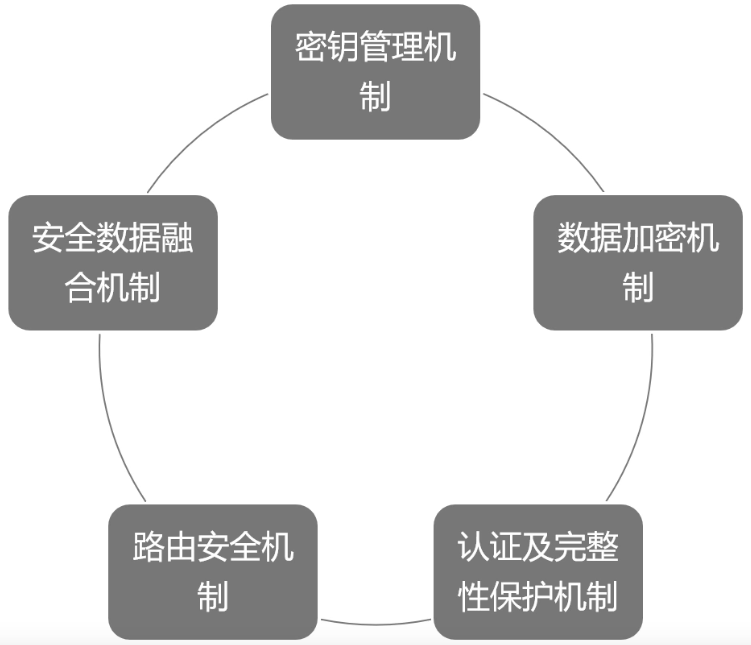

- 3. 无线传感器网络安全机制

- 3.1 密钥管理

- 3.2 随机密钥预分配模型E-G方案

- 3.3 随机图基础

- 3.4 确定性密钥预分配

- 3.5 基于位置信息的密钥预分配

- 3.6 非对称密钥体系

- 3.7 认证及完整性保护

- 3.8 安全路由

- 3.9 安全定位

- 3.10 安全定位算法的对比

- 3.11 安全数据融合

- 4. 传输层

- 4.1 传输层典型特征

- 4.2 传输层安全关键技术

- 5. 处理层

- 5.1 处理层安全威胁

- 5.2 处理层安全技术

- 5.3 云存储安全

物联网安全关键技术:

- 感知层安全关键技术

- 传输层安全关键技术

- 处理层安全关键技术

1. 感知层

1.1 无线传感器网络基本安全需求

- 可用性:确保网络能够完成基本的任务,包括受到一定攻击的情况,如Dos攻击等

- 完整性:确保传输信息没有受到未授权的篡改或破坏,抵御假消息注入等攻击。

- 机密性:确保传感器存储、处理和传递的信息不会暴露给未授权的实体,抵御窃听等攻击

- 认证性:确保参与信息处理的各个节点的身份真实可信,防止恶意节点冒充合法节点达到攻击目的,如女巫攻击等

- 可控性:保证传感器网络系统的授权认证和监控管理

- 数据新鲜性:确保用户在指定的时间内得到所需要的信息,且没有重放过时的信息,防止重放等攻击

1.2 无线传感器网络特殊安全需求

- 高效性:存储复杂度、计算复杂度、通信复杂度

- 抗毁性:部分节点受损后,链路受损程度可控

- 可扩展性:针对不同规模的传感器网络均能自我适应

- 灵活性:灵活地支持节点地动态加入或退出

2. 感知层安全威胁

2.1 被动攻击

- 窃听:窃取关键数据、分析包头字段

- 流量分析:发现信息源位置,暴露关键节点、簇头、基站

2.2 主动攻击

- 节点俘获攻击:物理破坏、重写内存

- 节点复制攻击:大量复制已获节点、任意改造网络

- 女巫攻击:虚假声明、多重身份

- 虫洞攻击:Wormhole Link、不需捕获合法节点

- 黑洞攻击:以恶意节点吸引流量

- 拒绝服务Dos:消耗能量、缩短网络生命周期

- 选择转发攻击:概率性转发或丢弃

- 呼叫洪泛攻击:大功率发送hello包

- 重放攻击:冒充合法用户、威胁数据新鲜行

- 消息篡改攻击:破坏消息正确性和完整性

- 合谋攻击:节点相互掩饰、虚假链路

3. 无线传感器网络安全机制

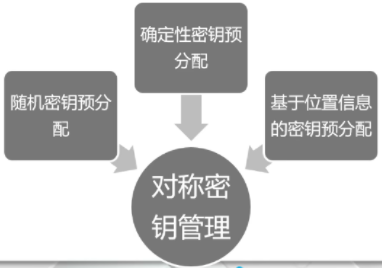

3.1 密钥管理

- 选择不同地密钥体制将会直接影响到传感器节点的寿命,因为通信量大时,传感器电能消耗就变快

- 密钥分配模型:

节点在部署前预载一定的密钥材料;

部署到预定区域后,节点间利用密钥材料协商密钥

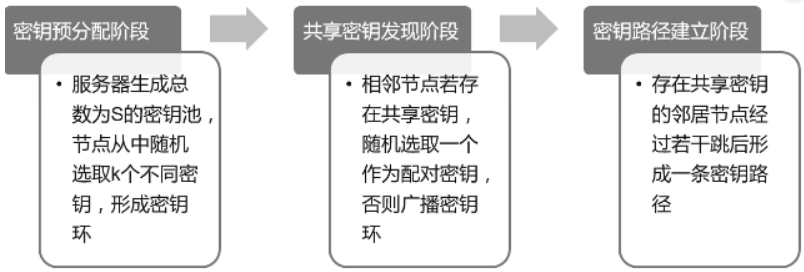

3.2 随机密钥预分配模型E-G方案

3.3 随机图基础

- G(n , p)代表的是一个n个点的图,它每条边出现的概率是p。

- 当p=0时为没有边的图;当p=1的时候,得到全联通的完全图。

- 对于感知层网络,n即为传感器节点总数,p即为整个网络形成密钥路径的互连度。p越高,网络在既定安全要求下的通畅程度越高。

3.4 确定性密钥预分配

- 随机密钥预分配方案可能会导致信息孤岛的存在。

- 确定性密钥预分配方案将随机图替换成确定性较强的正则图、完全图或者k维度网格。

- 密钥分配具有更强的针对性,节点存储空间利用较好。

- 任意两点均可以直接建立通信密钥。

- 特殊的部署方式会降低灵活性

- 计算和通信开销较大

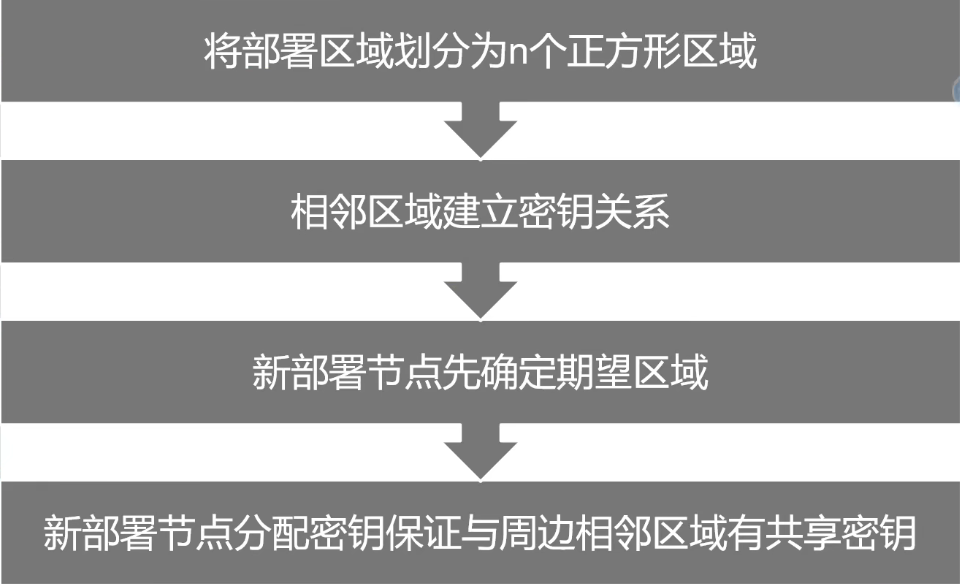

3.5 基于位置信息的密钥预分配

3.6 非对称密钥体系

- Merkle树

- 基于群组的密钥网络

- IBC密钥方案

3.7 认证及完整性保护

- 单播认证:节点1对1认证

- 广播认证:全局密钥认证

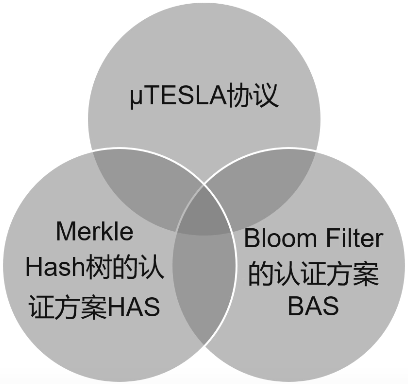

广播认证协议:

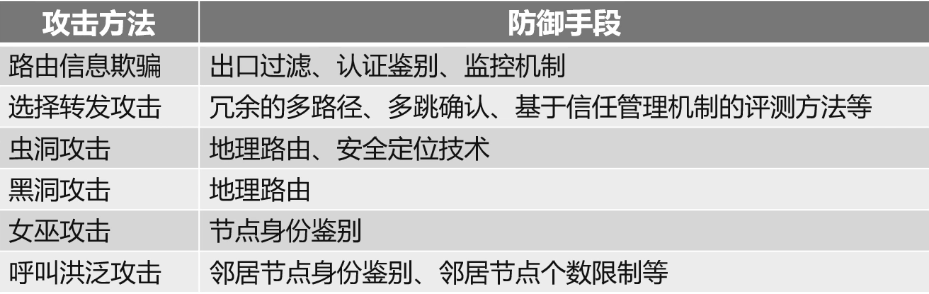

3.8 安全路由

3.9 安全定位

- 对距离/角度估计方法的攻击

- 对定位算法的攻击

- 对位置计算的攻击

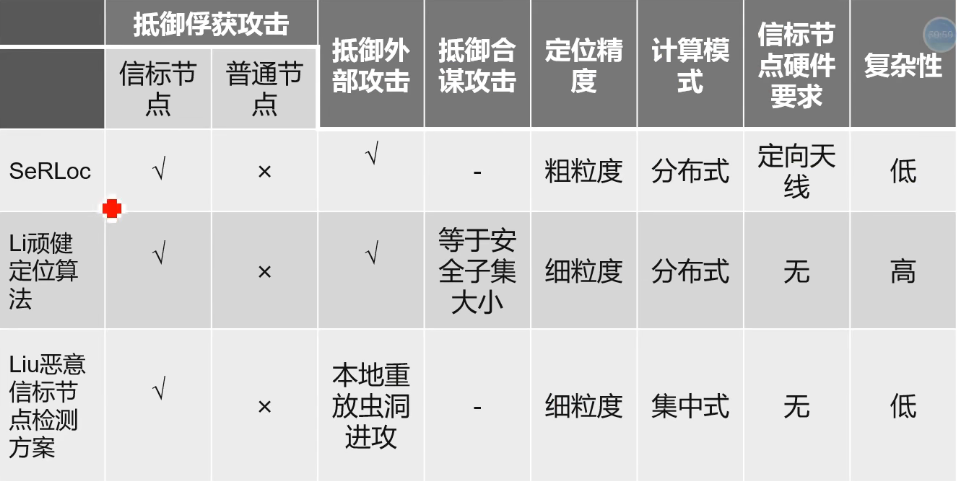

3.10 安全定位算法的对比

3.11 安全数据融合

在融合节点对冗余数据进行过滤、筛选,去除冗余,并对原始数据进行简单计算和处理,将处理后的更贴合实际需要的融合数据继续向上层节点传输。

具有完整性、机密性、新鲜行和认证性。

4. 传输层

4.1 传输层典型特征

- 异构网络融合:有线结合无线、长距离结合短距离

- 泛在接入:可移动性、突发性

- 海量信息传输:数据量大、来源多样化

4.2 传输层安全关键技术

- 数据信息的机密性和完整性保护机制

- 端到端的身份认证机制、密钥协商机制、算法协商机制和密钥管理机制等

- 网络节点间的认证和密钥协商、密钥管理机制

- 跨域网络的认证机制和认证衔接机制

- 拒绝服务攻击的检测和防护机制

5. 处理层

5.1 处理层安全威胁

- 数据来源不可信

- 数据可以性破坏

- 数据非授权访问

- 数据完整性破坏

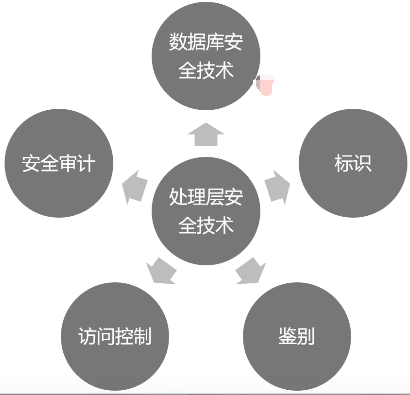

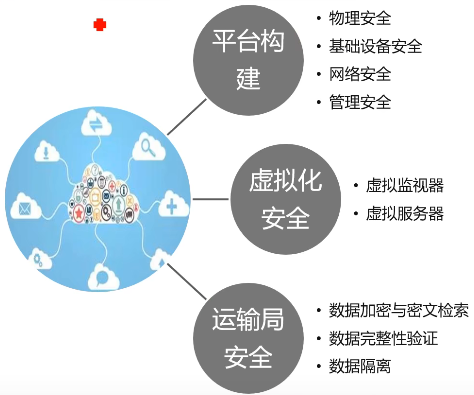

5.2 处理层安全技术

5.3 云存储安全

最后

以上就是外向草丛最近收集整理的关于物联网安全关键技术1. 感知层2. 感知层安全威胁3. 无线传感器网络安全机制4. 传输层5. 处理层的全部内容,更多相关物联网安全关键技术1.内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复