1.初识Burpsuit

Burp Suite是用于攻击 web应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。

Burp Suite能高效率地与单个工具一起工作,例如:

一个中心站点地图是用于汇总收集到的目标应用程序信息,并通过确定的范围来指导单个程序工作。

在一个工具处理 HTTP请求和响应时,它可以选择调用其他任意的 Burp工具。例如,代理记录的请求可被 Intruder用来构造一个自定义的自动攻击的准则,也可被 Repeater用来手动攻击,也可被 Scanner用来分析漏洞,或者被 Spider(网络爬虫)用来自动搜索内容。应用程序可以是”被动地”运行,而不是产生大量的自动请求。Burp Proxy把所有通过的请求和响应解析为连接和形式,同时站点地图也相应地更新。由于完全的控制了每一个请求,你就可以以一种非入侵的方式来探测敏感的应用程序。

当你浏览网页(这取决于定义的目标范围)时,通过自动扫描经过代理的请求就能发现安全漏洞。

IburpExtender是用来扩展 Burp Suite和单个工具的功能。一个工具处理的数据结果,可以被其他工具随意的使用,并产生相应的结果。

2.Burpsuit 工具箱

Proxy——是一个拦截 HTTP /S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

Spider——是一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

**重点内容**Scanner[仅限专业版]——是一个高级的工具,执行后,它能自动地发现 web应用程序的安全

漏洞。

Intruder——是一个定制的高度可配置的工具,对 web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用 fuzzing技术探测常规漏洞。

Repeater——是一个靠手动操作来补发单独的 HTTP请求,并分析应用程序响应的工具。

Sequencer——是一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

Decoder——是一个进行手动执行或对应用程序数据者智能解码编码的工具。

Comparer——是一个实用的工具,通常是通过一些相关的请求和响应得到两项数据的一个可视化的”差异”。

3.Burpsuit的使用

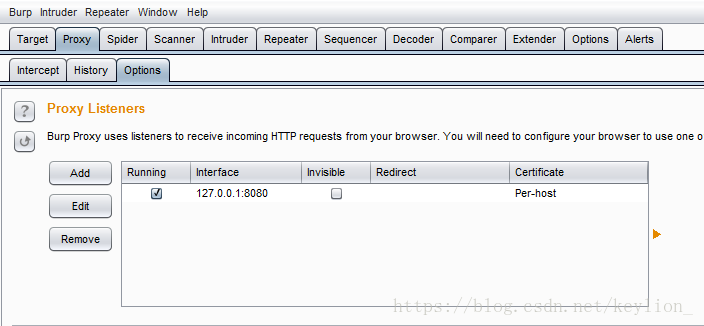

当 Burp Suite运行后,Burp Proxy开起默认的 8080端口作为本地代理接口。通过置一个 web浏览器使用其代理服务器,所有的网站流量可以被拦截,查看和修改。默认情况下,对非媒体资源的请求将被拦截并显示(可以通过 Burp Proxy选项里的 options选项修改默认值)。对所有通过 Burp Proxy网站流量使用预设的方案进行分析,然后纳入到目标站点地图中,来勾勒出一张包含访问的应用程序的内容和功能的画面。在 Burp Suite专业版中,默认情况下,Burp Scanner是被动地分析所有的请求来确定一系列的安全漏洞。

在你开始认真的工作之前,你最好为指定工作范围。最简单的方法就是浏览访问目标应用程序,然后找到相关主机或目录的站点地图,并使用上下菜单添加 URL路径范围。通过配置的这个中心范围,能以任意方式控制单个 Burp工具的运行。

当你浏览目标应用程序时,你可以手动编辑代理截获的请求和响应,或者把拦截完全关闭。在拦截关闭后,每一个请求,响应和内容的历史记录仍能再站点地图中积累下来。和修改代理内截获的消息一样,你可以把这些消息发送到其他 Burp工具执行一些操作:你可以把请求发送到 Repeater,手动微调这些对应用程序的攻击,并重新发送多次的单独请求。

[专业版]你可以把请求发送到 Scanner,执行主动或被动的漏洞扫描。

你可以把请求发送到 Intruer,加载一个自定义的自动攻击方案,进行确定一些常规漏洞。

如果你看到一个响应,包含不可预知内容的会话令牌或其他标识符,你可以把它发送到Sequencer来测试它的随机性。当请求或响应中包含不透明数据时,可以把它发送到 Decoder进行智能解码和识别一些隐藏的信息。

[专业版]你可使用一些 engagement工具使你的工作更快更有效。

你在代理历史记录的项目,单个主机,站点地图里目录和文件,或者请求响应上显示可以使用工具的任意地方上执行任意以上的操作。可以通过一个中央日志记录的功能,来记录所单个工具或整个套件发出的请求和响应。这些工具可以运行在一个单一的选项卡窗口或者一个被分离的单个窗口。所有的工具和套件的配置信息是可选为通过程序持久性的加载。

在 Burp Suite专业版中,你可以保存整个组件工具的设置状态,在下次加载过来恢复你的工具。

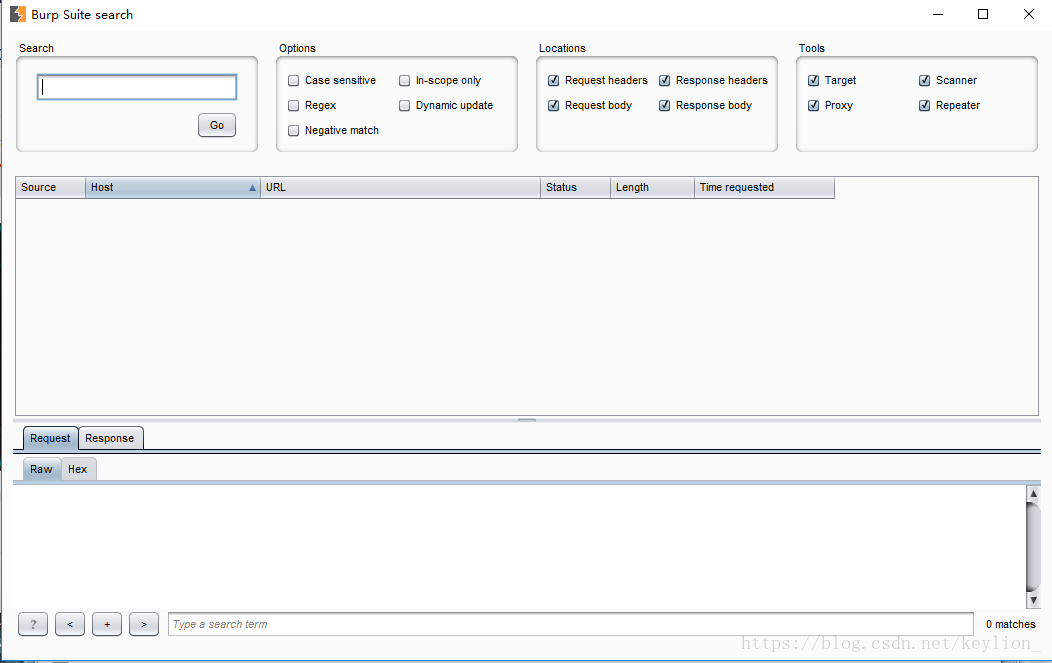

4. burpsuit -search 搜索功能

搜索时需要注意是否区分大小写;简单的文本还是正则表达式;范围是否有限制范围;搜索的结果是否随着 HTTP消息的处理而动态更新

是在哪种 HTTP消息的位置上搜索(请求 vs响应,消息头 vs消息主体);使用哪种工具进行搜索。

当你单击”go”时,搜索开始,在一个有序的表格里,将显示出每个与搜索相关的关键内容细节,在一个预览窗格里,你能看到所有的请求和响应,也包括匹配你强调的搜索项。通常上下文菜单可用于指定发起攻击的具体项目,也可将他们发送到其他工具里做进一步的分析:

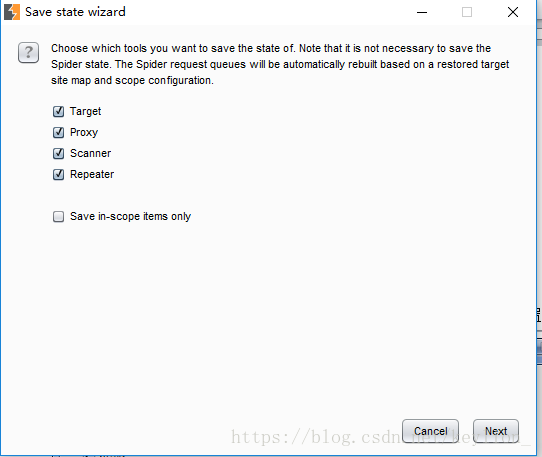

5.保存状态

能保存的项目有:

包含通过 Proxy和 Spider的所有内容的目标站点地图;Proxy历史记录;Scanner发现的问题;Repeater选项卡的内容和历史记录;所有套件工具的配置信息

在 Burp菜单选择” save state”,会启动一个向导,你可以定义要保存的状态和配置信息:

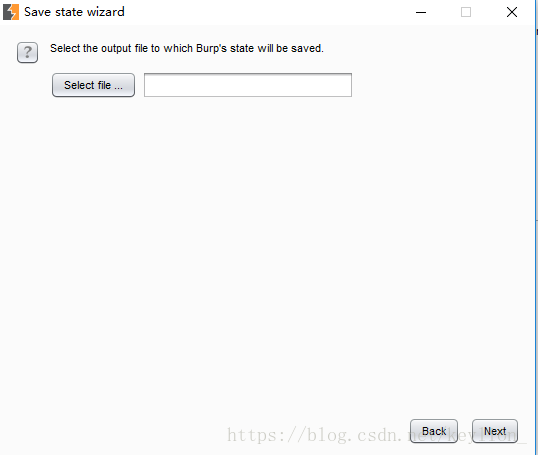

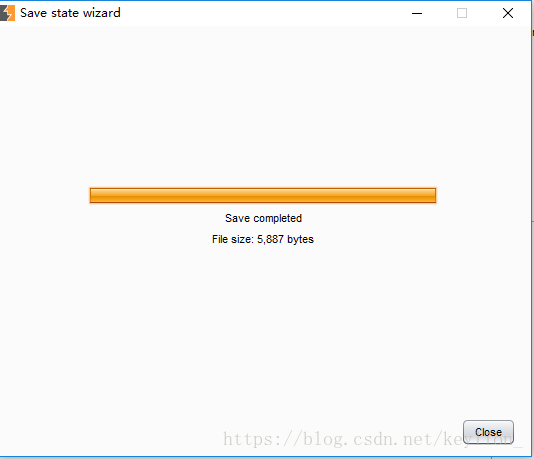

这时你来选择要输出的文件,剩下的由 Burp来完成。当 Burp正在保存状态时,你可以继续使用它,如果你尝试对 Burp正在保存的数据执行操作,可能会遇到一些短暂的延时,这样做的目的是为了防止数据损坏。

接下来就是等待保存,数据越多保存需要的时间越久。

6.恢复状态

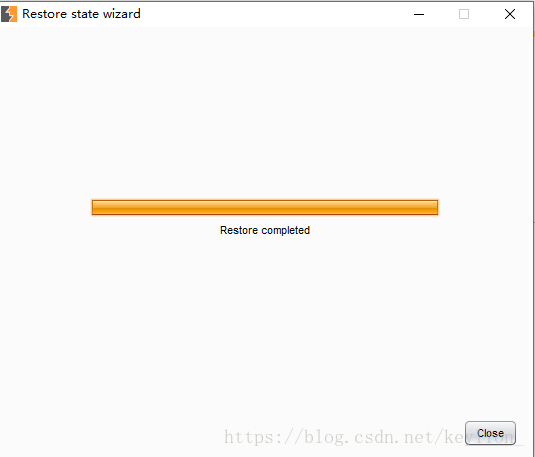

恢复状态

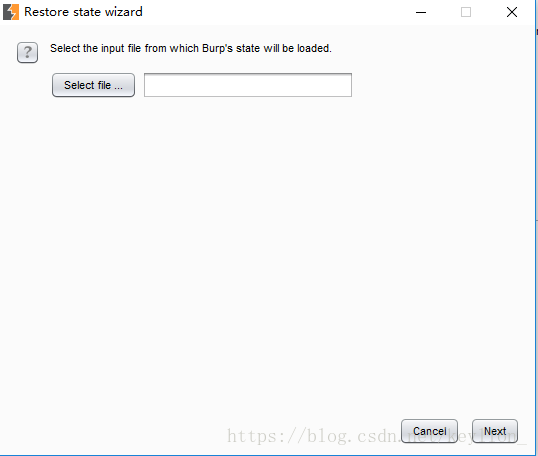

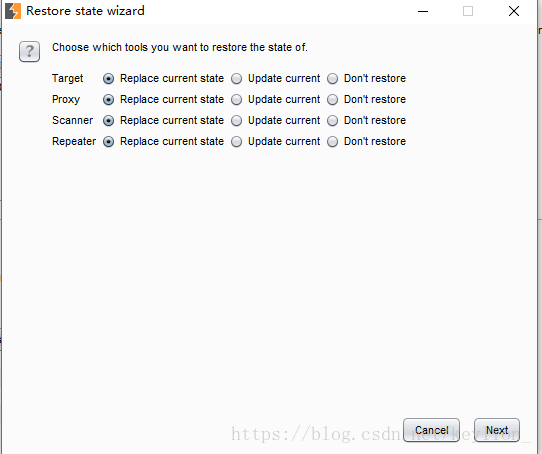

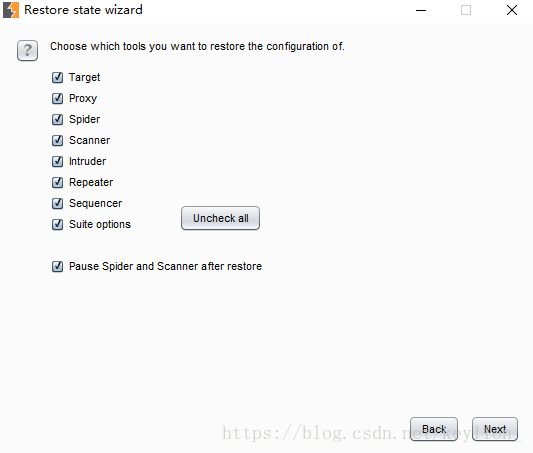

在 Burp菜单选择”restore state”,会启动一个向导,在这里你可以自定义要恢复的状态和配

置的选项。首先,你要选择先前保存的文件。Burp会分析这个文件识别其中的内容(注意每个保存的文件都能包含任意组合工具的状态和配置信息)。对于每种保存的状态和配置信息,Burp会让你选择是否想要恢复,以及是否想要增加或者替换工具耳朵现有状态。

选择之前保存的状态文件路径

Burp会恢复你的选择,然后继续工作。当 Burp正在恢复状态时,你可以继续使用它,如果你尝试对 Burp正在恢复的数据执行操作,可能会遇到一些短暂的延时,这样做的目的是为了防止数据损坏。

使用场合:

对渗透测试人员来说,保存恢复工具状态和配置信息有巨大的好处:

你可以在每天结束的时候保存你的工作,然后在第二天早上无缝地恢复恢复你的工作。

你可以备份整个工作的关键测试信息,以防系统崩溃。

定制方案完成后,你可以存储一个完整的归档文件的所有积累信息,使你能在稍后重新打开继续你的工作,回答客户的问题或者重新测试同一个问题。

映射出应用程序内容的任务可以由顾问们来一起分担,这些的小的网站地图可以逐渐合并到一个中去,这些都可以被所有的顾问共享。

团队的领导可以优化一个特定的定制 Burp配置,包括细小的目标范围的界定,以及把这种配置直接传递给其他团队成员开始测试。

你可以为不同的任务设计相应的配置模板,以备将来使用,这样可以在他们之间简单地切换。

最后

以上就是热心日记本最近收集整理的关于【网络安全】Burpsuit 学习笔记(一)的全部内容,更多相关【网络安全】Burpsuit内容请搜索靠谱客的其他文章。

发表评论 取消回复