病毒:是在计算机程序中插入的破坏计算机功能或者数据的代码,能影响计算机使用,能自我复制的一组计算机指令或者程序代码;

●木马:是比较流行的病毒文件,与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种主机的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种主机;

●肉鸡:指电脑中了木马,或者留了后门,可以被远程操控的机器,现在许多人把有WEBSHELL 权限的机器也叫肉鸡;

●抓鸡:利用使用大量的程序的漏洞,使用自动化方式获取肉鸡的行为;

●挖矿:是将一段时间内比特币系统中发生的交易进行确认,并记录在区块链上形成新区块的过程;

●HTTP/HTTPS:定义Web客户端如何从Web服务器请求Web页面,以及服务器如何把Web页面传送给客户端;

●MD5:一种被广泛使用的密码散列函数,属于不可逆加密;

●CMS:Content Management System的缩写,内容管理系统;

●框架:代码框架 比如CMS是已经装修好的房子 框架就是毛坯房;

●漏洞:硬件、软件、协议等可利用安全缺陷,可能被攻击者利用,对数据进行篡改,控制等;

●一句话木马:通过向服务端提交一句简短的代码,配合本地客户端实现Webshell功能的木马;

●Webshell:通过Web入侵后留下的后门工具,可以据此对网站服务进行一定程度的控制;

●提权:操作系统低权限的账户将自己提升为管理员权限使用的过程;

●跳板:使用肉鸡IP来实施攻击其他目标,以便更好的隐藏自己的身份信息;

●旁站:即同服务器下的网站入侵,入侵之后可以通过提权跨目录等手段拿到目标网站的权限;

●C段:即同C段下服务器入侵。如目标IP为192.168.1.1入侵192.168.1.*的任意一台机器,然后利用一些黑客工具嗅探获取在网络上传输的各种信息;

●撞库:是黑客通过收集互联网已泄露的用户和密码信息,生成对应的字典表,批量登陆其他网站后,得到可以登录的用户。

●暴库:通过一些技术手段或者程序漏洞得到数据库的地址,并将数据非法下载到本地。

●Poc:能证明漏洞存在的代码;

●Exp:漏洞利用 一般都是demo工具 ;

●Bug:指系统功能与预期不一致的代码缺陷;

●Waf:WEB应用防护系统,也称之为网站应用级入侵防御系统;

●Payload:攻击载荷,被送到目标机器执行的整段代码;

●0day:未公开的漏洞 仅少数人知道;

●1day:刚公开的漏洞官方发布了补丁,但是网上还有很多未打补丁的漏洞;

●Nday:漏洞发布了很久还是没有修复的漏洞;

●Shellcode:是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。

●APT:高级可持续性攻击,是指组织(特别是政府)或者小团体利用先进的攻击手段对特定目标进行长期持续性网络攻击的供给形式(极强的隐蔽性、潜伏期长,持续性强、目标性强)

●更多行业术语:渗透测试 行业术语扫盲

其他相关知识:

系统相关

●WMI (Windows Management Instrumentation)

○Windows管理规范,用户可以使用 WMI 管理本地和远程计算机

网络协议

●轻型目录访问协议 (Lightweight Directory Access Protocol, LDAP)

○通过IP协议提供访问控制和维护分布式信息的目录信息

●标识名 (Distinguished Name, DN)

●相对标识名 (Relative Distinguished Name, RDN)

●服务器消息块 (Server Message Block, SMB)

○用于Web连接和客户端与服务器之间的信息沟通,局域网文件共享传输协议

●网络文件共享系统 (Common Internet File System, CIFS)

○用于网络设备间文件共享,是SMB协议的升级版

●SMTP (Simple Mail Transfer Protocol)

●简单网络管理协议 (Simple Network Management Protocol, SNMP)

●POP3 (Post Office Protocol 3)

●IMAP (Internet Mail Access Protocol)

○交互邮件访问协议

●HTTP (HyperText Transfer Protocol)

●HTTPS (HyperText Transfer Protocol over Secure Socket Layer)

●动态主机配置协议 (Dynamic Host Configuration Protocol, DHCP)

●远程过程调用 (Remote Procedure Call, RPC)

○一个节点请求另一个节点提供的服务

●Java调试线协议 (Java Debug Wire Protocol, JDWP)

○方便灵活的搭建 Java 调试应用程序

●网络文件系统 (Network File System, NFS)

○使使用者访问网络上别处的文件就像在使用自己的计算机一样

●服务主体名称 (Service Principal Name, SPN)

●简单身份验证 (Simple Authentication and Security Layer, SASL)

●链路本地多播名称解析 (Link-Local Multicast Name Resolution, LLMNR)

○通过此协议对同一本地链路上的主机执行名称解析

网络应用

●证书透明度 (Certificate Transparency, CT)

●DNS证书颁发机构授权 (DNS Certification Authority Authorization, CAA)

●应用级网关 (Application Level Gateway, ALG)

安全相关

●缺点 (defect / mistake)

○软件在实现上和设计上的弱点

○缺点是缺陷和瑕疵的统称

●缺陷 (bug)

○实现层面的软件缺点

○容易被发现和修复

○例如:缓冲区溢出

●瑕疵 (flaw)

○一种设计上的缺点,难以察觉

○瑕疵往往需要人工分析才能发现

○软件系统中错误处理或恢复模块,导致程序不安全或失效

●漏洞 (vulnerability)

○可以用于违反安全策略的缺陷或瑕疵

●IAST (Interactive Application Security Testing)

○交互式应用程序安全测试,也就是我们所熟知的灰盒安全测试

●DAST (Dynamic Application Security Testing)

○动态应用程序安全测试,也就是我们所熟悉的黑盒测试

●SAST (Static Application Security Testing)

○静态应用程序安全测试,也就是我们熟知的白盒测试

●ATT&CK™ (Adversarial Tactics, Techniques, and Common Knowledge, ATT&CK)

○站在攻击者的视角来描述攻击中各阶段用到的技术的模型。ATT&CK对于任何组织来说都是非常有用的,因为组织需建立一个基于威胁的防御体系。

●横向移动 (Lateral Movement)

○指获取内网某台机器的控制权之后,以被攻陷主机为跳板,通过搜集域内凭证,找办法访问到域内其他机器,再依次循环往复,直到获得域控权限甚至控制内网

漏洞类型

●跨站脚本攻击 (Cross Site Scripting, XSS)

●跨站请求伪造 (Cross-Site Request Forgery, CSRF)

●中间人攻击 (Man-in-the-middle, MITM)

●服务端请求伪造 (Server Side Request Forgery, SSRF)

●高级持续威胁 (Advanced Persistent Threat, APT)

●远程命令执行 (Remote Command Execute, RCE)

●远程代码执行 (Remote Code Execute, RCE)

●带外数据 (Out-Of-Band, OOB)

攻击方式

●鱼叉攻击 (Spear Phishing)

●水坑攻击 (Water Holing)

●分布式拒绝服务 (Distributed Denial of Service, DDoS)

防御技术

●网络检测响应 (Network-based Detection and Response, NDR)

●终端检测响应 (Endpoint Detection and Response, EDR)

●托管检测响应 (Managed Detection and Response, MDR)

●扩展检测响应 (Extended Detection and Response, XDR)

●自适应安全架构 (Adaptive Security Architecture, ASA)

●零信任网络访问 (Zero Trust Network Access, ZTNA)

●云安全配置管理 (Cloud Security Posture Management, CSPM)

防护设施

●入侵检测系统 (Intrusion Detection System, IDS)

●主机型入侵检测系统 (Host-based Intrusion Detection System, HIDS)

●入侵防御系统(Intrusion Prevent System, IPS)

●主机入侵防御系统 (Host Intrusion Prevent System, HIPS)

●实时应用程序自我保护(Runtime Application Self-protection,RASP )

●统一端点管理 (Unified Endpoint Management, UEM)

○通过单个控制台在任何设备上管理、保护和部署企业资源和应用程序

认证

●双因素认证 (Two-Factor Authentication, 2FA)

●多因素认证 (Multi-Factor Authentication, MFA)

●一次性密码 (One-Time Password, OTP)

二:渗透测试流程

什么是渗透测试?

●渗透测试就是通过模拟真实黑客的攻击手段来对目标系统进行一些列的评估!

●详细点:渗透测试是指渗透人员在不同的位置(比如从内网,从外网等位置)利用各种手段对某个特定网络进行测试,以其发现和挖掘系统中存在的漏洞,然后输出渗透测试报告,并交给网络所有者;

渗透测试的必要性

目的:侵入系统并获取机密信息并将入侵的过程和细节产生报告提供给用户,由此确定用户系统所存在的安全威胁,并能及时提醒安全管理员完善安全策略,降低安全风险。

为什么要进行渗透测试?

■百密一疏,新系统可能存在未知的风险

■未雨绸缪,而不是亡羊补牢

■专业的渗透测试后,即使是系统未被攻破,也可以以此证明先前实行的防御是有效的

■专业的渗透测试可以有效的评估系统的安全状况,并提出合理的改进方案

渗透测试的原则

●渗透测试是一个渐进的并且逐步深入的过程;

●渗透测试是选择不影响业务系统正常运行的攻击方法进行的测试;

●合规性:符合规范和法律要求也是执行业务的一个必要条件;

什么是等保测评?

全称是信息安全等级保护测评,是经公安部认证的具有资质的测评机构,依据国家信息安全等级保护规范规定,受有关单位委托,按照有关管理规范和技术标准,对信息系统安全等级保护状况进行检测评估的活动。

●安全技术测评:包括物理安全、网络安全、主机系统安全、应用安全和数据安全等五个层面上的安全控制测评。

●安全管理测评:包括安全管理机构、安全管理制度、人员安全管理、系统建设管理和系统运维管理等五个方面的安全控制评。

什么是风险评估?

风险评估是对信息资产(即某事件或事物所具有的信息集)所面临的威胁、存在的弱点、造成的影响,以及三者综合作用所带来风险的可能性的评估。

***三者区别***

| 名词 | 执行目的 | 参照标准 |

| 渗透测试 | 评估网络/系统/应用三者组合使用下的安全状况 | PTES |

| 风险评估 | 以PDCA循环持续推进风险管理为目的 | ISO27001 |

| 等保测评 | 是否符合等级保护要求为目的 | GA 388-2002 |

渗透测试类型

●黑盒测试:又称为功能测试,渗透者完全处于对系统一无所知的状态,通常这类型测试,最初的信息获取来自于DNS、Web、Email及各种公开对外的服务器。

●白盒测试:也称为结构测试,与黑箱测试恰恰相反,测试者可以通过正常渠道向被测单位取得各种资料,包括网络拓扑、员工资料甚至网站或其它程序的代码片段,也能够与单位的其它员工进行面对面的沟通。这类测试的目的是模拟企业内部雇员的越权操作。

●灰盒测试:是介于白盒测试与黑盒测试之间的一种测试,通常情况下,接受渗透测试的单位网络管理部门会收到通知:在某些时段进行测试。因此能够监测网络中出现的变化。但灰盒测试被测单位也仅有极少数人知晓测试的存在,因此能够有效地检验单位中的信息安全事件监控、响应、恢复做得是否到位。

渗透测试的分类

根据渗透测试目标:

○主机操作系统渗透测试;

○数据库系统渗透测试;

○应用系统渗透测试;

■对渗透目标提供的各种应用,如ASP,PHP等组成的WWW应用进行渗透测试;

○网络设备渗透测试:对各种防火墙,入侵检测系统,网络设备进行渗透测试;

○内网渗透测试:模拟客户内部违规操作者的行为(绕过了防火墙的保护)

○外网渗透测试:模拟对内部状态一无所知的外部攻击者的行为,包括对网络设备的远程攻击,口令管理安全性测试,防火墙规则试探,规避,web及其他开放应用服务的安全性测试;

渗透测试流程

要对一个目标进行渗透测试,首先必须确保安全测试遵循了渗透测试执行标准(Penetration Testing Execution Standard, PTES)如果对渗透测试流程不了解可以在以下网站中学习渗透测试和安全分析的部分内容。

PTES渗透测试执行标准

前期交互阶段

情报押集阶玲

Step1

step2

漏洞分折阶段

威胁建核阶段

Step3

Step4

后渗透攻击阶

探写报告阶段

清透攻击阶段

段

Step5

Step7

Step6

1.前期交互阶段:在前期交互(Pre-Engagement Interaction)阶段,渗透测试团队与客户组织进行交互讨论,最重要的是确定渗透测试的范围、目标、限制条件以及服务合同细节。

2.情报搜集阶段:在目标范围确定之后,将进入情报搜集(Information Gathering)阶段,渗透测试团队可以利用各种信息来源与搜集技术方法,尝试获取更多关于目标组织网络拓扑、系统配置与安全防御措施的信息。

3.威胁建模阶段:在搜集到充分的情报信息之后,渗透测试团队的成员们停下敲击键盘,大家聚到一起针对获取的信息进行威胁建模(Threat Modeling)与攻击规划。这是渗透测试过程中非常重要,但很容易被忽视的一个关键点。

4.漏洞分析阶段 :在确定出最可行的攻击通道之后,接下来需要考虑该如何取得目标系统的访问控制权,即漏洞分析(Vulnerability Analysis)

5.渗透攻击阶段 :渗透攻击(Exploitation)是渗透测试过程中最具有魅力的环节。在此环节中,渗透测试团队需要利用他们所找出的目标系统安全漏洞,来真正入侵系统当中,获得访问控制权。

6.后渗透攻击阶段 :后渗透攻击(Post Exploitation)是整个渗透测试过程中最能够体现渗透测试团队创造力与技术能力的环节。前面的环节可以说都是在按部就班地完成非常普遍的目标,而在这个环节中,需要渗透测试团队根据目标组织的业务经营模式、保护资产形式与安全防御计划的不同特点,自主设计出攻击目标,识别关键基础设施,并寻找客户组织最具价值和尝试安全保护的信息和资产,最终达成能够对客户组织造成最重要业务影响的攻击途径。

7.撰写报告阶段:渗透测试过程最终向客户组织提交,取得认可并成功获得合同付款的就是一份渗透测试报告(Reporting)。这份报告凝聚了之前所有阶段之中渗透测试团队所获取的关键情报信息、探测和发掘出的系统安全漏洞、成功渗透攻击的过程,以及造成业务影响后果的攻击途径,同时还要站在防御者的角度上,帮助他们分析安全防御体系中的薄弱环节、存在的问题,以及修补与升级技术方案。

国外渗透测试执行标准

1:确定目标

| 渗透目标 | 常见应用 |

| 操作系统 | Linux主机/Windows主机 |

| 数据库系统 | SQL Server/MySQL/Oracle/DB2/PostgreSQL/…. |

| 应用系统 | FTP/DNS/DHCP/WEB/RDP/…. |

| 网络设备 | 防火墙/入侵检测系统/交换机/路由器 |

●风险规避

明确渗透测试范围;

测试之前对重要数据进行备份;

不要进行DDos/CC攻击,不破坏数据;

可以对原始系统生成镜像环境,然后对镜像环境进行测试;

任何测试执行前必须和客户进行沟通,以免引来不必要的麻烦;

2:信息收集

| 收集信息 | 应用场景 |

| 真实IP地址 | 确定网站的真实IP地址,才能挖掘出更多有用的信息 |

| 子域名信息 | 如果发现不了网站的管理界面,不妨提前收集好子域名信息 |

| whois信息 | 确定网站是否合法?要爆破管理用户登录?鱼叉式网络钓鱼攻击? |

| 指纹信息 | 操作系统/数据库/CMS管理系统? |

| 网站敏感文件 | Robots文件/文件上传页面/网站备份文件/管理员登录…… |

| 端口开放信息 | 21/22/25/80/443/1433/1521/3306/3389/5000/5432/ |

| 旁站/C段扫描 | 一台服务器多台网站?同一网段服务器? |

●思考:信息收集对渗透测试的重要程度?

3:漏洞探测

| 漏洞名称 | 目标获取 |

| SQL Injection | 数据库信息.. |

| Cross site scripting | Cookie信息... |

| Cross site request forgery | Cookie信息... |

| File Include | 脚本木马... |

| File Upload | 后门上传... |

| Command execution | 系统命令执行... |

| Code execution | 脚本代码执行... |

| Code Injection | 获取内网信息... |

| brute force | 猜解用户密码... |

| Struts2 | 获取用户权限... |

4:漏洞利用

当我们探测到了该网站存在漏洞之后,我们就要对该漏洞进行利用了。不同的漏洞有不同的利用工具,很多时候,通过一个漏洞我们很难拿到网站的webshell,我们往往需要结合几个漏洞来拿webshell。常用的漏洞利用工具如下:

| 常见漏洞 | 漏洞利用工具 |

| SQL注入 | SQLMap ….. |

| XSS跨站 | XSS-Beef ….. |

| 抓包改包 | BurpSuite,Fiddler,Wireshark,Winsock….. |

| 加密解密 | Hackbar ….. |

| 暴力破解 | Hydra Medusa….. |

5:权限提升

至此已经拿到了webshell也就是获取网站的管理权限,这一步就已经开始了后渗透测试的篇章

顾名思义,权限提升在这里是指将我们的普通用户权限提升到Administrator或者Root权限,常见的提权工具如下:

1Windows提权 iis-administrator

https://github.com/SecWiki/windows-kernel-exploits

https://github.com/lyshark/Windows-exploits

https://github.com/klsfct/getshell

https://github.com/ianxtianxt/win-exp-

2Linux提权 www-data----root

https://github.com/SecWiki/linux-kernel-exploits

6:内网渗透

如果我们还想进一步的探测内网主机的信息的话,我们就需要进行内网转发了。我们是不能直接和内网的主机通信的,所以我们就需要借助获取到的webshell网站的服务器和内网主机进行通信。

| 转发方式 | 转发工具 |

| 端口转发 | LCX/PortMap/Nc |

| 流量代理 | EW/Frp/reGeorg/sSocks/proxychains/ |

●内网渗透 ---> 域环境 --->非域环境

7:痕迹清理

完全清理入侵痕迹?主要是增加管理员发现入侵者的时间成本和人力成本。只要管理员想查,无论怎么清除,还是能查到的。其主要目的还是要以隐藏入侵者身份为主,最好的手段是在渗透前挂上代理,然后在渗透后痕迹清除。

●Windows系统

系统日志文件:del %WINDR% .log /a/s/q/f

web日志文件:access.log error.log

●Linux系统

历史命令 export HISTFILE=/dev/null export HISTSIZE=0

系统日志文件:rm -rf /var/log/*.log

web日志文件:.access_log error_log

●思考:怎样将入侵痕迹完全清除?

8:撰写报告

在完成了渗透测试之后,我们就需要对这次渗透测试撰写渗透测试报告了。一个好的渗透测试报告至关重要,首先你需要明确漏洞名称以及漏洞原理。其次要注明参与人员,测试时间,内网外网在报告中具体阐述漏洞是如何产生的,如何利用的。最后应该给出详细的解决方案。

| 包含内容 | 解析 |

| 封面 | 测试公司的名称、标志以及客户的名称应该突出显示。 |

| 内容提要 | 像短篇小说一样的内容提要,内容要限制在一页纸以内 |

| 漏洞总结 | 可以使用花哨的图形(表格或图表),清晰明了漏洞列表 |

| 团队信息 | 渗透测试人员名字/联系方式 |

| 工具列表 | 渗透测试工具要包括版本和功能的简要描述 |

| 工作范围 | 应事先已经同意,可测试的目标范围 |

| 报告主体 | 主体:如何发现和利用以及修补漏洞,细节信息 |

三:APT

简介

APT (Advanced Persistent Threat),翻译为高级持续威胁。2006年,APT攻击的概念被正式提出,用来描述从20世纪90年代末到21世纪初在美国军事和政府网络中发现的隐蔽且持续的网络攻击。

APT攻击多用于指利用互联网进行网络间谍活动,其目标大多是获取高价值的敏感情报或者控制目标系统,对目标系统有着非常严重的威胁。

发起APT攻击的通常是一个组织,其团体是一个既有能力也有意向持续而有效地进行攻击的实体。个人或者小团体发起的攻击一般不会被称为APT,因为即使其团体有意图攻击特定目标,也很少拥有先进和持久的资源来完成相应的攻击行为。

APT的攻击手段通常包括供应链攻击、社会工程学攻击、零日攻击和僵尸网络等多种方式。其基于这些攻击手段将将自定义的恶意代码放置在一台或多台计算机上执行特定的任务,并保持在较长的时间内不被发现。

和传统的大面积扫描的攻击方式不同,因为APT攻击通常只面向单一特定的目标,且多数攻击会综合一系列手段来完成一次APT攻击,使其有着非常高的隐蔽性和复杂性,让对APT攻击的检测变得相当困难。

比较著名的APT组织:

○APT-32/海莲花(APT-C-00)

○毒云藤(APT-C-01)

○TA505

○蓝宝菇(APT-C-12)

○摩诃草(APT-C-09)

○蔓灵花(APT-C-08)

○DarkHotel(APT-C-06)

○APT28(APT-C-20)

○Lazarus(APT-C-26)

○洋葱狗(APT-C-03)

○美人鱼(APT-C-07)

○APT组织汇总:Groups | MITRE ATT&CK®

三大方面

高级性(Advanced)

APT攻击会结合当前所有可用的攻击手段和技术,使得攻击具有极高的隐蔽性和渗透性。

网络钓鱼就是其中的一种攻击方式。攻击者通常会结合社会工程学等手段来伪造可信度非常高的电子邮件,冒充目标信任的公司或者组织来发送难以分辨真假的对目标诱惑度很高恶意电子邮件。通过这些邮件来诱使被受害者访问攻击者控制的网站或者下载恶意代码。

APT攻击通常还会采用其他的方式来伪装自己的攻击行为,从而实现规避安全系统检测的目的。比如有的恶意代码会通过伪造合法签名来逃避杀毒软件检测。以震网病毒为例,其在攻击时就使用了白加黑的模式,利用合法的证书对其代码进行了签名,这种攻击方式会使得大部分恶意代码查杀引擎会直接认为恶意代码是合法的,而不进行任何的检测。

除了利用合法签名绕过检测,APT攻击者在攻击过程中也经常利用第三方的站点作为媒介来攻击目标,而不是使用传统的点到点攻击模式。这种模式通常被称为水坑攻击。

水坑攻击是一种入侵的手法,一般来说,是在攻击者对目标有一定了解后,确定攻击目标经常访问的网站,而后入侵其中的一个或几个网站,并对这些网站植入恶意代码,最后来实现借助该网站感染目标的能力。因为这种攻击借助了目标信任的第三方网站,攻击的成功率相对钓鱼攻击来说要高出很多。

另外一个能体现APT攻击高级性的特征是零日漏洞,目前国际上黑市一个零日漏洞的价格在数十万到数百万不等,每一个零日漏洞的稳定利用都需要大量的资源投入。而在APT攻击中,零日漏洞的利用非常广泛。以APT28为例,据统计,仅2015年一年当中APT28在攻击中就至少使用了六个零日漏洞。

持续性(Persistent)

和传统的基于短期利益的网络攻击有很大的不同。APT攻击的过程通常包括多个实施阶段。攻击者很很多情况下都是使用逐层渗透的方式来突破高级的防御系统,整个攻击过程一般持续时间会达到几个月甚至数年。

一般来说,APT攻击可以分为以下几个阶段。

侦查阶段

为了能够找到目标的脆弱点,攻击者通常会做大量的准备工作。在这个阶段攻击者多会使用基于大数据分析的隐私收集或者基于社会工程学的攻击来收集目标的信息,为了之后的攻击做出充分的准备。

初次入侵阶段

基于初次侦查的信息,攻击者通常能收集到目标所使用的软件、操作系统系统版本等信息。在获取这些信息后,攻击者可以挖掘软件对应版本的零日漏洞或者使用已知漏洞来对系统做出初期的入侵行为,获取对目标一定的控制权限。

权限提升阶段

在复杂网络中,攻击者初次入侵所获得的权限通常是较低的权限,而为了进一步的攻击,攻击者需要获取更高的权限来完成其需要的攻击行为。在这个阶段,攻击者通常会使用权限提升漏洞或者爆破密码等行为来实现权限提升的目的,最后获得系统甚至域的管理员权限。

保持访问阶段

在成功入侵目标计算机并且有一定的权限之后,攻击者一般会使用各种方式来保持对系统的访问权限。其中一个比较常用的方式是窃取合法用户的登录凭证。当获取了用户的访问凭证之后,可以使用远程控制工具(RAT,Remote Access Tools)来建立连接,并在连接建立之后,植入特定的后门来达到持续控制的效果。

横向扩展阶段

当攻击者掌握一定的目标之后,会以较慢且较隐蔽的方式逐渐在内网扩散。主要方式是先在内网进行一定的侦查。基于这些侦查,获得内网计算机的相关信息,并结合这些信息使用软件漏洞或者弱密码爆破等手段来进行横向的进一步渗透,获取更多的权限和信息。

攻击收益阶段

APT攻击的主要目的是窃取目标系统的信息或对其造成一定的破坏。在完成横向扩展控制一定的内网机器后。以收集信息为目标的攻击者会使用加密通道的方式把获取的信息逐渐回传并消除入侵痕迹。而以造成破坏为目标的攻击,则在这个阶段进行相应的攻破坏。

威胁性(Threat)

和传统攻击不同,APT攻击的攻击手段和方案大都是针对特定的攻击对象和目的来设计。相对其他攻击,攻击者有着非常明确的目标和目的,很少会使用自动化的攻击方式,而是精确的攻击。

另外APT的目标多是政府机构、金融、能源等敏感企业、部门,一旦这些目标被成功攻击,其影响往往十分巨大。据目前已知的信息,在美国、俄罗斯等国的大选中,以及欧洲一些政治事件中,都有APT攻击出现。APT攻击已经成为国家之间斗争的一种重要手段。

相关事件

●2010年伊朗震网病毒

○震网病毒_百度百科

●2013美国棱镜门事件:

○棱镜门_百度百科

●Google极光攻击:

○https://zh.wikipedia.org/wiki/%E6%9E%81%E5%85%89%E8%A1%8C%E5%8A%A8

○Metasploit学习笔记之——用Metasploit模拟谷歌极光攻击_JochenZou的专栏-CSDN博客

●夜龙攻击:

○科学网—APT案例分析(二)---夜龙攻击 - 高鑫的博文

●暗鼠行动:

○史上最大駭客行動:暗鼠攻擊,台灣也受駭 | T客邦

●.....

APT入侵途径

环境

黑客

工UxUC

MKC临E

数据盗出

锁定自标资产

转移成功

N

控制高级用户

控制中转D妹

信息

收集用户信息

入傻目标系统

OHMYGOD!!!

鱼叉攻击(Spear phishing):

○针对特定组织的网络欺诈行为,目的不是通过授权便可以访问机密事件,最常见的方法是将木马程序作为电子邮件的附件发送给特定的攻击目标,并诱使目标触发邮件;

水坑攻击(Watering hole):

○黑客通过分析攻击目标的网络活动规律寻找攻击目标常访问的网站的弱点,先攻击该网站并植入攻击代码,然后等待攻击目标访问该网站并实施攻击;

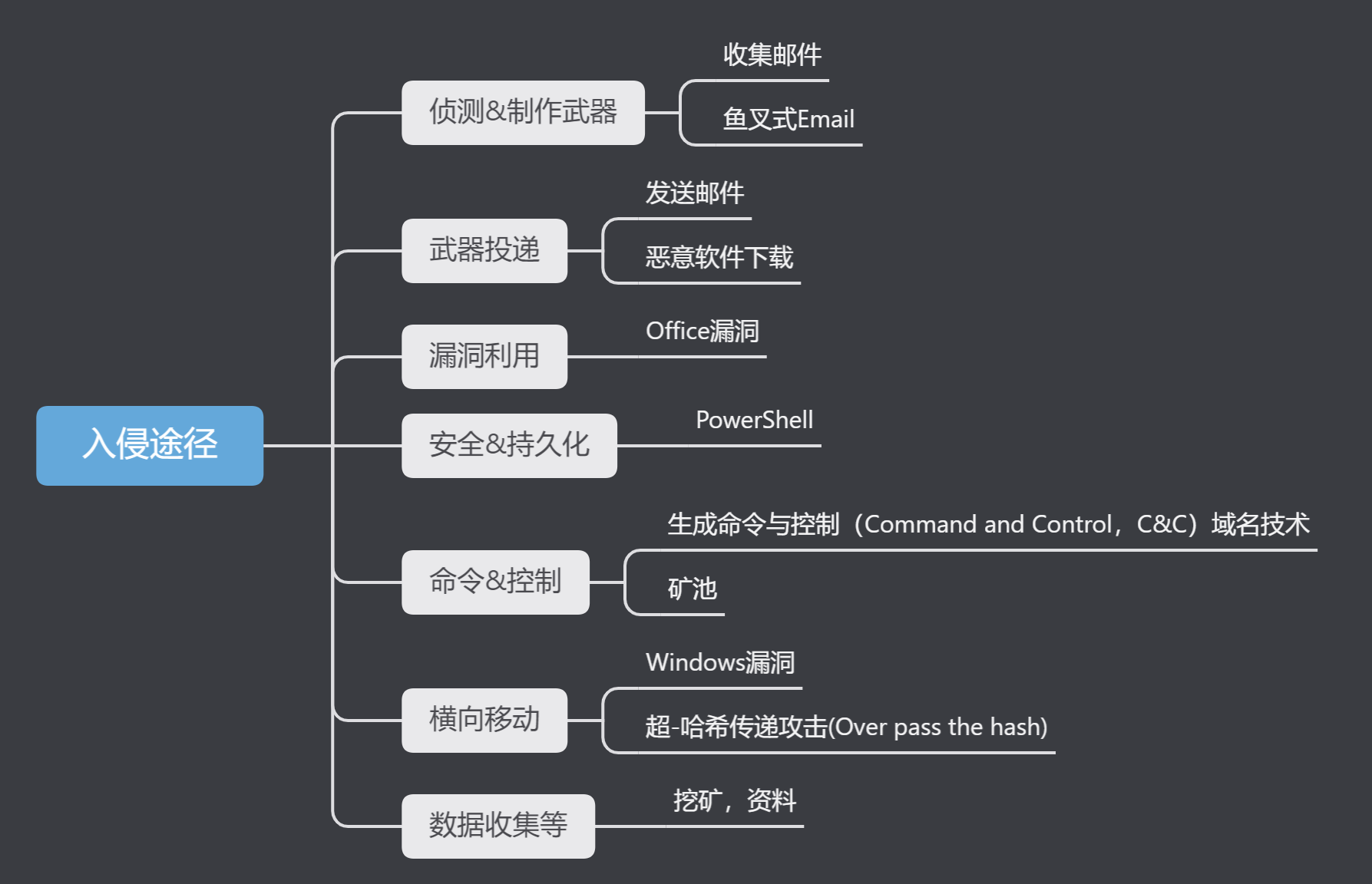

网络攻击链(也称杀伤链,Cyber Kill Chain)

洛克希德-马丁公司提出的描述针对性的分阶段攻击;

收集邮件

侦测&制作武器

鱼叉式Email

发送邮件

武器投递

恶意软件下载

Office漏洞

漏洞利用

PowerShell

入侵途径

安全&持久化

生成命令与控制(CommandandControl,C&)域名技术

命令&控制

矿池

Windows漏洞

横向移动

超-哈希传递攻击(Overpassthehash)

挖矿,资料

数据收集等

APT防护思路

FireEye:

○采用高级检测技术和关联数据分析来发现APT行为;

赛门铁克:

○采用数据加密和数据防泄密(DLP)来防止敏感数据外泄;

RSA:

○采用身份认证和用户权限管理技术,严格管控内网对核心数据和业务的访问;

渗透测试与APT的区别

目的上:

○渗透测试:是评估计算机网络系统的安全性;

○APT:对高价值目标进行的有组织,长期持续性的控制;

手段上:

○渗透测试:渗透测试选择的是通过允许的授权的情况下模拟黑客对目标系统进行测试;

○APT:在未知的情况下,针对于目标的长期的,隐蔽的,针对性的攻击;

结果上:

○渗透测试:提高了目标系统的安全级别;

○APT:达成目的的过程中一般会给目标系统带来严重损失;

四:技术及行业发展

***有需求才有业务***

黑客技术发展趋势

●2019年10大黑客技术:2019年十大网络黑客技术|NOSEC安全讯息平台 - 白帽汇安全研究院

技术层面的黑客等级

| 等级划分 | 各级现状 |

| Level 1 | 愣头青【百万人】:会使用安全工具,只能简单扫描、破译密码 |

| Level 2 | 系统管理员【上万人】:善用安全工具,特别熟悉系统及网络 |

| Level 3 | 大公司开发人员或核心安全公司大牛【几千人】:对操作系统特别熟悉,开发代码 |

| Level 4 | 挖掘并利用漏洞【几百人】:自己能找漏洞并写exp利用漏洞的;对系统挖洞的协议测试 |

| Level 5 | 高水平【少于百人】:防御和构建系统的人 |

| Level 6 | 精英级【几十人到十几人】:对操作系统的理解很深入 |

| Level 7 | 大牛牛【寥寥无几】:马克·扎克伯格、艾伯特·爱因斯坦等改变世界的人 |

我认为的黑客等级

| 月收益 | 项目 |

| 80W-- | DDOS攻击? |

| 40W-80W | 勒索病毒?挖矿木马? |

| 20W-40W | 0day挖掘?外挂制作? |

| 10W-20W | SRC/博彩/资金盘/股票盘/...非法站 |

●友情提示:赚钱的项目都写到刑法里了,切勿知法犯法

薪资水平

●网路安全/月薪收入

行业发展

●2020年中国网络安全行业市场规模及发展前景分析

五:《网络安全法》

“没有规矩,不成方圆”

2016年11月7日第二十届全国人民代表大会常务委员会第二十四次通过《中华人民共和国网络安全法》,自2017年6月1日施行;

***六方面亮点***

1明确了网络空间主权的原则。

2明确了网络产品和服务提供者的安全义务。

3明确了网络运营者的安全义务。

4进一步完善了个人信息保护规则。

5建立了关键信息基础设施安全保护制度。

6确立了关键信息机出设施重要数据跨境传输的规则。

《网络安全法》内容

Plain Text复制代码

1

第二百八十二条

2

以窃取、刺探、收买方法,非法获取国家秘密的,处三年以下有期徒刑、拘役、管制或者剥夺政治权利;情节严重的,处三年以上七年以下有期徒刑。

3

非法持有属于国家绝密、机密的文件、资料或者其他物品,拒不说明来源与用途的,处三年以下有期徒刑、拘役或者管制。

4

5

第二百八十三条

6

非法生产、销售窃听、窃照等专用间谍器材的,处三年以下有期徒刑、拘役或者管制。

7

8

第二百八十四条

9

非法使用窃听、窃照专用器材,造成严重后果的,处二年以下有期徒刑、拘役或者管制。

10

11

第二百八十五条

12

违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。

13

14

第二百八十六条

15

违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

16

违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。

17

故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚。

18

19

第二百八十七条

20

利用计算机实施金融诈骗、盗窃、贪污、挪用公款、窃取国家秘密或者其他犯罪的,依照本法有关规定定罪处罚。

21

22

第二百八十八条

23

违反国家规定,擅自设置、使用无线电台(站),或者擅自占用频率,经责令停止使用后拒不停止使用,干扰无线电通讯正常进行,造成严重后果的,处三年以下有期徒刑、拘役或者管制,并处或者单处罚金。

24

单位犯前款罪的,对单位判处罚金,并对其直接负责的主管人员和其他直接责任人员,依照前款的规定处罚。

●《网络安全法》百度云盘分享:链接:百度网盘 请输入提取码 提取码:laos

判刑案例:

苏州紫豹科技有限公司/网络尖刀安全团队CEO吴永丰被判12年

2019年,豹科技受江苏警方委托,协助技术办案。过程中他们掌握了目标后台可以进行金融转账的漏洞。吴私下利用了这个漏洞进行了金融盗窃,通过各种隐蔽的提现操作,转账共计 88.47755 万元。作案两个月之后,吴永丰主动投案,随后被法院判处有期徒刑十二年。

网络安全培训--黑麒麟判刑一年俩月,其徒弟被判二到三年

培训期间实战日站,也因多次利用黑客技术入侵政府、商业网站,窃取出售个人信息受到处罚,其徒弟因为获取非法数据过多被判三年和三年以上。

●持续更新中...

六:行业内公众号汇总

Plain Text复制代码

1

https://github.com/DropsOfZut/awesome-security-weixin-official-accounts

最后

以上就是幸福钥匙最近收集整理的关于渗透测试简介的全部内容,更多相关渗透测试简介内容请搜索靠谱客的其他文章。

发表评论 取消回复