一.原理

通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句

二.危害

当攻击者注入的sql语句被发送到服务器端数据库中后,通过执行这些恶意语句欺骗数据库执行,导致数据库信息泄露。

数据库注入漏洞是危害最大也是最受关注的漏洞

三.分类

1.按参数类型分两种:数字型,字符型

2.按数据库返回的结果分为:回显注入、报错注入、盲注。

回显注入:直接在存在注入点的当前页面中获取返回结果。

报错注入:程序将数据库的返回错误信息直接显示在页面中,虽然没有返回数据库的查询结果,但是可以构造一些报错语句从错误信息中获取想要的结果。

盲注:程序后端屏蔽了数据库的错误信息,没有直接显示结果也没有报错信息,只能通过数据库的逻辑和延时函数来判断注入的结果。根据表现形式的不同,盲注又分为based boolean和based time两种类型。

四.sql注入练习平台

雪论坛提供的平台:http://43.247.91.228:84/

如下图,从less1-less22可以根据提供平台 循序渐进地练习sql注入

常用sql注入总结

Less-1

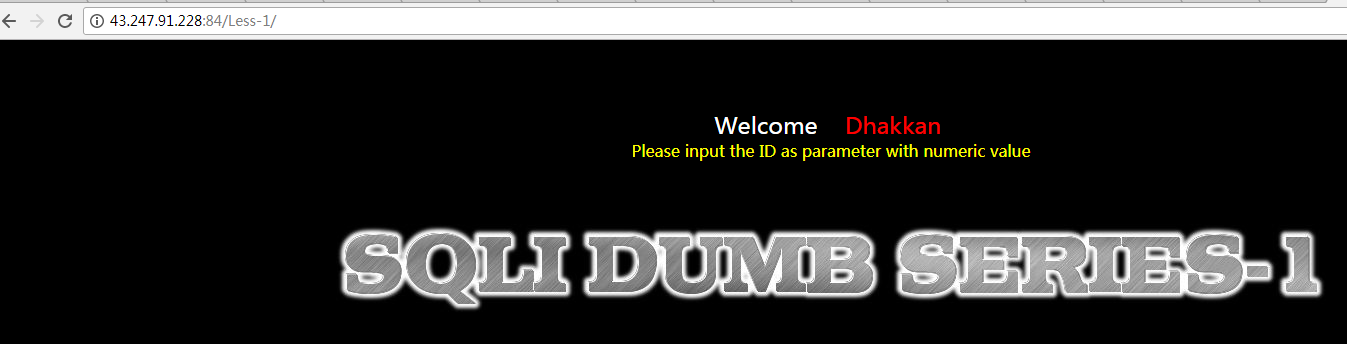

第一步:打开less-1页面

第二步:修改url为http://43.247.91.228:84/Less-1/?id=1 union select 1,2,database()

然后根据less-1到less-22练习....

最后

以上就是专注蜗牛最近收集整理的关于白帽子之web漏洞---sql注入的全部内容,更多相关白帽子之web漏洞---sql注入内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复