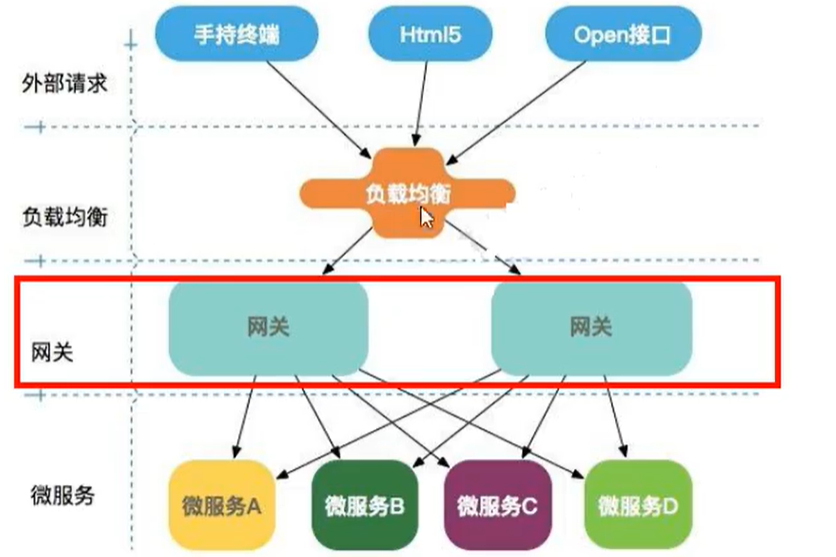

微服务架构图:

简介

在高并发的系统中,往往需要在系统中做限流,一方面是为了防止大量的请求使服务器过载,导致服务不可用,另一方面是为了防止网络攻击。

一般开发高并发系统常见的限流有:限制总并发数(比如数据库连接池、线程池)、限制瞬时并发数(如 nginx 的 limit_conn 模块,用来限制瞬时并发连接数)、限制时间窗口内的平均速率(如 Guava 的 RateLimiter、nginx 的 limit_req 模块,限制每秒的平均速率);其他还有如限制远程接口调用速率、限制 MQ 的消费速率。另外还可以根据网络连接数、网络流量、CPU 或内存负载等来限流。

服务限流一是在负载均衡转发出限流,一般是nginx,

二是在网关转发时限流

三是在单个服务接口限流,前一部分sentinel已经讲解过微服务限流

一般限流都是在网关这一层做,比如Nginx、Openresty、kong、zuul、Spring Cloud Gateway等;也可以在应用层通过Aop这种方式去做限流。

本文详细探讨在 Spring Cloud Gateway 中如何实现限流。

限流算法

计数器

简单的做法是维护一个单位时间内的 计数器,每次请求计数器加1,当单位时间内计数器累加到大于设定的阈值,则之后的请求都被拒绝,直到单位时间已经过去,再将 计数器 重置为零。此方式有个弊端:如果在单位时间1s内允许100个请求,在10ms已经通过了100个请求,那后面的990ms,只能眼巴巴的把请求拒绝,我们把这种现象称为“突刺现象”。

常用的更平滑的限流算法有两种:漏桶算法 和 令牌桶算法。下面介绍下二者。

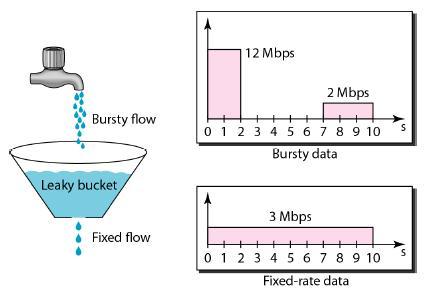

漏桶算法

漏桶算法思路很简单,水(请求)先进入到漏桶里,漏桶以一定的速度出水(接口有响应速率),当水流入速度过大会直接溢出(访问频率超过接口响应速率),然后就拒绝请求,可以看出漏桶算法能强行限制数据的传输速率。

可见这里有两个变量,一个是桶的大小,支持流量突发增多时可以存多少的水(burst),另一个是水桶漏洞的大小(rate)。因为漏桶的漏出速率是固定的参数,所以,即使网络中不存在资源冲突(没有发生拥塞),漏桶算法也不能使流突发(burst)到端口速率。因此,漏桶算法对于存在突发特性的流量来说缺乏效率。

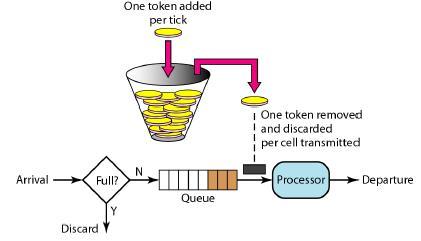

令牌桶算法

令牌桶算法 和漏桶算法 效果一样但方向相反的算法,更加容易理解。随着时间流逝,系统会按恒定 1/QPS 时间间隔(如果 QPS=100,则间隔是 10ms)往桶里加入 Token(想象和漏洞漏水相反,有个水龙头在不断的加水),如果桶已经满了就不再加了。新请求来临时,会各自拿走一个 Token,如果没有 Token 可拿了就阻塞或者拒绝服务。

令牌桶的另外一个好处是可以方便的改变速度。一旦需要提高速率,则按需提高放入桶中的令牌的速率。一般会定时(比如 100 毫秒)往桶中增加一定数量的令牌,有些变种算法则实时的计算应该增加的令牌的数量。

限流实现

一,整合redis实现

在 Spring Cloud Gateway 上实现限流是个不错的选择,只需要编写一个过滤器就可以了。有了前边过滤器的基础,写起来很轻松。

Spring Cloud Gateway 已经内置了一个RequestRateLimiterGatewayFilterFactory,我们可以直接使用。

目前RequestRateLimiterGatewayFilterFactory的实现依赖于 Redis,所以我们还要引入spring-boot-starter-data-redis-reactive。

pom

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifatId>spring-boot-starter-data-redis-reactive</artifactId>

</dependency>

yml

server:

port: 8088

spring:

cloud:

gateway:

routes:

- id: limit_route

uri: lb://xxxxx

predicates:

- After=2021-02-26T00:00:00+08:00[Asia/Shanghai]

filters:

- name: RequestRateLimiter

args:

key-resolver: '#{@hostAddrKeyResolver}'

redis-rate-limiter.replenishRate: 1

redis-rate-limiter.burstCapacity: 3

application:

name: gateway-limiter

redis:

host: localhost

port: 6379

database: 0在上面的配置文件,配置了 redis的信息,并配置了RequestRateLimiter的限流过滤器,该过滤器需要配置三个参数:

- burstCapacity:令牌桶总容量。

- replenishRate:令牌桶每秒填充平均速率。

- key-resolver:用于限流的键的解析器的 Bean 对象的名字。它使用 SpEL 表达式根据#{@beanName}从 Spring 容器中获取 Bean 对象。

IP限流

获取请求用户ip作为限流key。

@Bean

public KeyResolver hostAddrKeyResolver() {

return exchange -> Mono.just(exchange.getRequest().getRemoteAddress().getHostName());

}用户限流

获取请求用户id作为限流key。

@Bean

public KeyResolver userKeyResolver() {

return exchange -> Mono.just(exchange.getRequest().getQueryParams().getFirst("userId"));

}接口限流

获取请求地址的uri作为限流key。

@Bean

KeyResolver apiKeyResolver() {

return exchange -> Mono.just(exchange.getRequest().getPath().value());

}整合sentinel实现网关限流

说明: sentinel可以作为各微服务的限流,也可以作为gateway网关的限流组件。 spring cloud gateway有限流功能,此处用sentinel来作为替待。

pom:

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-sentinel</artifactId>

</dependency>

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-alibaba-sentinel-gateway</artifactId>

</dependency>

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-nacos-discovery</artifactId>

</dependency>yml

# Tomcat

server:

port: 8080

# Spring

spring:

application:

# 应用名称

name: gateway

profiles:

# 环境配置

active: dev

main:

allow-bean-definition-overriding: true

cloud:

nacos:

discovery:

# 服务注册地址

server-addr: 192.168.1.0:8848

config:

# 配置中心地址

server-addr: 192.168.1.0:8848

# 配置文件格式

file-extension: yml

# 共享配置

shared-configs:

- application-${spring.profiles.active}.${spring.cloud.nacos.config.file-extension}

sentinel:

# 取消控制台懒加载

eager: true

transport:

# sentinel控制台地址

dashboard: 192.168.1.0:8080

# nacos配置持久化

datasource:

ds1:

nacos:

# nacos地址

server-addr: 192.168.1.0:8848

dataId: sentinel-gateway

groupId: DEFAULT_GROUP

data-type: json

rule-type: flow

gateway:

discovery:

locator:

lowerCaseServiceId: true

enabled: true

routes:

# 认证中心

- id: auth

uri: lb://auth

predicates:

- Path=/auth/**

filters:

- StripPrefix=1

# 不校验白名单

ignore:

whites:

- /auth/logout

- /auth/login

- /*/v2/api-docs

- /csrf2.配置GatewayConfig

import com.alibaba.csp.sentinel.adapter.gateway.sc.SentinelGatewayFilter;

import com.xrj.gateway.handler.SentinelFallbackHandler;

import org.springframework.cloud.gateway.filter.GlobalFilter;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.core.Ordered;

import org.springframework.core.annotation.Order;

/**

* 网关限流配置

*/

@Configuration

public class GatewayConfig

{

@Bean

@Order(Ordered.HIGHEST_PRECEDENCE)

public SentinelFallbackHandler sentinelGatewayExceptionHandler()

{

return new SentinelFallbackHandler();

}

@Bean

@Order(-1)

public GlobalFilter sentinelGatewayFilter()

{

return new SentinelGatewayFilter();

}

}

import java.nio.charset.StandardCharsets;

import com.alibaba.csp.sentinel.adapter.gateway.sc.callback.GatewayCallbackManager;

import com.alibaba.csp.sentinel.slots.block.BlockException;

import org.springframework.core.io.buffer.DataBuffer;

import org.springframework.http.HttpStatus;

import org.springframework.http.server.reactive.ServerHttpResponse;

import org.springframework.web.reactive.function.server.ServerResponse;

import org.springframework.web.server.ServerWebExchange;

import org.springframework.web.server.WebExceptionHandler;

import reactor.core.publisher.Mono;

/**

* 自定义限流异常处理

*/

public class SentinelFallbackHandler implements WebExceptionHandler

{

private Mono<Void> writeResponse(ServerResponse response, ServerWebExchange exchange)

{

ServerHttpResponse serverHttpResponse = exchange.getResponse();

serverHttpResponse.setStatusCode(HttpStatus.INTERNAL_SERVER_ERROR);

serverHttpResponse.getHeaders().add("Content-Type", "application/json;charset=UTF-8");

byte[] datas = "{"code":500,"msg":"当前请求量过大,请稍后再试"}".getBytes(StandardCharsets.UTF_8);

DataBuffer buffer = serverHttpResponse.bufferFactory().wrap(datas);

return serverHttpResponse.writeWith(Mono.just(buffer));

}

@Override

public Mono<Void> handle(ServerWebExchange exchange, Throwable ex)

{

if (exchange.getResponse().isCommitted())

{

return Mono.error(ex);

}

if (!BlockException.isBlockException(ex))

{

return Mono.error(ex);

}

return handleBlockedRequest(exchange, ex).flatMap(response -> writeResponse(response, exchange));

}

private Mono<ServerResponse> handleBlockedRequest(ServerWebExchange exchange, Throwable throwable)

{

return GatewayCallbackManager.getBlockHandler().handleRequest(exchange, throwable);

}

}

限流接口配置同微服务配置,不知道如何配置请看前面文章

最后

以上就是单纯金针菇最近收集整理的关于SpringCloud Alibaba 2021微服务实战十四 Springcloud alibaba gateway 限流的两种实现方式 redis自带实现及整合sentinel实现网关限流的全部内容,更多相关SpringCloud内容请搜索靠谱客的其他文章。

发表评论 取消回复