项目中需要搭建一个server和client基于证书的双向认证环境。由我来做,我也不会。

经过一晚上的研究,基本摸清了(知其然不知其所以然)。做下笔记。

基本环境:

1.安装nginx。

2.安装openssl。

生成证书:

首先建立一个工作目录,这里以我的工作目录为例。(/home/myca/),然后执行如下命令。建立生成证书的路径文件结构,这是由openssl的默认配置文件决定的。你可以修改配置。

mkdir demoCA cd demoCA touch ./{serial,index.txt} echo '01' > serial mkdir ./newcerts cd ..

拷贝配置文件到工作目录。当然前缀路径要换成你自己的。

cp /usr/local/ssl/openssl.cnf ./

修改配置文件。编辑openssl.cnf中的一些选项。

unique_subject = no (这样一个CA可以同时签多张证书)

countryName = optional(把这些参数的匹配规则改为可选)

stateOrProvinceName = optional

organizationName = optional

organizationalUnitName = optional

现在我们来生成自己的CA。

openssl req -new -x509 -keyout ca.key -out ca.crt -config openssl.cnf

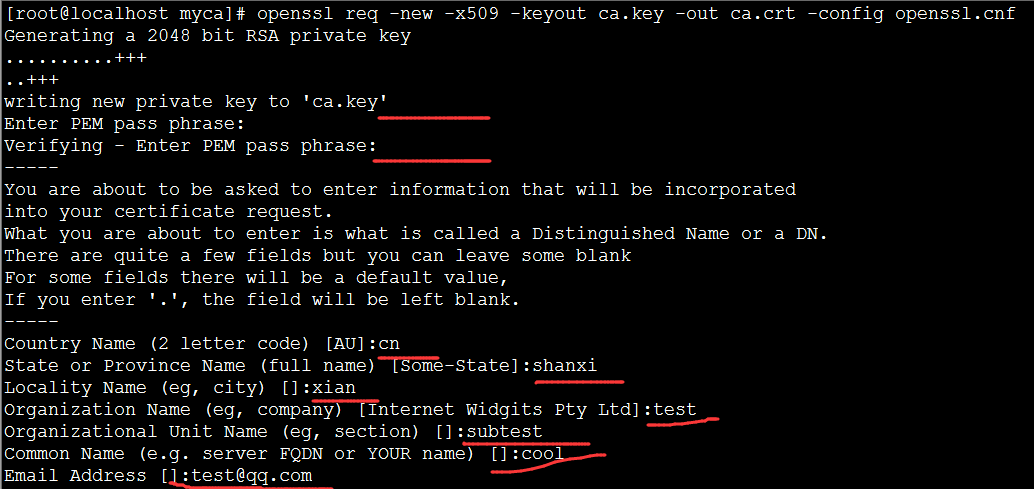

生成会话会让你填入一些参数,红线标出的是要输入的,根据实际情况填写。执行完会发现工作目录下会有ca.crt ca.key两个文件。截图如下:

接下来生成server端证书。

首先生成server端私钥。执行后会要求输入解析私钥文件的密码,根据个人喜好设置。生成server.key。

openssl genrsa -des3 -out server.key 1024

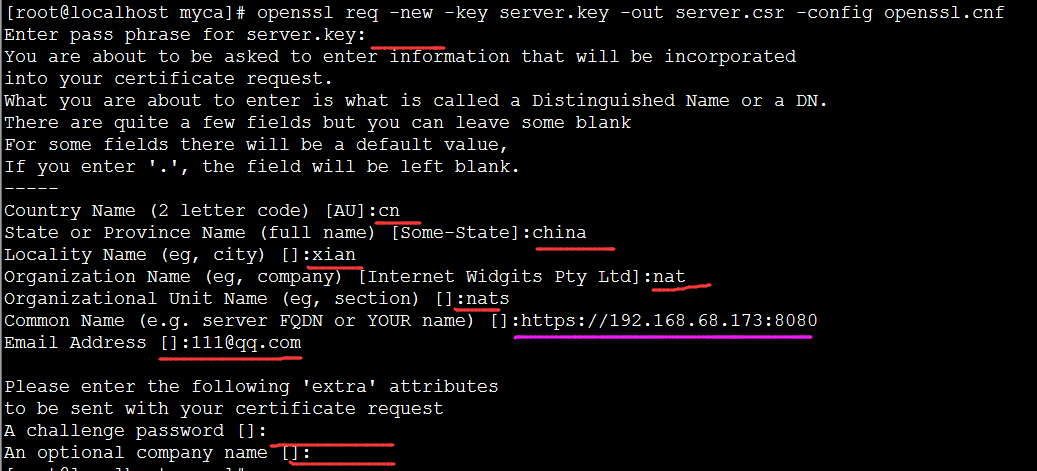

生成证书请求。生成会话会提示输入一些请求信息,成功后生成server.csr。

openssl req -new -key server.key -out server.csr -config openssl.cnf

注意紫色线条标出的一行,这行输入server端的域名(https://192.168.68.173:8080是我的服务器地址)。否则签发的证书会被浏览器视为不是本站点的证书。其他根据情况。

现在用生成的CA给证书请求(server.csr)签发证书。根据提示输入相关密码(之前设置好的)和y(yes),成功后生成证书server.crt

openssl ca -in server.csr -out server.crt -cert ca.crt -keyfile ca.key -config openssl.cnf

到这里,我们已经可以做单项认证了,来试试。

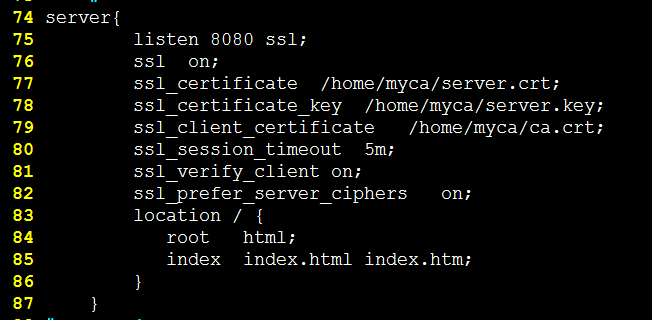

配置nginx:vi /usr/local/nginx/conf/nginx.conf修改配置如下图(注意证书和CA的路径是我的工程路径):

保存后启动nginx,会要求输入server端私钥文件解析密码,输入生成时设置的密码。

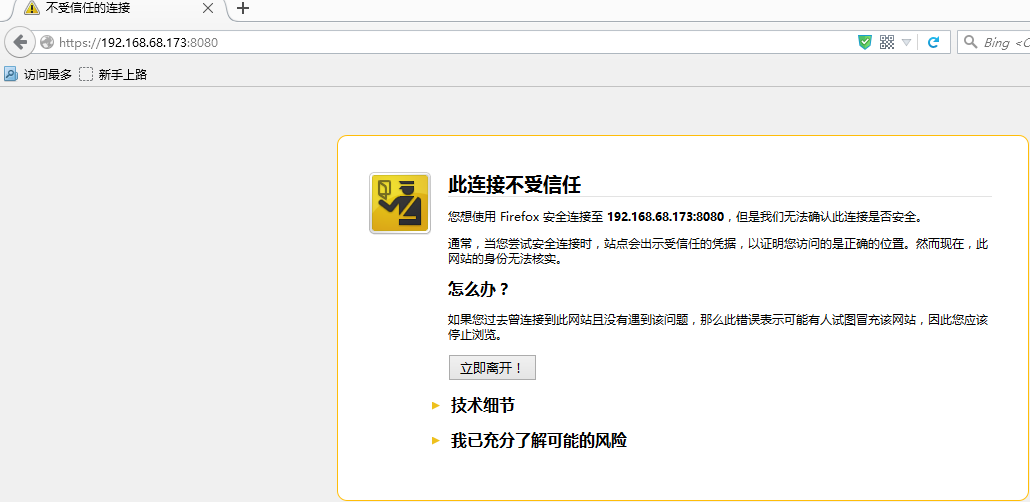

在windows下打开firefox输入https://192.168.68.173:8080回车。

这说明nginx已经向浏览器发送了自己的证书,但是这个证书不受信任。别急,现在我们把之前自己的CA导入浏览器。

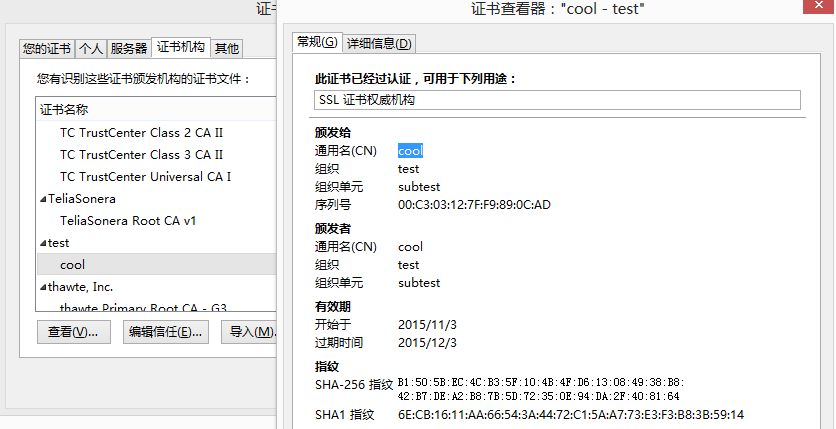

打开 选项->高级->查看证书->证书机构->导入。先择CA后根据提示导入证书。成功后如下:

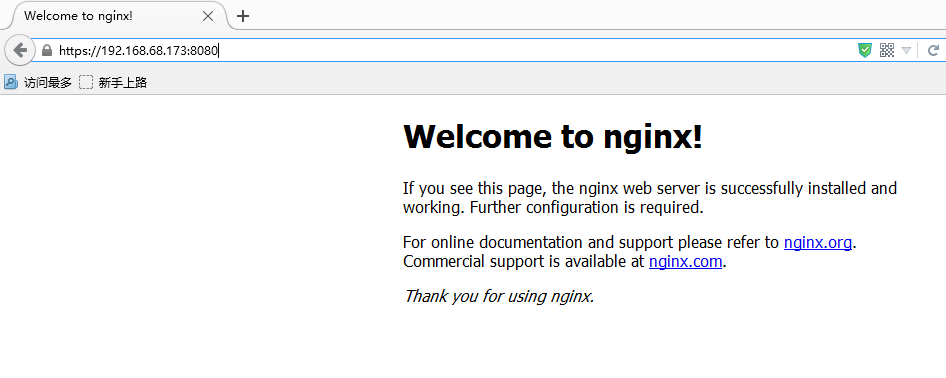

再次输入https://192.168.68.173:8080回车。

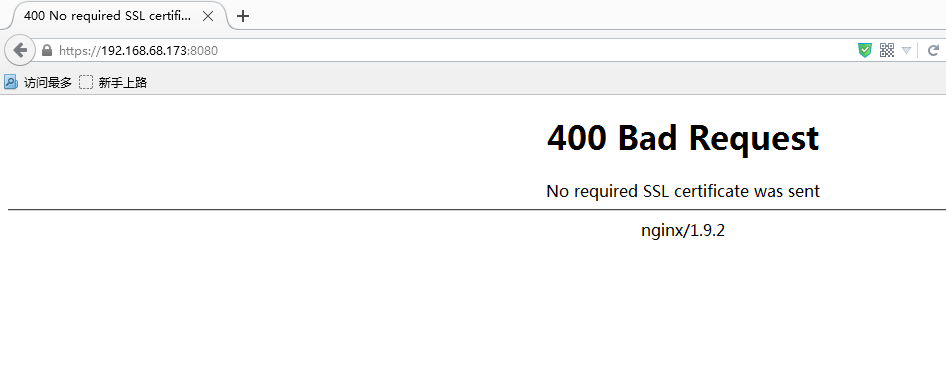

看见中间那行提示了吗?中式英语翻译过来就是-->没有要求的ssl证书来发送。也就是说,client已经成功认证了server端的证书,但是我们配置nginx为双向认证,所以nginx要求浏览器出示证书,而浏览器没有证书。

说明单项认证已经OK,现在为client生成证书。

首先生成client端私钥,执行后会要求输入解析私钥文件的密码,根据个人喜好设置。生成client.key。

openssl genrsa -des3 -out client.key 1024

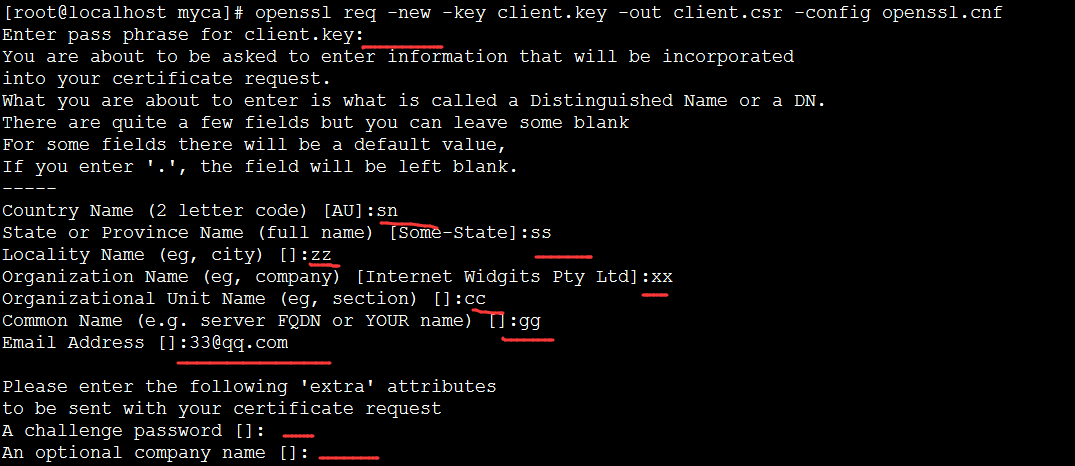

生成证书请求。生成会话会提示输入一些请求信息,成功后生成client.csr。

openssl req -new -key client.key -out client.csr -config openssl.cnf

现在用之前生成的CA给证书请求(client.csr)签发证书。根据提示输入相关密码(之前设置好的)和y(yes),成功后生成证书client.crt

openssl ca -in client.csr -out client.crt -cert ca.crt -keyfile ca.key -config openssl.cnf

firefox要求客户端的证书格式是p12格式,所以我们把client.crt转化为client.p12格式

openssl pkcs12 -export -clcerts -in client.crt -inkey client.key -out client.p12

转pem格式

cat ca.crt ca.key > ca.pem cat server.crt server.key > server.pem cat client.crt client.key > client.pem

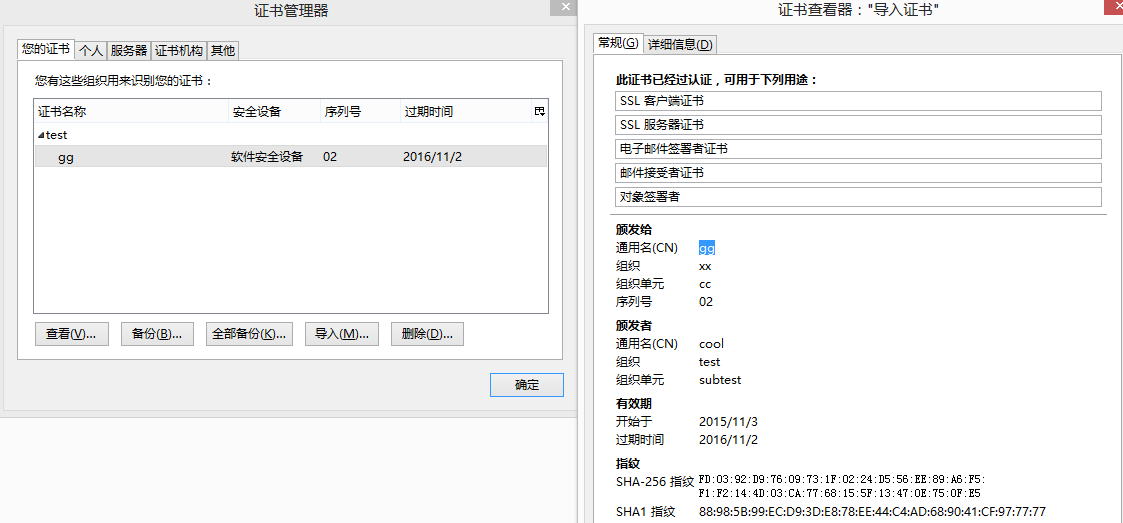

最后一步,把client.p12导入浏览器。

打开 选项->高级->查看证书->您的证书->导入。根据提示导入,导入成功后如图:

输入https://192.168.68.173:8080回车。

OK!!!

转载于:https://www.cnblogs.com/acool/p/4933325.html

最后

以上就是风中菠萝最近收集整理的关于firefox+linux+nginx搭建server与client通过证书双向认证环境的全部内容,更多相关firefox+linux+nginx搭建server与client通过证书双向认证环境内容请搜索靠谱客的其他文章。

发表评论 取消回复