上一篇文章我们主要学习了eval()和assert()两个函数。这篇文章我们就粗浅的学习以下几个函数造成的代码执行漏洞。

preg_replace() + /e 模式

create_function()

好,首先我们来学习preg_replace() + /e 模式。preg_replace() + /e 模式是将匹配到的字符串直接当作php代码来执行,简单点说它就相当于eval函数。这个函数设计的本来是方便开发人员的。(也方便了我们)

首先我们先来讲一下preg_replace()。(以下面这串代码为例。)

<?php

$string = 'google 123, 456';

$pattern = '/(w+) (d+), (d+)/i';

$replacement = 'runoob ${2},$3';

echo preg_replace($pattern, $replacement, $string);

?>

运行结果:

runoob 123,456

$pattern: 要搜索的模式,可以是字符串或一个字符串数组。

$replacement: 用于替换的字符串或字符串数组。

$subject: 要搜索替换的目标字符串或字符串数组。

$limit: 可选,对于每个模式用于每个 subject 字符串的最大可替换次数。 默认是-1(无限制)。

$count: 可选,为替换执行的次数。(该代码和解释转载至:https://www.runoob.com/php/php-preg_replace.html)

讲具体讲一下:

d+表示多次数字,w+表示多次出现的字母或下划线。(具体的可以参考一下这两个网址:https://zhidao.baidu.com/question/550643885.html

https://www.cnblogs.com/SD0709/p/4931090.html)

好,讲了preg_replace()的使用,我们来了解一下preg_replace() + /e 模式。(不是我不想自己讲,主要是这个东西不太好讲,而且我也不擅长。所以说找了些网上比较优秀的资料。)

老规矩,我们做个实验来了解一下。

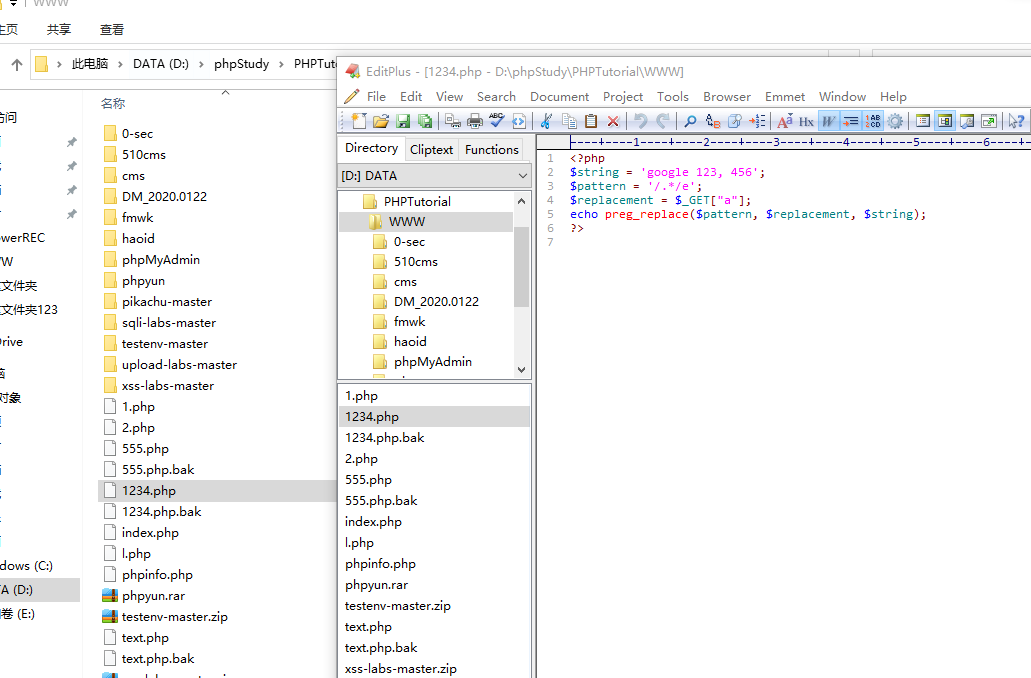

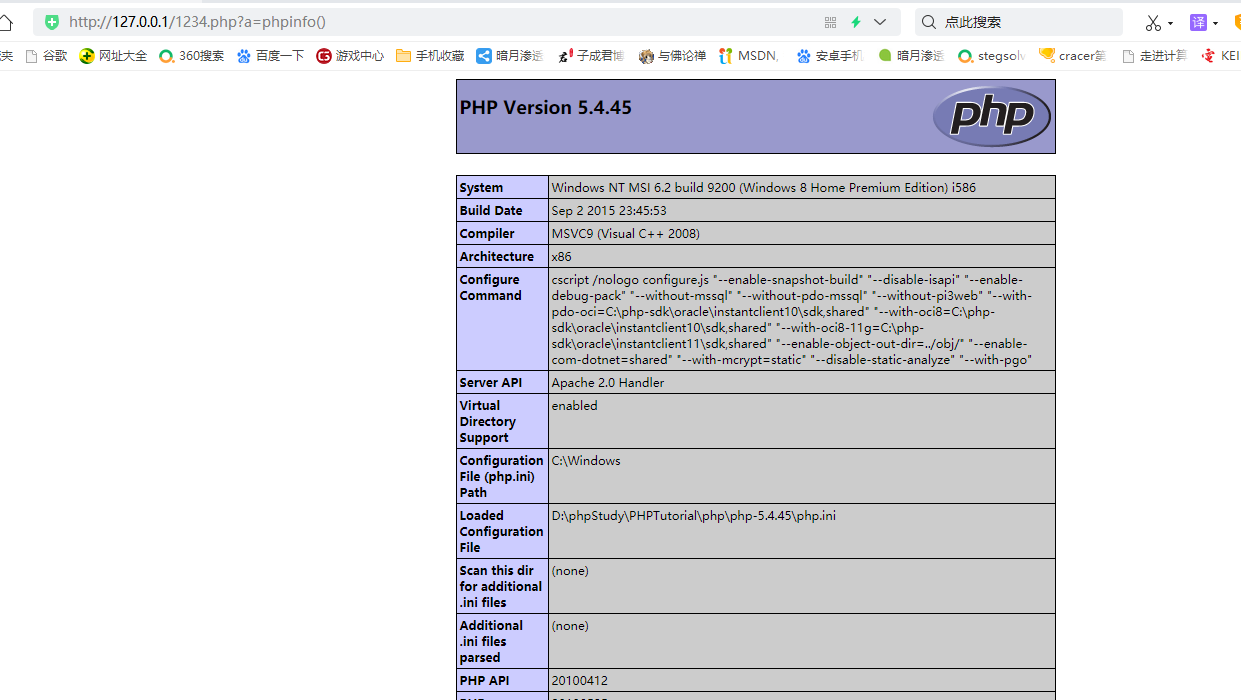

首先我们在上面的代码上面修改一下,然后再开始实验。

<?php

$string = 'google 123, 456';

$pattern = '/.*/e';

$replacement = $_GET["a"];

echo preg_replace($pattern, $replacement, $string);

?>

很明显/e 修正符让 preg_replace()把 replacement 里的参数当作 PHP 代码执行。

好,讲完了preg_replace() + /e 模式,我们来讲一下create_function()。

create_function()会创建一个匿名函数(lambda样式)。简单说它会创建一个函数,在第二次运行的时候执行此函数。

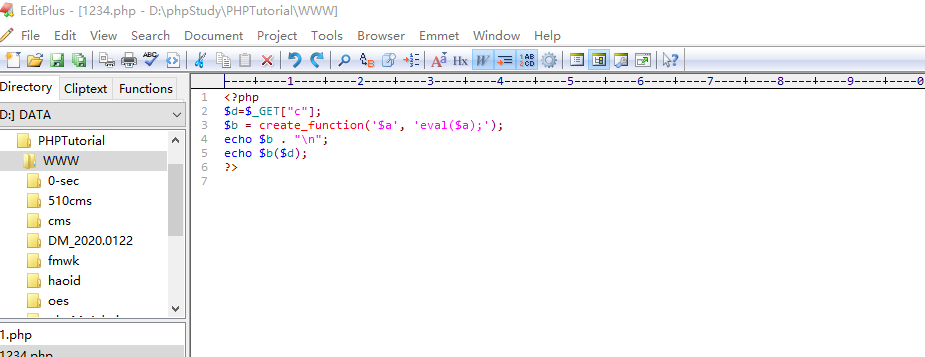

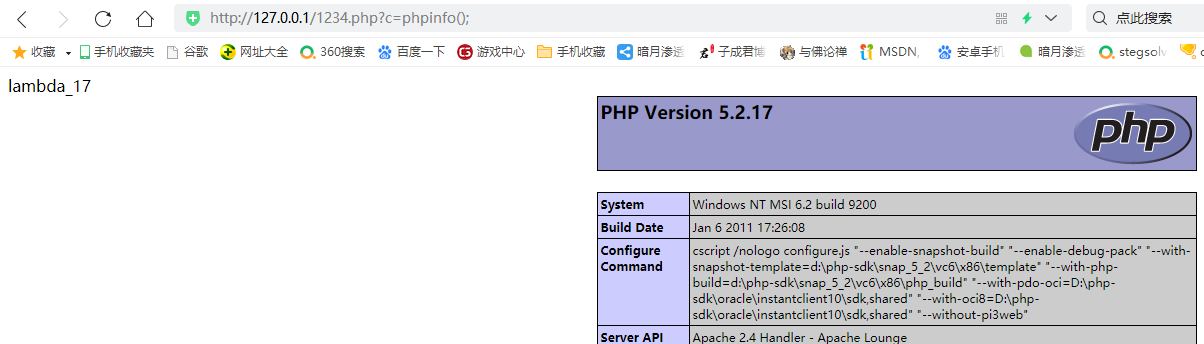

<?php

$d=$_GET["c"];

$b = create_function('$a', 'eval($a);');

echo $b . "n";

echo $b($d);

?>

以上面这串代码为例,我们程序运行到echo $b . "n";的时候会创建一个函数,在echo $b($d);会执行该函数。(如下图)

注:1.这个实验有可能失败,我做的时候就出现了报错现象,之后我又重新创建了一个php文件才成功。出现这个问题的原因我也说不清。

2.从PHP 7.2.0开始,create_function()被废弃l了。

那么,问题来了。我们如何利用它呢?这里我在网上找了一篇很优秀的文章,它上把原理和具体的实战讲的很清楚,大家可以参考一下。(https://www.cnblogs.com/-qing-/p/10816089.html)

除此之外,以下函数也会造成代码执行漏洞(这里我就不展开讲了,大家后面遇到了就在网上搜一下就好了):

array_map()

call_user_func()/call_user_func_array()

array_filter()

usort(),uasort()

file_put_contents()

fputs()

ps:因为个人一些原因,我停更了一个月。现在事情基本搞完了,我又可以更新了。其实,这篇文章在上个月的时候就写了一部分。因为一个月没写了,找不到之前的思路了。所以,这篇文章就显的虎头蛇尾。不过,我后面调调状态应该就好了。

这篇文章就不求各位看官给点评论和关注了,因为真心不配。

最后

以上就是体贴老师最近收集整理的关于网络安全菜鸟学习之漏洞篇——代码执行漏洞(二)的全部内容,更多相关网络安全菜鸟学习之漏洞篇——代码执行漏洞(二)内容请搜索靠谱客的其他文章。

发表评论 取消回复